Einrichten einer Azure Data Lake Storage Gen2-Verbindung

In diesem Artikel werden die Schritte zum Erstellen einer Azure Date Lake Storage Gen2-Verbindung beschrieben.

Unterstützte Authentifizierungstypen

Der Azure SQL-Datenbankconnector unterstützt die folgenden Authentifizierungstypen für Kopien bzw. Dataflow Gen2.

| Authentication type | Kopieren | Dataflow Gen2 |

|---|---|---|

| Kontoschlüssel | √ | √ |

| Organisationskonto | √ | √ |

| Dienstprinzipal | √ | |

| Shared Access Signature (SAS) | √ | √ |

| Arbeitsbereichsidentität | √ |

Einrichten der Verbindung in Dataflow Gen2

Data Factory in Microsoft Fabric verwendet Power Query-Connectors, um Dataflow Gen2 mit Azure Data Lake Storage Gen2 zu verbinden. Die folgenden Links enthalten Informationen zum jeweiligen Power Query-Connector, den Sie zum Herstellen einer Verbindung mit Azure Data Lake Storage Gen2 in Dataflow Gen2 benötigen:

- Erste Schritte zur Verwendung des Azure Data Lake Storage Gen2-Connectors in Dataflow Gen2 finden Sie unter Abrufen von Daten aus Data Factory in Microsoft Fabric.

- Sie müssen alle Voraussetzungen für Azure Data Lake Storage Gen2 installieren oder einrichten, bevor Sie eine Verbindung mit dem Azure Data Lake Storage Gen2-Connector herstellen.

- Informationen zum Herstellen einer Verbindung mit dem Azure Data Lake Storage Gen2-Connector über Power Query finden Sie unter Herstellen einer Verbindung mit Azure Data Lake Storage Gen2 über Power Query Online.

In einigen Fällen enthält der Artikel zum Power Query-Connector erweiterte Optionen, Problembehandlungen, bekannte Probleme und Einschränkungen sowie andere Informationen, die sich auch als nützlich erweisen könnten.

Einrichten der Verbindung in einer Datenpipeline

Herstellen einer Verbindung in einer Datenpipeline:

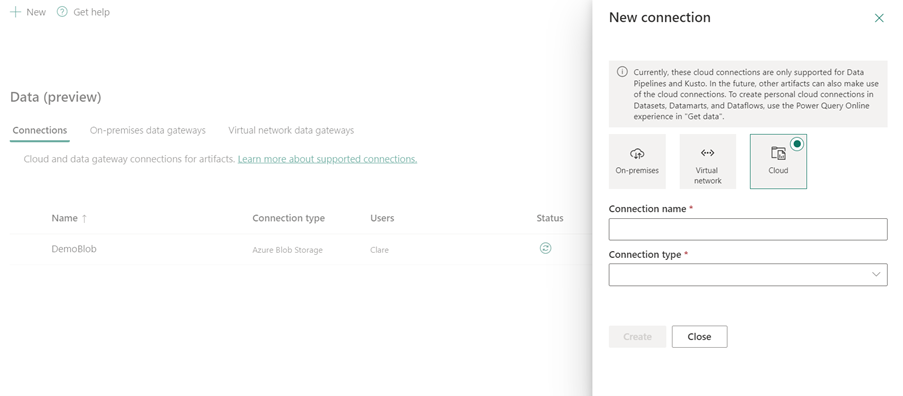

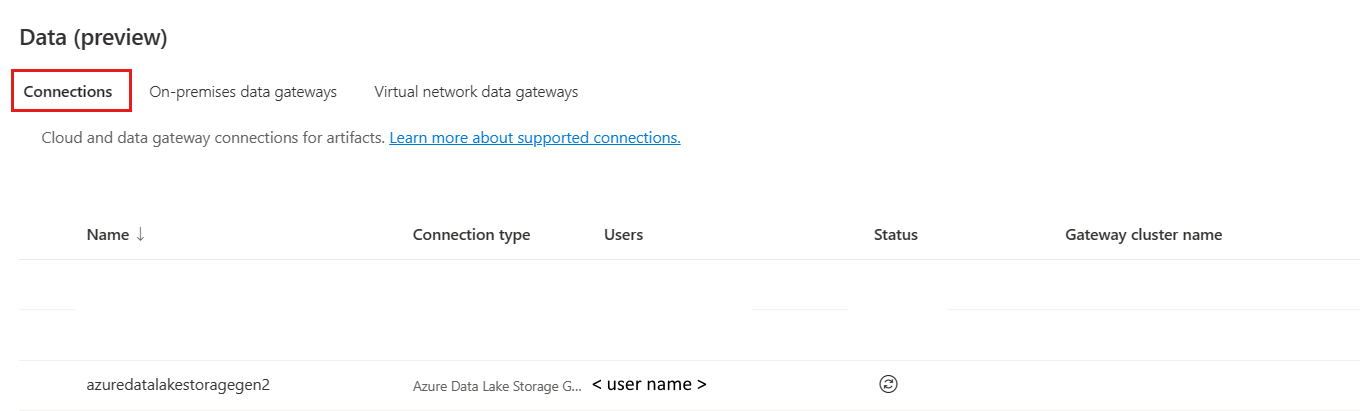

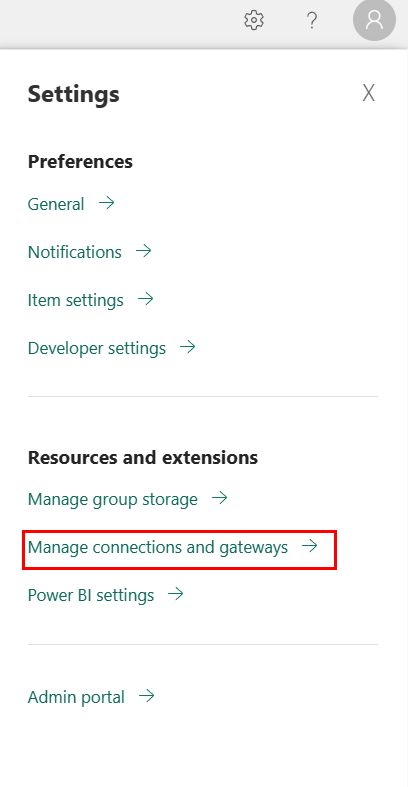

Wählen Sie in der Kopfzeile des Datenintegrationsdiensts die Option Einstellungen

>Verbindungen und Gateways verwalten aus

>Verbindungen und Gateways verwalten aus

Wählen Sie oben im Menüband Neu aus, um eine neue Datenquelle hinzuzufügen.

Der Bereich Neue Verbindung wird links auf der Seite eingeblendet.

Einrichten der Verbindung in einem beliebigen Fabric-Element

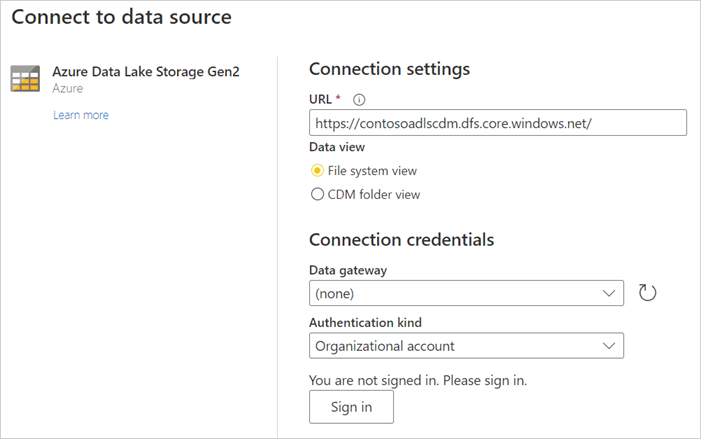

Wählen Sie in einem beliebigen Fabric-Element die Option Azure Data Lake Storage Gen2 in der Auswahl Daten abrufen und dann Verbinden aus.

Geben Sie unter Mit Datenquelle verbinden die URL für Ihr Azure Data Lake Storage Gen2-Konto ein. Wie Sie die zu verwendende URL ermitteln, erfahren Sie unter Einschränkungen.

Wählen Sie aus, ob Sie die Dateisystemansicht oder die Common Data Model-Ordneransicht verwenden möchten.

Wählen Sie bei Bedarf das lokale Datengateway im Datengateway aus (nur in Dataflows, Dataflows Gen2, Datamarts und Semantic Models unterstützt).

Wählen Sie Anmelden aus, um sich beim Azure Data Lake Storage Gen2-Konto anzumelden. Sie werden zur Anmeldeseite Ihrer Organisation umgeleitet. Folgen Sie den Anweisungen, um sich beim Konto anzumelden.

Nachdem Sie sich erfolgreich angemeldet haben, wählen Sie Weiter aus.

Einrichten von Verbindungen für den Zugriff auf vertrauenswürdige Arbeitsbereiche

Konfigurieren Sie eine Arbeitsbereichsidentität im Arbeitsbereich, in dem die Verbindung verwendet wird. Weitere Informationen finden Sie unter Arbeitsbereich-Identität.

Gewähren Sie der Arbeitsbereichsidentität, dem Organisations-Konto oder dem Dienstprinzipal Zugriff auf das Speicherkonto. Weitere Informationen finden Sie unter Erstellen einer OneLake-Verknüpfung zum Speicherkonto mit vertrauenswürdigem Zugriff auf Arbeitsbereiche

Konfigurieren sie eine Ressourcen-Instanceregel. Weitere Informationen finden Sie in der Ressourcen-Instanceregel.

Führen Sie die Schritte zum Einrichten Ihrer Verbindung aus, um die Verbindung zu erstellen.

Überlegungen und Einschränkungen

- Arbeitsbereichsidentität, Organisations-Konto und Dienstprinzipal sind die einzigen unterstützten Authentifizierungstypen.

- Verbindungen für den Zugriff auf vertrauenswürdige Arbeitsbereiche funktionieren nur in OneLake-Verknüpfungen und Datenpipelines.

- Verbindungen für den Zugriff auf vertrauenswürdige Arbeitsbereiche können nicht über die Funktion Verwalten von Verbindungen und Gateways erstellt werden.

- Vorhandene Verbindungen, die für den Zugriff auf vertrauenswürdige Arbeitsbereiche funktionieren, können nicht unter Verwalten von Verbindungen und Gateways geändert werden.

- Verbindungen mit Firewall-fähigen Speicherkonten haben den Status Offline unter „Verbindungen und Gateways verwalten“.

- Das Überprüfen des Status einer Verbindung mit Arbeitsbereichsidentität als Authentifizierungsmethode wird nicht unterstützt.

Einrichten Ihrer Verbindung

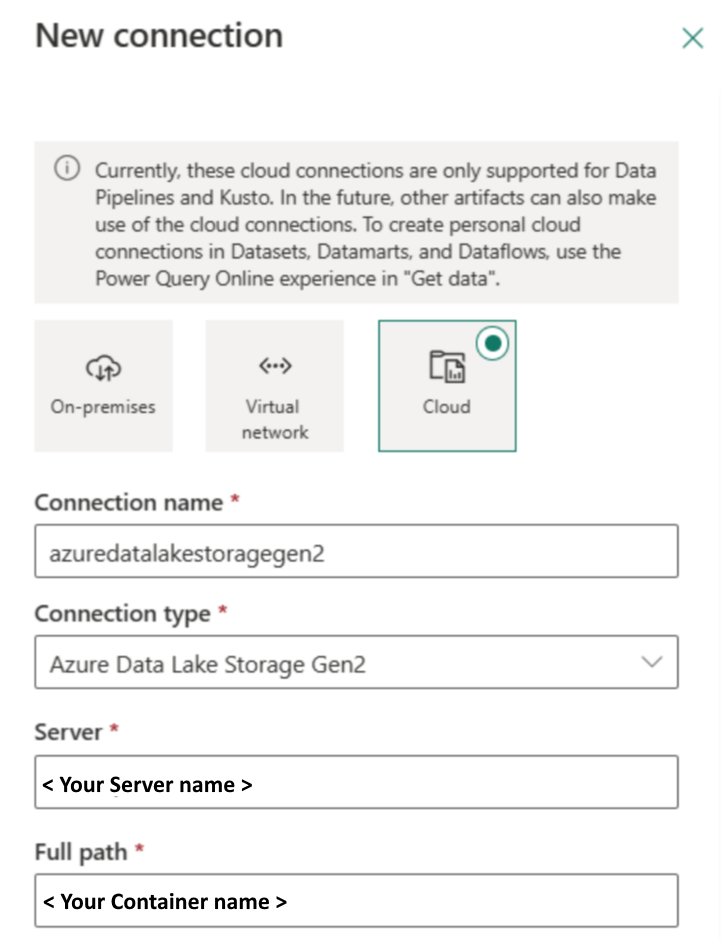

Schritt 1: Geben Sie den neuen Verbindungsnamen, den Typ, den Server und den vollständigen Pfad an.

Wählen Sie im Bereich Neue Verbindung die Option Cloud aus, und geben Sie dann die folgenden Felder an:

- Verbindungsname: Geben Sie einen Namen für Ihre Verbindung an.

- Verbindungstyp: Wählen Sie einen Typ für Ihre Verbindung aus.

- Server: Geben Sie den Namen Ihres Azure Data Lake Storage Gen2-Servers ein. Beispiel:

https://contosoadlscdm.dfs.core.windows.net. Geben Sie ihren Azure Data Lake Storage Gen2-Servernamen an. Wechseln Sie zur Oberfläche Ihres Azure Data Lake Storage Gen2-Kontos, navigieren Sie zum Abschnitt Endpunkte, und rufen Sie Ihre Azure Data Lake Storage Gen2-Instanz ab. - Vollständiger Pfad: Geben Sie den vollständigen Pfad zu Ihrem Azure Data Lake Storage Gen2-Containernamen ein.

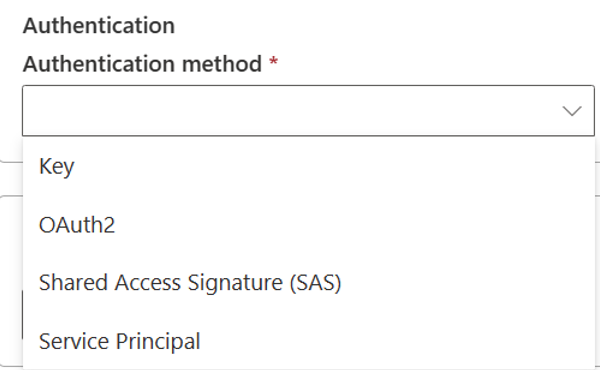

Schritt 2: Wählen Sie Ihre Authentifizierung aus und legen Sie sie fest.

Wählen Sie unter Authentifizierungsmethode Ihre Authentifizierung aus der Dropdownliste aus, und schließen Sie die entsprechende Konfiguration ab. Der Azure Data Lake Storage Gen2-Connector unterstützt die folgenden Authentifizierungstypen:

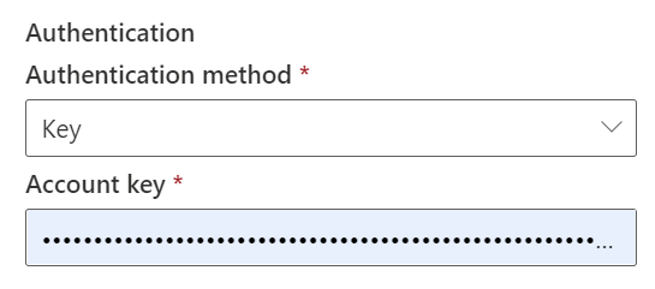

Schlüsselauthentifizierung

Kontoschlüssel: Geben Sie Ihren Azure Data Lake Storage Gen2-Kontoschlüssel an. Rufen Sie die Benutzeroberfläche Ihres Azure Data Lake Storage Gen2-Kontos auf, navigieren Sie zum Abschnitt Zugriffsschlüssel, und rufen Sie Ihren Kontoschlüssel ab.

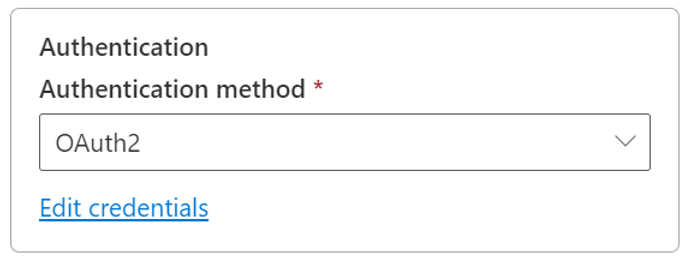

OAuth2-Authentifizierung

Öffnen Sie Anmeldeinformationen bearbeiten. Die Anmeldeschnittstelle wird geöffnet. Geben Sie Ihr Konto und Ihr Kennwort ein, um sich bei Ihrem Konto anzumelden. Nachdem Sie sich angemeldet haben, kehren Sie zur Seite Neue Verbindung zurück.

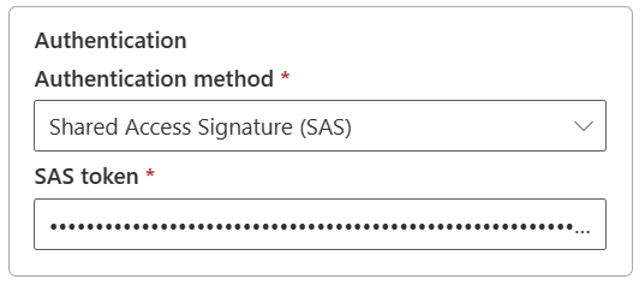

SAS-Authentifizierung (Shared Access Signature)

SAS-Token: Geben Sie das Shared Access Signature-Token für Ihren Azure Data Lake Storage Gen2-Container an.

Wenn Sie kein SAS-Token besitzen, wechseln Sie auf der Benutzeroberfläche Ihres Azure Data Lake Storage Gen2-Kontos zu Shared Access Signature. Wählen Sie unter Zulässige Ressourcentypen die Option Container und dann SAS und Verbindungszeichenfolge generieren aus. Sie können Ihr SAS-Token aus dem generierten Inhalt abrufen, der angezeigt wird. Die SAS ist ein URI, dessen Abfrageparameter alle erforderlichen Informationen für den authentifizierten Zugriff auf eine Speicherressource enthalten. Um mit der SAS auf Speicherressourcen zuzugreifen, muss der Client diese nur an den entsprechenden Konstruktor bzw. die entsprechende Methode übergeben. Weitere Informationen zu Shared Access Signatures finden Sie unter Verwenden von Shared Access Signatures (SAS).

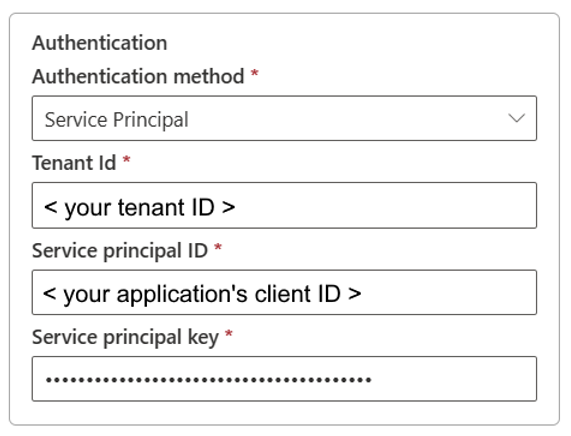

Dienstprinzipalauthentifizierung

- Mandanten-ID: Geben Sie die Mandanteninformationen (Domänenname oder Mandanten-ID) für Ihre Anwendung an. Diese können Sie abrufen, indem Sie im Azure-Portal mit der Maus auf den Bereich oben rechts zeigen.

- Dienstprinzipal-ID: Geben Sie die Anwendungs-ID (Client) an.

- Dienstprinzipalschlüssel: Geben Sie den Schlüssel der Anwendung an.

Zum Verwenden der Dienstprinzipalauthentifizierung führen Sie die folgenden Schritte aus:

Registrieren Sie eine Anwendungsentität in der Microsoft Entra-ID, indem Sie ihre Anwendung bei einem Microsoft Entra-Mandanten registrieren. Notieren Sie sich die folgenden Werte, die Sie zum Definieren der Verbindung verwenden können:

- Mandanten-ID

- Anwendungs-ID

- Anwendungsschlüssel

Erteilen Sie dem Dienstprinzipal geeignete Berechtigungen. Beispiele für die Funktionsweise von Zugriffsrechten in Azure Data Lake Storage Gen2 finden Sie unter Zugriffssteuerungslisten für Dateien und Verzeichnisse.

- Als Quelle: Weisen Sie im Storage-Explorer mindestens die Berechtigung Ausführen für alle Upstreamordner und das Dateisystem sowie die Berechtigung Lesen für die zu kopierenden Dateien zu. Weisen Sie alternativ in der Zugriffssteuerung (IAM) mindestens die Rolle Storage-Blobdatenleser zu.

- Als Ziel: Weisen Sie im Storage-Explorer mindestens die Berechtigung Ausführen für alle Upstreamordner und das Dateisystem sowie die Berechtigung Schreiben für den Zielordner zu. Weisen Sie in der Zugriffssteuerung (IAM) mindestens die Rolle Mitwirkender an Storage-Blobdaten zu.

Hinweis

Wenn Sie die Benutzeroberfläche für die Erstellung verwenden und der Dienstprinzipal nicht mit der Rolle „Storage-Blobdatenleser/Mitwirkender an Storage-Blobdaten“ in IAM festgelegt ist, wählen Sie beim Testen der Verbindung oder beim Durchsuchen von/Navigieren in Ordnern die Option Verbindung mit Dateipfad testen oder Von angegebenem Pfad aus durchsuchen aus. Geben Sie einen Pfad mit Lese- und Ausführungsberechtigungen an, um fortzufahren.

Authentifizierung mit Arbeitsbereichsidentität

Arbeitsbereichsidentität: Wählen Sie die Arbeitsbereichsidentität aus der Dropdownliste für die Authentifizierungsmethode aus. Eine Fabric-Arbeitsbereich-Identität ist ein automatisch verwalteter Dienstprinzipal, der einem Fabric-Arbeitsbereich zugeordnet werden kann. Fabric-Workspaces mit einer Arbeitsbereichsidentität können über OneLake-Verknüpfungen und Datenpipelines sicher auf Azure Data Lake Storage Gen2-Konten lesen oder schreiben. Stellen Sie beim Auswählen dieser Option im Connector sicher, dass der Arbeitsbereich über eine Arbeitsbereichsidentität verfügt und dass die Identität die Möglichkeit hat, das beabsichtigte Azure Data Lake Storage Gen2-Konto zu lesen oder zu schreiben. Weitere Informationen finden Sie unter Arbeitsbereichsidentität.

Hinweis

Verbindungen mit Arbeitsbereichsidentität haben den Status Offline unter „Verbindungen und Gateways verwalten”. Das Überprüfen des Status einer Verbindung mit Arbeitsbereichsidentität wird nicht unterstützt.

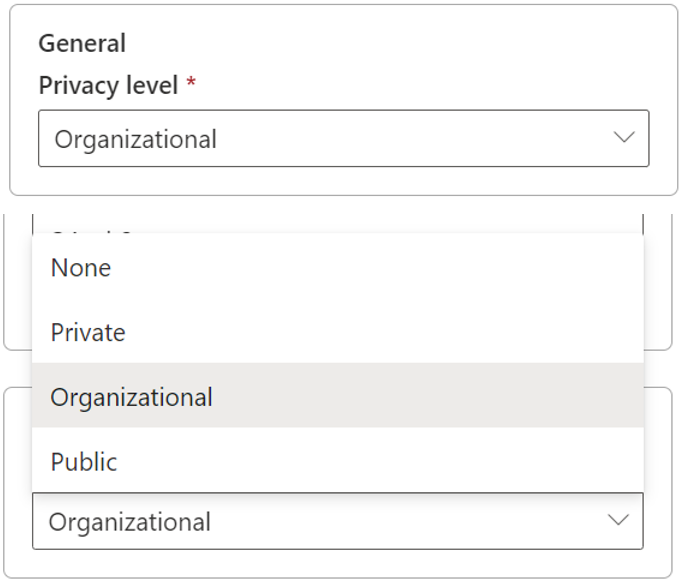

Schritt 3: Geben Sie die Datenschutzebene an, die Sie anwenden möchten.

Wählen Sie auf der Registerkarte Allgemein in der Dropdownliste Datenschutzebene die Datenschutzebene aus, die Sie anwenden möchten. Es werden drei Datenschutzebenen unterstützt. Weitere Informationen finden Sie unter „Allgemein“.

Schritt 4: Erstellen Sie Ihre Verbindung.

Klicken Sie auf Erstellen. Wenn alle Anmeldeinformationen korrekt sind, wird Ihre Erstellung erfolgreich getestet und gespeichert. Wenn dies nicht der Fall ist, tritt bei der Erstellung ein Fehler auf.

Tabellenzusammenfassung

Die Connectoreigenschaften in der folgenden Tabelle werden in der Pipelinekopie unterstützt.

| Name | BESCHREIBUNG | Erforderlich | Eigenschaft | Kopieren |

|---|---|---|---|---|

| Verbindungsname | Ein Name für Ihre Verbindung. | Ja | ✓ | |

| Verbindungstyp | Wählen Sie einen Typ für Ihre Verbindung aus. | Ja | ✓ | |

| Server | Geben Sie den Namen des Azure Data Lake Storage Gen2-Servers ein, z. B. https://contosoadlscdm.dfs.core.windows.net. |

Ja | ✓ | |

| Vollständiger Pfad | Geben Sie den vollständigen Pfad zu Ihrem Azure Data Lake Storage Gen2-Containernamen ein. | Ja | ✓ | |

| Authentifizierung | Wechseln Sie zu Authentifizierung. | Ja | Wechseln Sie zu Authentifizierung. | |

| Datenschutzstufe | Die Datenschutzebene, die Sie anwenden möchten. Zulässige Werte sind Organisatorisch, Datenschutz und Öffentlich. | Ja | ✓ |

Authentifizierung

Die Eigenschaften in der folgenden Tabelle sind die unterstützten Authentifizierungstypen.

| Name | BESCHREIBUNG | Erforderlich | Eigenschaft | Kopieren |

|---|---|---|---|---|

| Schlüssel | ✓ | |||

| - Kontoschlüssel | Der Azure Data Lake Storage Gen2-Kontoschlüssel. | Ja | ||

| Shared Access Signature (SAS) | ✓ | |||

| - SAS-Token | Geben Sie das Shared Access Signature-Token für Ihren Azure Data Lake Storage Gen2-Container an. | Ja | ||

| Dienstprinzipal | ✓ | |||

| - Mandanten-ID | Die Mandanteninformationen (Domänenname oder Mandanten-ID). | Ja | ||

| - Dienstprinzipal-ID | Die Client-ID der Anwendung. | Ja | ||

| - Dienstprinzipalschlüssel | Der Schlüssel der Anwendung. | Ja | ||

| Arbeitsbereich-Identität | ✓ |