Préparer la mise hors service de l’agent Log Analytics

L’agent Log Analytics, également connu sous le nom de Microsoft Monitoring Agent (MMA), sera mis hors service en novembre 2024. Par conséquent, les plans Defender pour serveurs et Defender pour SQL sur les machines de Microsoft Defender pour le cloud seront mis à jour et les fonctionnalités qui s’appuient sur l’agent Log Analytics seront repensées.

Cet article récapitule les plans de mise hors service de l’agent.

Préparation de Defender pour serveurs

Le plan Defender pour serveurs utilise l’agent Log Analytics en disponibilité générale (GA) et dans AMA pour certaines fonctionnalités (en préversion). Voici ce qui se passera désormais avec ces fonctionnalités :

Pour simplifier l’intégration, toutes les fonctionnalités et capacités de sécurité de Defender pour serveurs seront fournies avec un seul agent (Microsoft Defender pour point de terminaison), complété par l’analyse sans agent des machines, sans aucune dépendance sur l’agent Log Analytics ou AMA.

- Les fonctionnalités Defender pour serveurs basées sur AMA sont actuellement en préversion et ne seront pas publiées en disponibilité générale.

- Les fonctionnalités en préversion qui s’appuient sur AMA restent prises en charge jusqu’à ce qu’une autre version de la fonctionnalité soit fournie, qui s’appuiera sur l’intégration de Defender pour point de terminaison ou la fonctionnalité d’analyse sans agent des machines.

- En activant l’intégration de Defender pour point de terminaison et la fonctionnalité d’analyse sans agent des machines avant la dépréciation, votre déploiement Defender pour serveurs sera pris en charge et à jour.

Caractéristiques de la fonctionnalité

Le tableau suivant résume la façon dont les fonctionnalités Defender pour serveurs seront fournies. La plupart des fonctionnalités sont déjà en disponibilité générale à l’aide de l’intégration de Defender pour point de terminaison ou de l’analyse des machines sans agent. Le reste des fonctionnalités sera disponible en disponibilité générale au moment de la mise hors service de MMA ou sera déconseillé.

| Fonctionnalité | Prise en charge actuelle | Nouvelle prise en charge | Nouvel état de l’expérience |

|---|---|---|---|

| Intégration de Defender pour point de terminaison pour les machines Windows de bas niveau (Windows Server 2016/2012 R2) | Capteur Defender pour point de terminaison hérité, basé sur l’agent Log Analytics | Intégration de l’agent unifié | - La fonctionnalité d’agent unifié MDE est en disponibilité générale. - Les fonctionnalités avec le capteur Defender pour point de terminaison hérité à l’aide de l’agent Log Analytics seront déconseillées en août 2024. |

| Détection des menaces au niveau du système d’exploitation | Agent Log Analytics | Intégration de l’agent Defender pour point de terminaison | La fonctionnalité avec l’agent Defender pour point de terminaison est en disponibilité générale. |

| Contrôles d’application adaptative | Agent Log Analytics (GA), AMA (préversion) | --- | La fonctionnalité de contrôle d’application adaptative sera déconseillée en août 2024. |

| Recommandations pour la détection de la protection des points de terminaison | Recommandations disponibles via le plan de gestion de la posture de sécurité cloud (CSPM, Cloud Security Posture Management) de base et Defender pour serveurs, avec l’agent Log Analytics (GA), AMA (préversion) | Analyse des machines sans agent | - La fonctionnalité d’analyse des machines sans agent a été publiée en préversion début 2024 dans le cadre de Defender pour serveurs Plan 2 et du plan CSPM Defender. - Les machines virtuelles Azure, les instances GCP (Google Cloud Platform) et les instances AWS (Amazon Web Services) sont prises en charge. Les machines locales ne sont pas prises en charge. |

| Recommandation de mise à jour du système d’exploitation manquante | Recommandations disponibles dans les plans CSPM de base et Defender pour serveurs avec l’agent Log Analytics. | Intégration à Update Manager, Microsoft | Les nouvelles recommandations basées sur l’intégration d’Azure Update Manager sont en disponibilité générale, sans dépendances d’agent. |

| Configurations incorrectes du système d’exploitation (Microsoft Cloud Security Benchmark) | Recommandations disponibles dans les plans CSPM de base et Defender pour serveurs utilisant l’agent Log Analytics, l’extension Guest Configuration (préversion). | Extension Guest Configuration, dans le cadre de Defender pour serveurs Plan 2. | - La fonctionnalité d’extension Guest Configuration sera publiée en disponibilité générale en septembre 2024 - Pour les clients Defender pour le cloud uniquement : les fonctionnalités de l’agent log Analytique seront déconseillées à partir de novembre 2024. – La prise en charge de cette fonctionnalité pour Docker Hub et Azure Virtual Machine Scale Sets sera déconseillée en août 2024. |

| Supervision de l’intégrité des fichiers | Agent Log Analytics, AMA (préversion) | Intégration de l’agent Defender pour point de terminaison | La fonctionnalité d’agent Defender pour point de terminaison sera disponible en août 2024. - Pour les clients Defender pour le cloud uniquement : les fonctionnalités de l’agent log Analytique seront déconseillées à partir de novembre 2024. - Les fonctionnalités avec AMA seront déconseillées lorsque l’intégration de Defender pour point de terminaison est publiée. |

Expérience d’approvisionnement automatique de l’agent Log Analytics : plan de mise en obsolescence

Dans le cadre de la mise hors service de l’agent MMA, la capacité d’approvisionnement automatique qui permet l’installation et la configuration de l’agent pour les clients MDC sera également abandonnée en 2 étapes :

Fin septembre 2024 : l’approvisionnement automatique de MMA sera désactivé pour les clients qui n’utilisent plus cette capacité, ainsi que pour les abonnements nouvellement créés :

- Les abonnements existants qui désactivent l’approvisionnement automatique de MMA après la fin de septembre ne pourront plus réactiver cette capacité par la suite.

- Sur les nouveaux abonnements, l’approvisionnement automatique ne pourra plus être activé et sera automatiquement désactivé.

- Fin novembre 2024 : la capacité sera désactivée sur les abonnements qui ne l’ont pas encore désactivée. À partir de ce moment, il ne sera plus possible de réactiver cette capacité sur les abonnements existants.

L’avantage de 500 Mo pour l’ingestion des données

Pour ne pas dépasser la limite d’ingestion gratuite de 500 Mo de données pour les types de données pris en charge, vous devez migrer de MMA vers AMA.

Remarque

L’avantage est accordé à chaque ordinateur AMA associé à un abonnement à Defender pour serveurs (plan 2) activé.

L’avantage est accordé à l’espace de travail auquel l’ordinateur est lié.

La solution de sécurité doit être installée sur l’espace de travail associé. Apprenez-en davantage sur la façon de procéder à cette installation ici.

Si l’ordinateur est lié à plusieurs espaces de travail, l’avantage sera accordé à un seul d’entre eux.

En savoir plus sur le déploiement d’AMA.

Pour les serveurs SQL sur les machines, nous vous recommandons de migrer vers le processus de provisionnement automatique d’Azure Monitoring Agent (AMA) ciblé par SQL Server.

Modifications apportées à l’intégration héritée de Defender pour serveurs Plan 2 via l’agent Log Analytics

L’approche héritée permettant d’intégrer des serveurs à Defender pour serveurs Plan 2 en fonction de l’agent Log Analytics et de l’utilisation des espaces de travail Log Analytics est également définie pour la mise hors service :

L’expérience d’intégration de nouvelles machines autres qu’Azure à Defender pour serveurs à l’aide des agents et des espaces de travail Log Analytics est supprimée des panneaux Inventaire et Prise en main du portail Defender pour le cloud.

Pour éviter de perdre la couverture de sécurité sur les machines concernées connectées à un espace de travail Log Analytics, avec la mise hors service de l’agent :

Si vous avez intégré des serveurs non-Azure (locaux et multiclouds) à l’aide de l’approche héritée, vous devez maintenant connecter ces machines via des serveurs avec Azure Arc aux abonnements et connecteurs Azure Defender pour serveurs Plan 2. En savoir plus sur le déploiement de machines Arc à grande échelle.

- Si vous avez utilisé l’approche héritée pour activer Defender pour serveurs Plan 2 sur des machines virtuelles Azure sélectionnées, nous vous recommandons d’activer Defender pour serveurs Plan 2 sur les abonnements Azure de ces machines. Vous pouvez ensuite exclure des ordinateurs individuels de la couverture Defender pour serveurs à l’aide de la configuration par ressource.

Voici un résumé de l’action requise pour chacun des serveurs intégrés à Defender pour serveurs Plan 2 via l’approche héritée :

| Type de machine | Action requise pour préserver la couverture de sécurité |

|---|---|

| Serveurs locaux | Intégré à Arc et connecté à un abonnement avec Defender pour serveurs Plan 2 |

| Machines virtuelles Azure | Se connecter à un abonnement avec Defender pour serveurs Plan 2 |

| Serveurs multiclouds | Se connecter au connecteur multicloud avec l’approvisionnement Azure Arc et Defender pour serveurs Plan 2 |

Recommandations pour les mises à jour et correctifs système : modifications et guide de migration

Les mises à jour et correctifs système sont essentiels pour assurer la sécurité et la santé de vos machines. Les mises à jour contiennent souvent des correctifs de sécurité pour des vulnérabilités qui, si elles ne sont pas corrigées, sont exploitables par des attaquants.

Les recommandations de mises à jour système étaient auparavant fournies par le Defender pour le cloud CSPM fondamental et les plans Defender pour les serveurs à l’aide de l’agent Log Analytics. Cette expérience a été remplacée par des recommandations de sécurité recueillies à l’aide de Azure Update Manager et construites à partir de 2 nouvelles recommandations :

Apprenez comment Corriger les recommandations de mises à jour et de correctifs système sur vos machines.

Quelles recommandations sont remplacées ?

Le tableau suivant résume le calendrier des recommandations déconseillées et remplacées.

| Recommandation | Agent | Ressources prises en charge | Date d’obsolescence | Recommandation de remplacement |

|---|---|---|---|---|

| Les mises à jour système doivent être installées sur vos machines | MMA | Azure et non Azure (Windows et Linux) | Août 2024 | Nouvelle recommandation alimentée par Azure Update Manager |

| Les mises à jour système sur les groupes de machines virtuelles identiques doivent être installées | MMA | Azure Virtual Machine Scale Sets | Août 2024 | Pas de remplacement |

Comment faire pour préparer les nouvelles recommandations ?

Connectez vos machines non-Azure à Arc

Assurez-vous que le paramètre de mise à jour évaluation périodique est activé sur vos machines. Vous pouvez le faire de 2 façons :

- Corrigez la recommandation : Les machines doivent être configurées pour vérifier périodiquement les mises à jour système manquantes (alimentées par Azure Update Manager).

- Activez l’évaluation périodique à grande échelle avec Azure Policy.

- Une fois cela fait, Update Manager peut récupérer les dernières mises à jour pour les machines, et vous pouvez consulter le statut de conformité le plus récent des machines.

Remarque

L’activation des évaluations périodiques pour les machines Arc activées, pour lesquelles le plan Defender pour les serveurs 2 n’est pas activé sur leur abonnement ou connecteur associé, est soumise à la tarification Azure Update Manager. Les machines Arc activées pour lesquelles le plan Defender pour les serveurs 2 est activé sur leur abonnement ou connecteur associé, ou toute machine virtuelle Azure, sont éligibles pour cette capacité sans coût supplémentaire.

Expérience des recommandations de protection de point de terminaison – modifications et conseils de migration

La découverte des points de terminaison et les recommandations étaient auparavant fournies par le Defender pour le cloud CSPM fondamental et les plans Defender pour les serveurs à l’aide de l’agent Log Analytics en GA, ou en aperçu via l’AMA. Ces expériences ont été remplacées par des recommandations de sécurité recueillies à l’aide de scans de machines sans agent.

Les recommandations de protection des points de terminaison sont construites en deux étapes. La première étape est la découverte d’une solution de protection évolutive des points de terminaison. La deuxième est l’évaluation de la configuration de la solution. Les tableaux suivants fournissent des détails sur les expériences actuelles et nouvelles pour chaque étape.

Découvrez comment gérer les nouvelles recommandations de détection et de réponse de point de terminaison (sans agent).

Solution de protection évolutive des points de terminaison : découverte

| Zone | Expérience actuelle (basée sur AMA/MMA) | Nouvelle expérience (basée sur l’analyse des machines sans agent) |

|---|---|---|

| Qu’est-ce qui est nécessaire pour classer une ressource comme saine ? | Un anti-virus est installé. | Une solution de détection et de réponse de point de terminaison est opérationnelle. |

| Qu’est-ce qui est nécessaire pour obtenir la recommandation ? | Agent Log Analytics | Analyse des machines sans agent |

| Quels plans sont pris en charge ? | CSPM de base (gratuit) - Defender pour serveurs (Plan 1 et Plan 2) |

- Defender CSPM - Defender pour serveurs (Plan 2) |

| Quel correctif est disponible ? | Installer le logiciel anti-programme malveillant de Microsoft. | Installez Defender pour point de terminaison sur les ordinateurs/abonnements sélectionnés. |

Solution de protection évolutive des points de terminaison : évaluation de la configuration

| Zone | Expérience actuelle (basée sur AMA/MMA) | Nouvelle expérience (basée sur l’analyse des machines sans agent) |

|---|---|---|

| Les ressources sont classées comme non saines si une ou plusieurs des vérifications de sécurité ne sont pas saines. | Trois vérifications de sécurité : - La protection en temps réel est désactivée - Les signatures sont obsolètes. – L’analyse rapide et l’analyse complète ne sont pas exécutées pendant sept jours. |

Trois vérifications de sécurité : - Un antivirus est désactivé ou partiellement configuré - Les signatures sont obsolètes – L’analyse rapide et l’analyse complète ne sont pas exécutées pendant sept jours. |

| Conditions préalables à l’obtention de la recommandation | Une solution anti-programme malveillant est opérationnelle | Une solution de protection évolutive des points de terminaison est en place. |

Quelles recommandations sont déconseillées ?

Le tableau suivant résume le calendrier des recommandations déconseillées et remplacées.

La nouvelle expérience de recommandations basée sur l’analyse sans agent des machines prend en charge les systèmes d’exploitation Windows et Linux sur plusieurs ordinateurs multiclouds.

Comment le remplacement fonctionnera-t-il ?

- Les recommandations actuelles fournies par l’agent Log Analytics ou l’AMA seront déconseillées au fil du temps.

- Certaines de ces recommandations existantes seront remplacées par de nouvelles recommandations basées sur l’analyse des machines sans agent.

- Les recommandations actuellement en disponibilité générale restent en place jusqu’à la mise hors service de l’agent Log Analytics.

- Les recommandations actuellement en préversion seront remplacées lorsque la nouvelle recommandation est disponible en préversion.

Qu’est-ce qui se passe avec le score sécurisé ?

- Les recommandations actuellement en disponibilité générale continueront d’affecter le degré de sécurisation.

- Les nouvelles recommandations actuelles et à venir se trouvent sous le même contrôle de Microsoft Cloud Security Benchmark afin que le degré de sécurisation ne soit pas doublement impacté.

Comment faire pour préparer les nouvelles recommandations ?

- Vérifiez que l’analyse des machines sans agent est activée dans le cadre de Defender pour serveurs Plan 2 ou Defender CSPM.

- Pour une expérience optimale, nous vous recommandons de supprimer les recommandations déconseillées lorsque la recommandation de remplacement en disponibilité générale devient disponible, si cela convient à votre environnement. Pour ce faire, désactivez la recommandation dans l’Initiative intégrée Defender pour le cloud dans Azure Policy.

Expérience de surveillance de l’intégrité des fichiers – modifications et conseils de migration

Microsoft Defender pour serveurs Plan 2 offre désormais une nouvelle solution de surveillance de l’intégrité des fichiers (FIM) grâce à l’intégration de Microsoft Defender for Endpoint (MDE). Une fois que FIM alimenté par MDE est public, l’expérience FIM alimentée par AMA dans le portail Defender pour le cloud sera supprimée. En novembre, FIM alimenté par MMA sera mis hors service.

Migration de FIM via AMA

Si vous utilisez actuellement FIM sur AMA :

L’intégration de nouveaux abonnements ou serveurs à FIM basés sur AMA et l’extension de suivi des modifications, ainsi que l’affichage des modifications, ne seront plus disponibles via le portail Defender pour le cloud à compter du 30 mai.

Si vous souhaitez continuer à consommer les événements FIM collectés par AMA, vous pouvez vous connecter manuellement à l’espace de travail concerné et afficher les modifications dans la table de suivi des modifications à l’aide de la requête suivante :

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeSi vous souhaitez continuer à intégrer de nouvelles étendues ou configurer des règles de surveillance, vous pouvez utiliser manuellement les règles de connexion de données pour configurer ou personnaliser différents aspects de la collecte de données.

Microsoft Defender pour le cloud recommande de désactiver FIM sur AMA et d’intégrer votre environnement à la nouvelle version FIM basée sur Defender pour point de terminaison lors de la publication.

Désactivation de FIM sur AMA

Pour désactiver FIM sur AMA, supprimez la solution Azure Change Tracking. Pour plus d’informations, consultez Supprimer la solution ChangeTracking.

Vous pouvez également supprimer les règles de collecte de données de suivi des modifications de fichier associées (DCR). Pour plus d’informations, consultez Remove-AzDataCollectionRuleAssociation ou Remove-AzDataCollectionRule.

Après avoir désactivé la collection d’événements de fichier à l’aide de l’une des méthodes ci-dessus :

- Les nouveaux événements cesseront d’être collectés sur l’étendue sélectionnée.

- Les événements historiques qui ont déjà été collectés restent stockés dans l’espace de travail approprié sous la table ConfigurationChange dans la section Change Tracking. Ces événements restent disponibles dans l’espace de travail approprié en fonction de la période de rétention définie dans cet espace de travail. Pour plus d’informations, consultez Fonctionnement de la rétention et de l’archivage.

Migration de FIM via Log Analytics Agent (MMA)

Si vous utilisez actuellement FIM sur l’agent Log Analytics (MMA) :

La surveillance de l’intégrité des fichiers basée sur l’agent Log Analytics (MMA) sera mise hors service à la fin du mois de novembre 2024.

Microsoft Defender pour le cloud recommande de désactiver FIM sur MMA et d’intégrer votre environnement à la nouvelle version FIM basée sur Defender pour point de terminaison lors de la publication.

Désactivation de FIM sur MMA

Pour désactiver FIM sur MMA, supprimez la solution Azure Change Tracking. Pour plus d’informations, consultez Supprimer la solution ChangeTracking.

Après avoir désactivé la collection d’événements de fichier :

- Les nouveaux événements cesseront d’être collectés sur l’étendue sélectionnée.

- Les événements historiques qui ont déjà été collectés restent stockés dans l’espace de travail approprié sous la table ConfigurationChange dans la section Change Tracking. Ces événements restent disponibles dans l’espace de travail approprié en fonction de la période de rétention définie dans cet espace de travail. Pour plus d’informations, consultez Fonctionnement de la rétention et de l’archivage.

Expérience de la base de référence

La fonctionnalité de mauvaise configuration des bases de référence sur les machines virtuelles est conçue pour garantir que vos machines virtuelles respectent les meilleures pratiques de sécurité et les stratégies organisationnelles. La mauvaise configuration des bases de référence évalue la configuration de vos machines virtuelles par rapport aux bases de référence de sécurité prédéfinies et identifie les écarts ou mauvaises configurations susceptibles de poser un risque pour votre environnement.

Les informations sur les machines sont collectées pour évaluation à l’aide de l’agent Log Analytics, également appelé MMA (Microsoft Monitoring Agent). L’agent MMA sera déconseillé en novembre 2024, ce qui entraînera les changements suivants :

Les informations sur les machines seront collectées à l’aide de la configuration Invité Azure Policy.

Les stratégies Azure suivantes sont activées avec la configuration Invité Azure Policy :

- « Les machines Windows doivent répondre aux exigences de la base de référence de sécurité Azure Compute »

- « Les machines Linux doivent répondre aux exigences de la base de référence de sécurité Azure Compute »

Remarque

Si vous supprimez ces stratégies, vous ne pourrez pas accéder aux avantages de l’extension Configuration Invité Azure Policy.

Les recommandations de système d’exploitation reposant sur les bases de référence de sécurité du calcul ne seront plus incluses dans la gestion de la posture de sécurité cloud (CSPM) de base de Defender pour le cloud. Ces recommandations seront disponibles lorsque vous activerez Defender pour serveurs Plan 2.

Pour en savoir plus sur la tarification de Defender pour serveurs Plan 2, passez en revue la page de tarification de Defender pour le cloud.

Important

Notez que les fonctionnalités supplémentaires fournies par la configuration des invités Azure Policy, qui existent en dehors du portail Defender pour le cloud, ne sont pas incluses dans Defender pour le cloud et sont soumises aux politiques de tarification de la configuration des invités Azure Policy. Par exemple, la remédiation et les stratégies personnalisées. Pour plus d’informations, consultez la page de tarification de la configuration des invités Azure Policy.

Les recommandations fournies par le MCSB qui ne font pas partie des bases de référence de sécurité de calcul Windows et Linux continuent de faire partie de la CSPM de base gratuite.

Installer la configuration Invité Azure Policy

Pour continuer à bénéficier de l’expérience de la base de référence, vous devez activer Defender pour serveurs Plan 2 et installer la configuration Invité Azure Policy. Vous pouvez ainsi continuer à recevoir les mêmes recommandations et conseils de durcissement que ceux obtenus via l’expérience de base de référence.

En fonction de votre environnement, vous serez peut-être amené à effectuer les étapes suivantes :

Consultez la matrice de prise en charge pour la configuration Invité Azure Policy.

Installez la configuration Invité Azure Policy sur vos machines.

Machines Azure : dans le portail Defender pour le cloud, dans la page des recommandations, recherchez et sélectionnez L’extension Configuration Invité doit être installée sur les machines, puis implémentez la recommandation.

(Machines virtuelles Azure uniquement) Vous devez attribuer une identité managée.

- Dans le portail Defender pour le cloud, dans la page des recommandations, recherchez et sélectionnez L’extension Configuration Invité des machines virtuelles doit être déployée avec une identité managée affectée par le système, puis implémentez la recommandation.

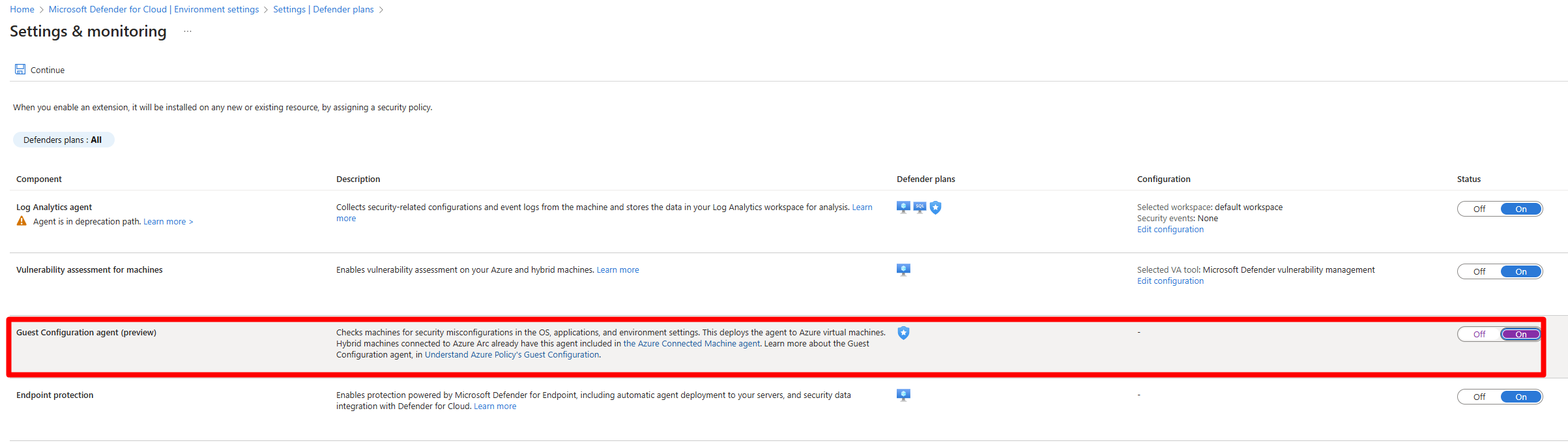

(Machines virtuelles Azure uniquement) Facultatif : pour configurer automatiquement la configuration Invité Azure Policy sur l’ensemble de votre abonnement, vous pouvez activer l’agent Configuration Invité (préversion).

- Pour activer l’agent Configuration Invité :

- Connectez-vous au portail Azure.

- Accédez à Paramètres d’environnement>Votre abonnement>Paramètres et surveillance.

- Sélectionnez Configuration Invité.

- Basculez l’agent Configuration Invité (préversion) sur Activé.

- Sélectionnez Continuer.

- Pour activer l’agent Configuration Invité :

GCP et AWS : la configuration Invité Azure Policy est automatiquement installée lorsque vous connectez votre projet GCP, ou lorsque vous connectez vos comptes AWS avec le provisionnement automatique Azure Arc activé, à Defender pour le cloud.

Machines locales : la configuration Invité Azure Policy est activée par défaut lorsque vous intégrez des machines locales en tant que machines ou machines virtuelles avec Azure Arc.

Après avoir effectué les étapes nécessaires pour installer la configuration Invité Azure Policy, vous avez automatiquement accès aux fonctionnalités de base de référence en fonction de la configuration Invité Azure Policy. Vous pouvez ainsi continuer à recevoir les mêmes recommandations et conseils de durcissement que ceux obtenus via l’expérience de base de référence.

Modifications apportées aux recommandations

Compte tenu de la mise hors service de l’agent MMA, les recommandations basées MMA suivantes seront prochainement déconseillées :

- Les machines doivent être configurées en toute sécurité

- L’approvisionnement automatique de l’agent Log Analytics doit être activé sur les abonnements

Les recommandations déconseillées seront remplacées par les recommandations de base suivantes de la configuration Invité Azure Policy :

- Les vulnérabilités dans la configuration de la sécurité sur vos machines Windows doivent être corrigées (avec Guest Configuration)

- Les vulnérabilités dans la configuration de la sécurité sur vos machines Linux doivent être corrigées (avec Guest Configuration)

- L’extension Configuration Invité doit être installée sur les machines

Recommandations en double

Lorsque vous activez Defender pour le cloud sur un abonnement Azure, le benchmark MCSB (Microsoft Cloud Security Benchmark), y compris les bases de référence de sécurité de calcul qui évaluent la conformité du système d’exploitation de la machine, est activé en tant que norme de conformité par défaut. La gestion de la posture de sécurité cloud (CSPM) dans Defender pour le cloud émet gratuitement des recommandations de sécurité basées sur MCSB.

Si une machine exécute à la fois l’agent MMA et la configuration Invité Azure Policy, vous verrez des recommandations en double. La duplication des recommandations se produit, car les deux méthodes s’exécutent en même temps et produisent les mêmes recommandations. Ces doublons affectent votre score de conformité et notre niveau de sécurité.

Pour contourner ce problème, vous pouvez désactiver les recommandations MMA « Les machines doivent être configurées en toute sécurité » et « Le provisionnement automatique de l’agent Log Analytics doit être activé sur les abonnements » en accédant à la page Conformité réglementaire dans Defender pour le cloud.

Après avoir localisé la recommandation, vous devez sélectionner les machines pertinentes et les exempter.

Certaines des règles de configuration de base de référence avec l’outil de configuration Invité Azure Policy sont plus actuelles et offrent une couverture plus large. Par conséquent, la transition vers la fonctionnalité de bases de référence avec la configuration Invité Azure Policy peut affecter votre état de conformité, car des vérifications qui n’ont peut-être pas été effectuées précédemment sont incluses.

Suggestions de requête

Avec la mise hors service de l’agent MMA, Defender pour le cloud n’interroge plus les recommandations via les informations de l’espace de travail Log Analytics. Au lieu de cela, Defender pour le cloud utilise désormais Azure Resource Graph pour les requêtes d’API et de portail afin d’interroger les informations de recommandation.

Voici 2 exemples de requêtes que vous pouvez utiliser :

Interroger toutes les règles non saines pour une ressource spécifique

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Toutes les règles non saines et nombre de machines non saines pour chacune

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Préparation de Defender pour SQL sur des machines

Vous pouvez en savoir plus sur le Plan de retrait de l'agent Log Analytics par Defender pour SQL Server sur les machines.

Si vous utilisez le processus d’approvisionnement automatique de l’agent Log Analytics/de l’agent Azure Monitor actuel, vous devez migrer vers le nouveau processus d’approvisionnement automatique d’Azure Monitoring Agent pour SQL Server sur les machines. Le processus de migration est transparent et fournit une protection continue pour toutes les machines.

Migrer vers le processus de provisionnement automatique AMA ciblé sur SQL Server

Connectez-vous au portail Azure.

Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu de Defender pour le cloud, sélectionnez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

Sous le plan Bases de données, sélectionnez Action requise.

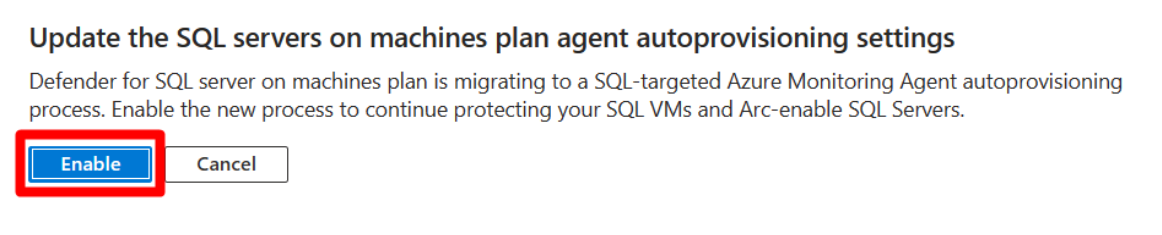

Dans la fenêtre contextuelle, sélectionnez Activer.

Sélectionnez Enregistrer.

Une fois le processus d’approvisionnement automatique AMA ciblé par le serveur SQL activé, vous devez désactiver le processus d’approvisionnement automatique de l’agent Log Analytics/Azure Monitor et désinstaller MMA sur tous les serveurs SQL :

Pour désactiver l’agent Log Analytics :

Connectez-vous au portail Azure.

Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu de Defender pour le cloud, sélectionnez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

Sous le plan Base de données, sélectionnez Paramètres.

Basculez l’agent Log Analytics sur Désactivé.

Sélectionnez Continuer.

Sélectionnez Enregistrer.

Planification de migration

Nous vous recommandons de planifier la migration de l’agent conformément aux exigences de votre entreprise. Le tableau récapitule nos conseils.

| Utilisez-vous Defender pour serveurs ? | Ces fonctionnalités Defender pour serveurs sont-elles requises en disponibilité générale : surveillance de l’intégrité des fichiers, recommandations de protection des points de terminaison, recommandations de base de référence de sécurité ? | Utilisez-vous Defender pour les serveurs SQL sur des machines ou un regroupement de journaux AMA ? | Plan de migration |

|---|---|---|---|

| Oui | Oui | Non | 1. Activez l’intégration de Defender pour point de terminaison et l’analyse des machines sans agent. 2. Attendez la disponibilité générale de toutes les fonctionnalités avec la plateforme de l’alternative (vous pouvez utiliser la préversion antérieure). 3. Une fois les fonctionnalités en disponibilité générale, désactivez l’agent Log Analytics. |

| Non | --- | Non | Vous pouvez supprimer l’agent Log Analytics maintenant. |

| Non | --- | Oui | 1. Vous pouvez migrer vers l’approvisionnement automatique SQL pour AMA maintenant. 2. Désactivez l’agent Log Analytics/Azure Monitor. |

| Oui | Oui | Oui | 1. Activez l’intégration de Defender pour point de terminaison et l’analyse des machines sans agent. 2. Vous pouvez utiliser l’agent Log Analytics et AMA côte à côte pour obtenir toutes les fonctionnalités en disponibilité générale. En savoir plus sur l’exécution des agents côte à côte. 3. Migrez vers l’approvisionnement automatique SQL pour AMA dans Defender pour SQL sur les machines. Vous pouvez également démarrer la migration de l’agent Log Analytics vers AMA en avril 2024. 4. Une fois la migration terminée, désactivez l’agent Log Analytics. |

| Oui | No | Oui | 1. Activez l’intégration de Defender pour point de terminaison et l’analyse des machines sans agent. 2. Vous pouvez désormais migrer vers l’approvisionnement automatique SQL pour AMA dans Defender pour SQL sur les machines. 3. Désactivez l’agent Log Analytics. |