SQL Server abilitato da Azure Arc nell'autenticazione di Active Directory con keytab gestito dal sistema - Prerequisiti

Questo documento illustra come preparare la distribuzione di servizi dati abilitati per Azure Arc con l'autenticazione di Active Directory (AD). In particolare, l'articolo descrive gli oggetti di Active Directory che è necessario configurare prima della distribuzione delle risorse Kubernetes.

L'introduzione descrive due diverse modalità di integrazione:

- La modalità keytab gestita dal sistema consente al sistema di creare e gestire gli account AD per ogni Istanza gestita di SQL.

- La modalità keytab gestita dal cliente consente di creare e gestire gli account AD per ogni istanza gestita di SQL.

I requisiti e le raccomandazioni sono diversi per le due modalità di integrazione.

| Oggetto Active Directory | Keytab gestito dal cliente | Keytab gestito dal sistema |

|---|---|---|

| Unità organizzativa (OU) | Consigliato | Richiesto |

| Account del servizio di dominio Active Directory (DSA) per Active Directory Connector | Non obbligatorio | Richiesto |

| Account Active Directory per Istanza gestita di SQL | Creato per ogni istanza gestita | Il sistema crea un account AD per ogni istanza gestita |

Account DSA - modalità keytab gestita dal sistema

Per poter creare automaticamente tutti gli oggetti necessari in Active Directory, AD Connector richiede un account del servizio di dominio (DSA). DSA è un account Di Active Directory con autorizzazioni specifiche per creare, gestire ed eliminare gli account utenti all'interno dell'unità organizzativa fornita. Questo articolo illustra come configurare l'autorizzazione di questo account Active Directory. Gli esempi chiamano l'account DSA arcdsa come esempio in questo articolo.

Oggetti di Active Directory generati automaticamente

Una distribuzione di Istanza gestita di SQL abilitata per Arc genera automaticamente gli account in modalità keytab gestita dal sistema. Ognuno degli account rappresenta un'Istanza gestita di SQL e verrà gestito dal sistema per tutta la durata di SQL. Questi account possiedono i nomi delle entità servizio (SPN) richiesti da ogni SQL.

La procedura seguente presuppone l'esistenza di un controller di dominio Active Directory. Se non è presente alcun controller di dominio, la guida seguente include alcuni passaggi che possono essere utili.

Creare gli oggetti Active Directory

Eseguire le operazioni seguenti prima di distribuire un'Istanza gestita di SQL abilitata per Arc con l'autenticazione di Active Directory:

- Creare un'unità organizzativa (OU) per tutti gli oggetti AD correlati all'Istanza gestita di SQL abilitata per Arc. In alternativa, è possibile scegliere un'unità organizzativa esistente in fase di distribuzione.

- Creare un account AD per AD Connector o usare un account esistente e fornire all'account le autorizzazioni appropriate per la OU creata nel passaggio precedente.

Creare un'unità organizzativa

La modalità keytab gestita dal sistema richiede una OU designata. Per la modalità keytab gestita dal cliente è consigliabile usare una OU.

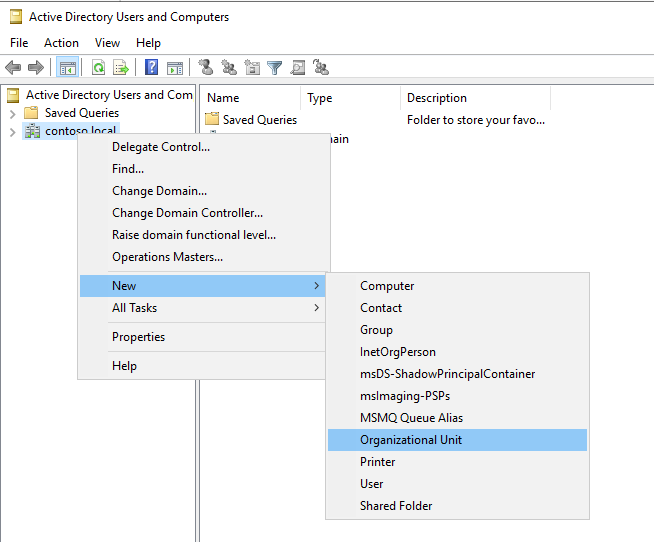

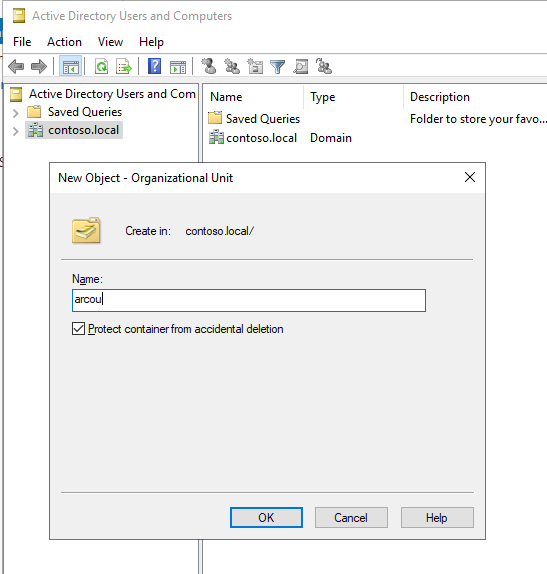

Nel controller di dominio aprire Utenti e computer di Active Directory. Nel pannello di sinistra fare clic con il pulsante destro del mouse sulla directory in cui si vuole creare l'unità organizzativa e scegliere Nuovo>Unità organizzativa, quindi seguire le istruzioni della procedura guidata per creare l'unità organizzativa. In alternativa, è possibile creare un'unità organizzativa con PowerShell:

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

Gli esempi in questo articolo usano arcou per il nome dell'unità organizzativa.

Creare l'account del servizio di dominio (DSA)

Per la modalità keytab gestita dal sistema, è necessario un account del servizio di dominio AD.

Creare l'utente di Active Directory che verrà usato come account del servizio di dominio. Questo account richiede autorizzazioni specifiche. Assicurarsi di disporre di un account Active Directory esistente o di creare un nuovo account, che Istanza gestita di SQL abilitata per Arc può usare per configurare gli oggetti necessari.

Per creare un nuovo utente in Active Directory, è possibile fare clic con il pulsante destro del mouse sul dominio o sull'unità organizzativa e scegliere Nuovo>Utente:

Questo account verrà definito arcdsa in questo articolo.

Impostare le autorizzazioni per DSA

Per la modalità keytab gestita dal sistema, è necessario impostare le autorizzazioni per DSA.

Se è stato creato un nuovo account per DSA o si usa un account utente di Active Directory esistente, è necessario disporre di determinate autorizzazioni per l'account. Il DSA deve essere in grado di creare utenti, gruppi e account computer nell'unità organizzativa. Nei passaggi seguenti, il nome dell'account del servizio di dominio dell'istanza gestita di Istanza gestita di SQL abilitato per Arc è arcdsa.

Importante

È possibile scegliere qualsiasi nome per DSA, ma non è consigliabile modificare il nome dell'account dopo la distribuzione di AD Connector.

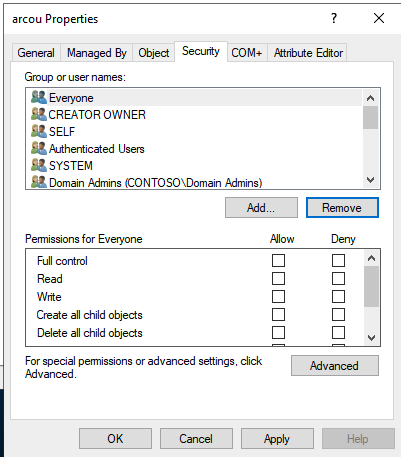

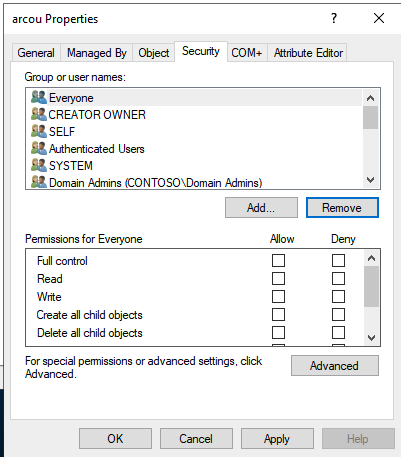

Nel controller di dominio aprire Utenti e computer di Active Directory, fare clic su Visualizza, selezionare Funzionalità avanzate

Nel pannello sinistro passare al dominio, quindi all'unità organizzativa che verrà usata da

arcouFare clic con il pulsante destro del mouse sull'unità organizzativa e scegliere Proprietà.

Nota

Assicurarsi di aver selezionato Funzionalità avanzate, di avere fatto clic con il pulsante destro del mouse sull'unità organizzativa e quindi di avere scelto Visualizza

Passare alla scheda Sicurezza. Selezionare Funzionalità avanzate e fare clic con il pulsante destro del mouse sull'unità organizzativa e selezionare Visualizza.

Selezionare Aggiungi... e aggiungere l'utente arcdsa.

Selezionare l'utente arcdsa e deselezionare tutte le autorizzazioni, quindi selezionare Avanzate

Seleziona Aggiungi

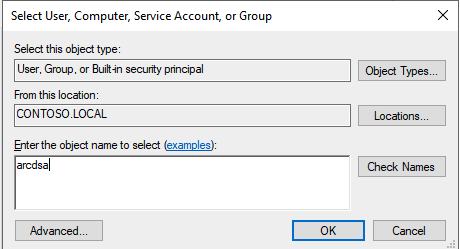

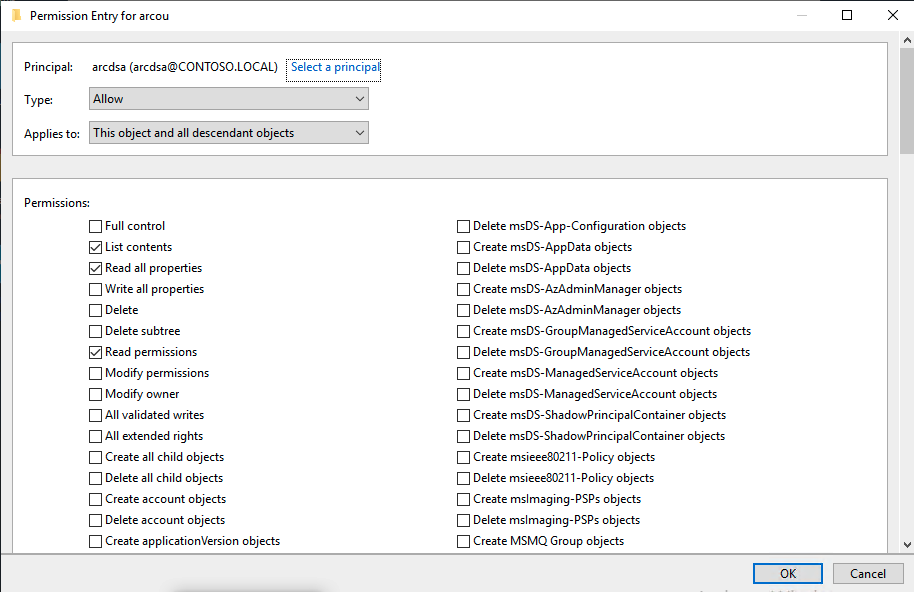

Selezionare Seleziona un'entità di sicurezza, immettere arcdsa e selezionare OK

Impostare Tipo su Consenti.

Impostare Si applica a su Questo oggetto e tutti i discendenti.

Scorrere fino alla fine e selezionare Cancella tutto.

Scorrere di nuovo verso l'alto e selezionare:

- Leggi tutte le proprietà

- Scrivi tutte le proprietà

- Create User objects (Crea oggetti utente)

- Elimina oggetti utente

Seleziona OK.

Selezionare Aggiungi.

Selezionare Seleziona un'entità di sicurezza, immettere arcdsa e selezionare OK

Impostare Tipo su Consenti.

Impostare Si applica a su Descendant User objects (Oggetti utente discendenti).

Scorrere fino alla fine e selezionare Cancella tutto.

Tornare all'inizio e selezionare Reimposta password.

Seleziona OK.

- Selezionare OK altre due volte per chiudere le finestre di dialogo aperte.

Contenuto correlato

- Distribuire un Active Directory Connector in modalità keytab gestita dal cliente

- Distribuire un Active Directory Connector in modalità keytab gestita dal sistema

- Distribuire un'istanza gestita di SQL abilitata da Azure Arc in Active Directory (AD)

- Connettersi a Istanza gestita di SQL abilitata da Azure Arc usando l'autenticazione di Active Directory