Come Defender for Cloud Apps consente di proteggere l'ambiente Microsoft 365

Microsoft 365, un'importante suite di produttività che offre strumenti di archiviazione file cloud, collaborazione, BI e CRM, consente agli utenti di condividere i documenti nell'organizzazione e nei partner in modo semplificato ed efficiente. L'uso di Microsoft 365 può esporre i dati sensibili non solo internamente, ma anche a collaboratori esterni o, peggio ancora, renderli disponibili pubblicamente tramite un collegamento condiviso. Tali eventi possono verificarsi a causa di un attore malintenzionato o di un dipendente non a conoscenza. Microsoft 365 offre anche un ecosistema di app di terze parti di grandi dimensioni per migliorare la produttività. L'uso di queste app può esporre l'organizzazione al rischio di app dannose o all'uso di app con autorizzazioni eccessive.

La connessione di Microsoft 365 a Defender for Cloud Apps offre informazioni dettagliate migliorate sulle attività degli utenti, fornisce il rilevamento delle minacce usando rilevamenti anomalie basati su Machine Learning, rilevamenti di protezione delle informazioni (ad esempio il rilevamento della condivisione di informazioni esterne), abilita i controlli di correzione automatizzati e rileva le minacce dalle app di terze parti abilitate nell'organizzazione.

Defender for Cloud Apps si integra direttamente con i log di controllo di Microsoft 365 e fornisce protezione per tutti i servizi supportati. Per un elenco dei servizi supportati, vedere Servizi di Microsoft 365 che supportano il controllo.

Usare questo connettore di app per accedere alle funzionalità di SaaS Security Posture Management (SSPM), tramite i controlli di sicurezza riportati in Microsoft Secure Score. Altre informazioni.

Miglioramenti dell'analisi dei file per Microsoft 365

Defender for Cloud Apps sono stati aggiunti nuovi miglioramenti all'analisi dei file per SharePoint e OneDrive:

Velocità di analisi quasi in tempo reale più veloce per i file in SharePoint e OneDrive.

Migliore identificazione per il livello di accesso di un file in SharePoint: il livello di accesso ai file in SharePoint sarà contrassegnato per impostazione predefinita come Interno e non come Privato (poiché ogni file in SharePoint è accessibile dal proprietario del sito e non solo dal proprietario del file).

Nota

Questa modifica potrebbe influire sui criteri dei file (se un criterio file cerca file interni o privati in SharePoint).

Minacce principali

- Account compromessi e minacce Insider

- Perdita di dati

- Insufficiente consapevolezza della sicurezza

- App dannose di terze parti

- Malware

- Phishing

- Ransomware

- Bring Your Own Device (BYOD) non gestito

Come Defender for Cloud Apps aiuta a proteggere l'ambiente

- Rilevare minacce cloud, account compromessi e insider dannosi

- Individuare, classificare, etichettare e proteggere i dati regolamentati e sensibili archiviati nel cloud

- Individuare e gestire le app OAuth che hanno accesso all'ambiente

- Applicare i criteri di prevenzione della perdita dei dati e di conformità ai dati archiviati nel cloud

- Limitare l'esposizione dei dati condivisi e applicare criteri di collaborazione

- Usare gli audit trail delle attività per indagini giudiziarie

Controllare Microsoft 365 con criteri e modelli di criteri predefiniti

È possibile usare i modelli di criteri predefiniti seguenti per rilevare e inviare notifiche sulle potenziali minacce:

| Tipo | Nome |

|---|---|

| Criteri di rilevamento anomalie predefiniti |

Attività da indirizzi IP anonimi Attività da Paesi poco frequenti Attività da indirizzi IP sospetti Viaggio impossibile Attività eseguita dall'utente terminato (richiede Microsoft Entra ID come IdP) Rilevare i software dannosi. Molteplici tentativi di accesso non riusciti Rilevamento ransomware Attività sospetta di eliminazione della posta elettronica (anteprima) Inoltro sospetto della Posta in arrivo Attività insolite di eliminazione di file Attività insolite di condivisione file Attività insolite di download di più file |

| Modello di criteri attività | Accesso da un indirizzo IP rischioso Download in massa da parte di un singolo utente Potenziale attività ransomware Modifica del livello di accesso (Teams) Aggiunta dell'utente esterno (Teams) Eliminazione di massa (Teams) |

| Modello di criteri file | Rilevare un file condiviso con un dominio non autorizzato Rilevare un file condiviso con indirizzi di posta elettronica personali Rilevare i file con PII/PCI/PHI |

| Criteri di rilevamento anomalie dell'app OAuth |

Nome dell'app OAuth fuorviante Nome dell'editore fuorviante per un'app OAuth Consenso dell'app OAuth dannoso |

Per altre informazioni sulla creazione di criteri, vedere Creare un criterio.

Automatizzare i controlli di governance

Oltre al monitoraggio delle potenziali minacce, è possibile applicare e automatizzare le seguenti azioni di governance di Microsoft 365 per correggere le minacce rilevate:

| Tipo | Azione |

|---|---|

| Governance dei dati |

OneDrive: - Ereditare le autorizzazioni per le cartelle padre - Rendere privato il file/cartella - Inserire file/cartella nella quarantena dell'amministratore - Inserire file/cartella in quarantena utente - File/cartella del cestino - Rimuovere un collaboratore specifico - Rimuovere collaboratori esterni in file/cartella - Applicare Microsoft Purview Information Protection etichetta di riservatezza - Rimuovere l'etichetta di riservatezza Microsoft Purview Information Protection SharePoint: - Ereditare le autorizzazioni per le cartelle padre - Rendere privato il file/cartella - Inserire file/cartella nella quarantena dell'amministratore - Inserire file/cartella in quarantena utente - Inserire file/cartella in quarantena utente e aggiungere autorizzazioni di proprietario - File/cartella del cestino - Rimuovere collaboratori esterni in file/cartella - Rimuovere un collaboratore specifico - Applicare Microsoft Purview Information Protection etichetta di riservatezza - Rimuovere l'etichetta di riservatezza Microsoft Purview Information Protection |

| Governance degli utenti | - Notifica all'utente in caso di avviso (tramite Microsoft Entra ID) - Richiedere all'utente di eseguire di nuovo l'accesso (tramite Microsoft Entra ID) - Sospendere l'utente (tramite Microsoft Entra ID) |

| Governance delle app OAuth | - Revocare l'autorizzazione dell'app OAuth |

Per altre informazioni sulla correzione delle minacce dalle app, vedere Governance delle app connesse.

Proteggere Microsoft 365 in tempo reale

Esaminare le procedure consigliate per la protezione e la collaborazione con utenti esterni e il blocco e la protezione del download di dati sensibili in dispositivi non gestiti o rischiosi.

integrazione Defender for Cloud Apps con Microsoft 365

Defender for Cloud Apps supporta la piattaforma dedicata microsoft 365 legacy e le offerte più recenti dei servizi di Microsoft 365, comunemente definite famiglia di versioni vNext di Microsoft 365.

In alcuni casi, una versione del servizio vNext differisce leggermente a livello amministrativo e di gestione rispetto all'offerta standard di Microsoft 365.

Registrazione di controllo

Defender for Cloud Apps si integra direttamente con i log di controllo di Microsoft 365 e riceve tutti gli eventi controllati da tutti i servizi supportati. Per un elenco dei servizi supportati, vedere Servizi di Microsoft 365 che supportano il controllo.

La registrazione di controllo dell'amministratore di Exchange, abilitata per impostazione predefinita in Microsoft 365, registra un evento nel log di controllo di Microsoft 365 quando un amministratore (o un utente a cui sono stati assegnati privilegi amministrativi) apporta una modifica all'organizzazione Exchange Online. Le modifiche apportate usando l'interfaccia di amministrazione di Exchange o eseguendo un cmdlet in Windows PowerShell vengono registrate nel log di controllo dell'amministratore di Exchange. Per informazioni dettagliate sulla registrazione di controllo dell'amministratore in Exchange, vedere Registrazione di controllo dell'amministratore.

Gli eventi di Exchange, Power BI e Teams verranno visualizzati solo dopo il rilevamento delle attività di tali servizi nel portale.

Le distribuzioni multi-geo sono supportate solo per OneDrive

integrazione Microsoft Entra

Se il Microsoft Entra ID è impostato per la sincronizzazione automatica con gli utenti nell'ambiente locale di Active Directory, le impostazioni nell'ambiente locale sostituiscono le impostazioni Microsoft Entra e l'uso dell'azione Sospendi governance utente viene ripristinato.

Per le attività di accesso Microsoft Entra, Defender for Cloud Apps visualizza solo le attività di accesso interattive e le attività di accesso da protocolli legacy, ad esempio ActiveSync. Le attività di accesso non interattive possono essere visualizzate nel log di controllo Microsoft Entra.

Se le app di Office sono abilitate, anche i gruppi che fanno parte di Microsoft 365 vengono importati in Defender for Cloud Apps dalle app di Office specifiche, ad esempio, se SharePoint è abilitato, anche i gruppi di Microsoft 365 vengono importati come gruppi di SharePoint.

Supporto della quarantena

In SharePoint e OneDrive, Defender for Cloud Apps supporta la quarantena degli utenti solo per i file nelle raccolte documenti condivisi (SharePoint Online) e nei file nella raccolta documenti (OneDrive for Business).

In SharePoint Defender for Cloud Apps supporta le attività di quarantena solo per i file con documenti condivisi nel percorso in inglese.

Connettere Microsoft 365 a Microsoft Defender for Cloud Apps

Questa sezione fornisce istruzioni per la connessione di Microsoft Defender for Cloud Apps all'account Microsoft 365 esistente usando l'API del connettore di app. Questa connessione offre visibilità e controllo sull'uso di Microsoft 365. Per informazioni su come Defender for Cloud Apps protegge Microsoft 365, vedere Proteggere Microsoft 365.

Usare questo connettore di app per accedere alle funzionalità di SaaS Security Posture Management (SSPM), tramite i controlli di sicurezza riportati in Microsoft Secure Score. Altre informazioni.

Prerequisiti:

È necessario avere almeno una licenza di Microsoft 365 assegnata per connettere Microsoft 365 a Defender for Cloud Apps.

Per abilitare il monitoraggio delle attività di Microsoft 365 in Defender for Cloud Apps, è necessario abilitare il controllo in Microsoft Purview.

La registrazione di controllo delle cassette postali di Exchange deve essere attivata per ogni cassetta postale utente prima che venga registrata l'attività dell'utente in Exchange Online, vedere Attività cassetta postale di Exchange.

È necessario abilitare il controllo in Power BI per ottenere i log da questa istanza. Dopo aver abilitato il controllo, Defender for Cloud Apps inizia a ottenere i log (con un ritardo di 24-72 ore).

È necessario abilitare il controllo in Dynamics 365 per ottenere i log. Dopo aver abilitato il controllo, Defender for Cloud Apps inizia a ottenere i log (con un ritardo di 24-72 ore).

Per connettere Microsoft 365 a Defender for Cloud Apps:

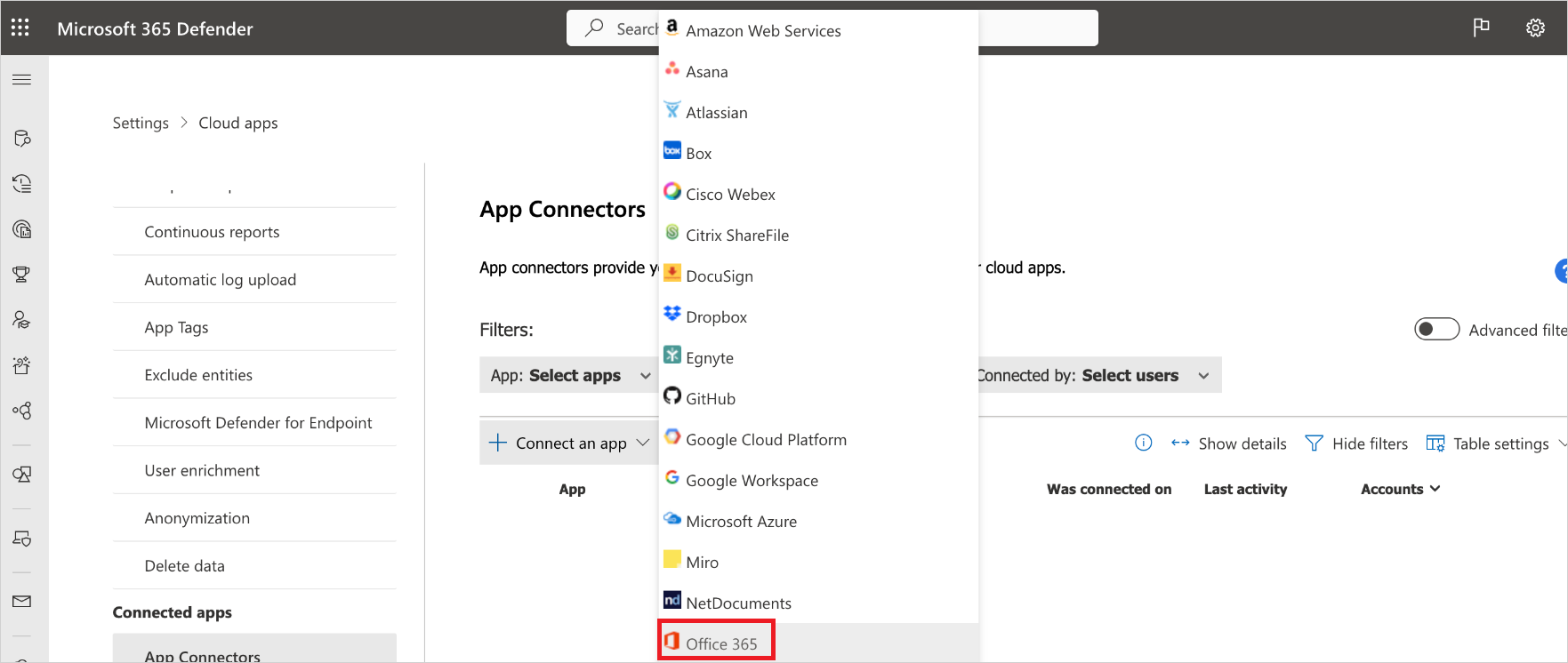

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app.

Nella pagina Connettori app selezionare +Connetti un'app e quindi selezionare Microsoft 365.

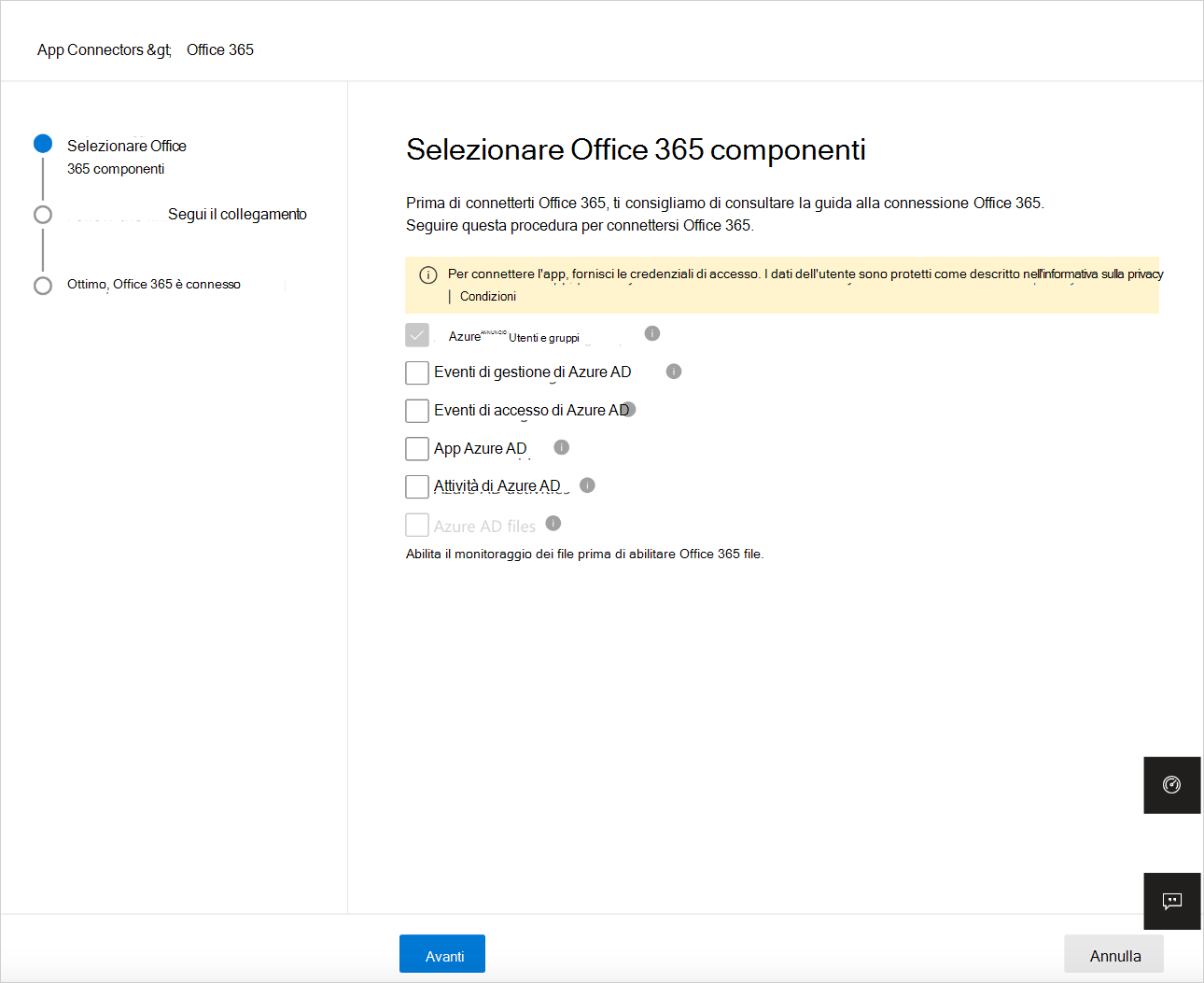

Nella pagina Seleziona componenti di Microsoft 365 selezionare le opzioni necessarie e quindi selezionare Connetti.

Nota

- Per una protezione ottimale, è consigliabile selezionare tutti i componenti di Microsoft 365.

- Il componente file di Azure AD richiede il componente attività di Azure AD e Defender for Cloud Apps il monitoraggio dei file (Impostazioni>App> cloudConsente>il monitoraggio dei file).

Nella pagina Segui il collegamento selezionare Connetti Microsoft 365.

Dopo aver visualizzato Microsoft 365 come connesso correttamente, selezionare Fine.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app. Assicurarsi che lo stato del connettore app connesso sia Connesso.

I dati di SaaS Security Posture Management (SSPM) vengono visualizzati nel portale di Microsoft Defender nella pagina Punteggio di sicurezza. Per altre informazioni, vedere Gestione del comportamento di sicurezza per le app SaaS.

Nota

Dopo aver connesso Microsoft 365, verranno visualizzati i dati di una settimana precedente, incluse le applicazioni di terze parti connesse a Microsoft 365 che eseguono il pull delle API. Per le app di terze parti che non estraevano le API prima della connessione, vengono visualizzati eventi dal momento in cui si connette Microsoft 365 perché Defender for Cloud Apps attiva tutte le API disattivate per impostazione predefinita.

In caso di problemi di connessione dell'app, vedere Risoluzione dei problemi relativi ai connettori di app.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.