Gestire la chiave di crittografia gestita dal cliente

I clienti hanno requisiti di privacy e conformità dei dati per proteggere i propri dati crittografando i dati inattivi. Questo protegge i dati dall'esposizione in caso di furto di una copia del database. Con la crittografia dei dati inattivi, i dati del database rubati sono protetti dal ripristino su un server diverso senza la chiave di crittografia.

Tutti i dati dei clienti archiviati in Power Platform sono crittografati, quando inattivi, con chiavi di crittografia avanzate gestite da Microsoft per impostazione predefinita. Microsoft archivia e gestisce la chiave di crittografia del database per tutti i tuoi dati al posto tuo. Tuttavia, Power Platform fornisce questa chiave di crittografia gestita dal cliente (CMK) per un controllo aggiuntivo della protezione dei dati in cui è possibile gestire autonomamente la chiave di crittografia del database associata al proprio ambiente Microsoft Dataverse. Questo ti consente di ruotare o scambiare la chiave di crittografia su richiesta e di impedire l'accesso di Microsoft ai dati dei clienti quando revochi l'accesso chiave ai nostri servizi in qualsiasi momento.

Per ulteriori informazioni sulla chiave gestita del cliente in Power Platform, guarda il video sulla chiave gestita dal cliente.

Queste operazioni della chiave di crittografia sono disponibili con la chiave gestita dal cliente:

- Creare una chiave RSA (RSA-HSM) da Azure Key Vault.

- Crea un criterio aziendale Power Platform per la tua chiave.

- Concedi l'autorizzazione del criterio aziendale Power Platform per accedere al tuo key vault.

- Consenti all'amministratore del servizio Power Platform di leggere i criteri aziendali.

- Applica la chiave di crittografia al tuo ambiente.

- Ripristina/rimuovi la crittografia CMK dell'ambiente dalla chiave gestita da Microsoft.

- Cambia chiave creando nuovi criteri aziendali, rimuovendo l'ambiente da CMK e riapplicando CMK con nuovi criteri aziendali.

- Blocca gli ambienti CMK revocando il key vault CMK e/o le autorizzazioni chiave.

- Esegui la migrazione degli ambienti Bring Your Own Key (BYOK) a CMK applicando la chiave CMK.

Attualmente, tutti i dati dei clienti archiviati solo nelle seguenti app e servizi possono essere crittografati con la chiave gestita dal cliente:

- Dataverse (Soluzioni personalizzate e servizi Microsoft)

- Dataverse Copilot per le app basate su modello

- Power Automate

- Chat per Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finance + Operations)

- Dynamics 365 Intelligent Order Management (Finance + Operations)

- Dynamics 365 Project Operations (Finance + Operations)

- Dynamics 365 Supply Chain Management (Finance + Operations)

- Dynamics 365 Fraud Protection (Finance + Operations)

Nota

L'IVR conversazionale di Nuance e i contenuti introduttivi per gli autori sono esclusi dalla crittografia con chiave gestita dal cliente.

Microsoft Copilot Studio memorizza i dati nella propria risorsa di archiviazione e in Microsoft Dataverse. Quando applichi la chiave gestita dal cliente a questi ambienti, solo gli archivi dati in Microsoft Dataverse vengono crittografati con la tua chiave. I dati non Microsoft Dataverse continuano a essere crittografati con la chiave gestita da Microsoft.

Nota

Le impostazioni di connessione per i connettori continueranno a essere crittografate con una chiave gestita da Microsoft.

Contatta un rappresentante per i servizi non elencati sopra per informazioni sul supporto delle chiavi gestite dal cliente.

Nota

I nomi visualizzati, le descrizioni e i metadati di connessione di Power Apps continuano a essere crittografati con una chiave gestita da Microsoft.

Nota

Il collegamento ai risultati del download e ad altri dati analizzati dal controllo della soluzione durante un controllo della soluzione continuano a essere crittografati con una chiave gestita da Microsoft.

Anche gli ambienti con app per la finanza e le operazioni in cui l'integrazione di Power Platform è abilitata possono essere crittografati. Gli ambienti per la finanza e le operazioni senza l'integrazione di Power Platform continueranno a usare la chiave gestita Microsoft predefinita per crittografare i dati. Altre informazioni: Crittografia nelle app per la finanza e le operazioni

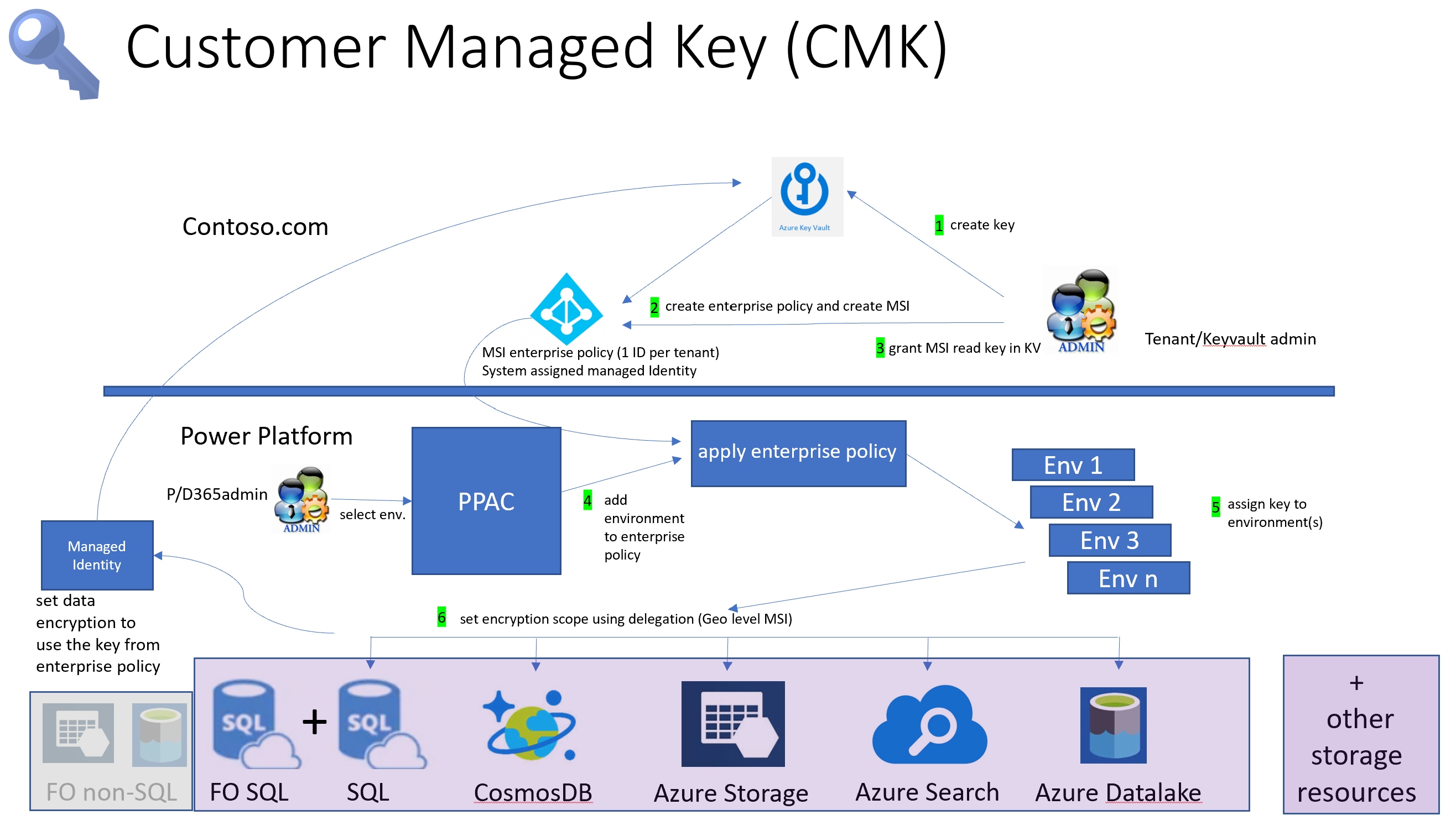

Introduzione alla chiave gestita dal cliente

Con la chiave gestita dal cliente, gli amministratori possono fornire la propria chiave di crittografia dal proprio Azure Key Vault ai servizi di archiviazione Power Platform per crittografare i dati dei clienti. Microsoft non ha accesso diretto al tuo Azure Key Vault. Affinché i servizi Power Platform accedano alla chiave di crittografia dal tuo Azure Key Vault, l'amministratore crea un criterio aziendale di Power Platform che fa riferimento alla chiave di crittografia e concede a questo criterio aziendale l'accesso per leggere la chiave dal tuo Azure Key Vault.

L'amministratore dei servizi Power Platform può quindi aggiungere gli ambienti Dataverse al criterio aziendale per iniziare a crittografare tutti i dati dei clienti nell'ambiente con la tua chiave di crittografia. Gli amministratori possono modificare la chiave di crittografia dell'ambiente creando un altro criterio aziendale e aggiungere l'ambiente (dopo averlo rimosso) al nuovo criterio aziendale. Se non è più necessario crittografare l'ambiente utilizzando la chiave gestita dal cliente, l'amministratore può rimuovere l'ambiente Dataverse dai criteri aziendali per ripristinare la crittografia dei dati sulla chiave gestita da Microsoft.

L'amministratore può bloccare gli ambienti chiave gestiti dal cliente revocando l'accesso alla chiave dal criterio aziendale e sbloccare gli ambienti ripristinando l'accesso alla chiave. Ulteriori informazioni: Bloccare gli ambienti revocando l'accesso al key vault e/o alle autorizzazioni della chiave

Per semplificare le attività di gestione delle chiavi, le attività vengono suddivise in tre aree principali:

- Crea chiave di crittografia.

- Crea criteri aziendali e concedi l'accesso.

- Gestisci la crittografia di un ambiente.

Avviso

Quando gli ambienti sono bloccati, non è possibile accedervi da nessuno, incluso il supporto Microsoft. Gli ambienti bloccati vengono disattivati e possono verificarsi perdite di dati.

Requisiti di licenza per la chiave gestita dal cliente

Il criterio della chiave gestita dal cliente viene applicato solo agli ambienti attivati per gli ambienti gestiti. Gli ambienti gestiti sono inclusi come diritto nelle licenze Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages e Dynamics 365 autonome che forniscono diritti di utilizzo Premium. Per ulteriori informazioni sulle Licenze per ambienti gestiti, vedi Panoramica delle licenze per Microsoft Power Platform.

Inoltre, l'accesso all'utilizzo della chiave gestita dal cliente per Microsoft Power Platform e Dynamics 365 richiede che gli utenti negli ambienti in cui viene applicato il criterio della chiave di crittografia dispongano di uno di questi abbonamenti:

- Microsoft 365 or Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Compliance

- Sicurezza e conformità di Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 Information Protection and Governance

- Gestione dei rischi Insider di Microsoft 365 A5/E5/F5/G5

Scopri di più su queste licenze.

Informazioni sul rischio potenziale derivato dalla gestione della chiave

Come per qualsiasi applicazione aziendale critica, il personale dell'organizzazione con l'accesso a livello di amministratore deve essere considerato affidabile. Prima di utilizzare la funzionalità di gestione delle chiavi, è importante comprendere il rischio derivato dalla gestione delle chiavi di crittografia dei database. È immaginabile che un amministratore malintenzionato (una persona a cui è assegnato o dispone dell'accesso a livello di amministratore con l'intenzione di nuocere alla sicurezza o ai processi aziendali di un'organizzazione) che opera nell'organizzazione può utilizzare la funzionalità di gestione delle chiavi per creare una chiave e utilizzarla per bloccare tutti i tuoi ambienti del tenant.

Considera la seguente serie di eventi.

L'amministratore malintenzionato di credenziali delle chiavi crea una chiave e un criterio aziendale nel portale di Azure. L'amministratore di Azure Key Vault va all'interfaccia di amministrazione di Power Platform e aggiunge ambienti ai criteri aziendali. L'amministratore malintenzionato torna quindi al portale di Azure e revoca l'accesso alla chiave al criterio aziendale, bloccando così tutti gli ambienti. Ciò causa interruzioni dell'attività poiché tutti gli ambienti diventano inaccessibili e se questo evento non viene risolto, ovvero l'accesso alla chiave non viene ripristinato, i dati dell'ambiente potrebbero andare potenzialmente persi.

Nota

- Azure Key Vault dispone di misure di sicurezza predefinite che aiutano a ripristinare la chiave, che richiedono le impostazioni del key vault Eliminazione temporanea e Protezione contro l'eliminazione abilitate.

- Un'altra misura di sicurezza da prendere in considerazione consiste nell'assicurarsi che vi sia una separazione delle attività in cui all'amministratore di Azure Key Vault non venga concesso l'accesso all'interfaccia di amministrazione di Power Platform.

Separazione dei compiti per mitigare il rischio

Questa sezione descrive i compiti delle funzionalità chiave gestite dal cliente di cui è responsabile ciascun ruolo amministratore. La separazione di queste attività aiuta a mitigare il rischio associato alle chiavi gestite dal cliente.

Azure Key Vault e Power Platform/Attività di amministrazione del servizio Dynamics 365

Per abilitare le chiavi gestite dal cliente, prima l'amministratore del key vault crea una chiave in Azure Key Vault e crea un criterio aziendale di Power Platform. Una volta creati i criteri aziendali, viene creata un'identità gestita di Microsoft Entra ID speciale. Successivamente, l'amministratore del key vault ritorna ad Azure Key Vault e concede ai criteri aziendali/all'identità gestita l'accesso alla chiave di crittografia.

L'amministratore del key vault concede quindi il rispettivo accesso in lettura dell'amministratore del servizio Power Platform/Dynamics 365 al criterio aziendale. Una volta concesso il permesso di lettura, l'amministratore del servizio Power Platform/Dynamics 365 può accedere all'interfaccia di amministrazione di Power Platform e aggiungere ambienti al criterio aziendale. Tutti i dati dei clienti degli ambienti aggiunti vengono quindi crittografati con la chiave gestita dal cliente collegata a questo criterio aziendale.

Prerequisiti

- Una sottoscrizione Azure che include Azure Key Vault o moduli di sicurezza hardware gestiti Azure Key Vault.

- Un documento d'identità con: Microsoft Entra

- Autorizzazione di collaboratore alla sottoscrizione Microsoft Entra.

- Autorizzazione per creare un Azure Key Vault e una chiave.

- Accesso per creare un gruppo di risorse. Questo è necessario per configurare il key vault.

Crea la chiave e concedi l'accesso usando Azure Key Vault

L'amministratore di Azure Key Vault esegue queste attività in Azure.

- Crea una sottoscrizione a pagamento di Azure e un key vault. Ignora questo passaggio se disponi già di una sottoscrizione che include Azure Key Vault.

- Passa al servizio Azure Key Vault e crea una chiave. Maggiori informazioni: Creare una chiave nel key vault

- Abilita il servizio di criteri aziendali Power Platform per la tua sottoscrizione di Azure. Fallo solo una volta. Maggiori informazioni: Abilita il servizio di criteri aziendali Power Platform per la tua sottoscrizione di Azure

- Crea un criterio aziendale Power Platform. Maggiori informazioni: Creare criteri aziendali

- Concedi autorizzazioni del criterio aziendale per accedere al key vault. Maggiori informazioni: Concedere autorizzazioni del criterio aziendale per accedere al key vault

- Concedi agli amministratori di Power Platform e Dynamics 365 l'autorizzazione a leggere i criteri aziendali. Maggiori informazioni: Concedere il privilegio di amministratore di Power Platform per leggere i criteri aziendali

Amministratore del servizio Power Platform/Dynamics 365 attività dell'interfaccia di amministrazione di Power Platform

Prerequisito

- All'amministratore di Power Platform deve essere assegnato il ruolo di amministratore del servizio Power Platform o Dynamics 365 Microsoft Entra.

Gestisci la crittografia dell'ambiente nell'interfaccia di amministrazione di Power Platform

L'amministratore di Power Platform gestisce le attività chiave gestite dal cliente relative all'ambiente nell'interfaccia di amministrazione di Power Platform.

- Aggiungi gli ambienti Power Platform al criterio aziendale per crittografare i dati con la chiave gestita dal cliente. Maggiori informazioni: Aggiungere un ambiente al criterio aziendale per crittografare i dati

- Rimuovi gli ambienti dai criteri aziendali per riportare la crittografia alla chiave gestita da Microsoft. Maggiori informazioni: Rimuovere gli ambienti dal criterio per tornare alla chiave gestita da Microsoft

- Modifica la chiave rimuovendo gli ambienti dal vecchio criterio aziendale e aggiungendo ambienti a un nuovo criterio aziendale. Ulteriori informazioni: Creare una chiave di crittografia e concedere accesso

- Esegui la migrazione da BYOK. Se utilizzi la precedente funzionalità della chiave di crittografia autogestita, puoi eseguire la migrazione della chiave alla chiave gestita dal cliente. Ulteriori informazioni: Eseguire la migrazione degli ambienti Bring Your Own Key alla chiave gestita dal cliente

Creare una chiave di crittografia e concedere accesso

Crea una sottoscrizione a pagamento di Azure e un key vault

in azure, esegui i seguenti passaggi:

crea una sottoscrizione con pagamento a consumo o la sottoscrizione di Azure equivalente. Questo passaggio non è necessario se il tenant ha già una sottoscrizione.

Crea un gruppo di risorse. Maggiori informazioni: Crea gruppi di risorse

Nota

Crea o utilizza un gruppo di risorse la cui posizione, ad esempio Stati Uniti centrali, corrisponde all'area geografica dell'ambiente Power Platform, ad esempio gli Stati Uniti.

Crea un key vault usando la sottoscrizione a pagamento che include l'eliminazione temporanea e la protezione contro l'eliminazione con il gruppo di risorse creato nel passaggio precedente.

Importante

- Per garantire che l'ambiente sia protetto dall'eliminazione accidentale della chiave di crittografia, il key vault deve avere l'eliminazione temporanea e la protezione contro l'eliminazione abilitate. Non ti sarà possibile crittografare il tuo ambiente con la chiave senza abilitare queste impostazioni. Maggiori informazioni: Panoramica sull'eliminazione temporanea di Azure Key Vault Maggiori informazioni: Creare un key vault tramite il portale di Azure

Crea una chiave nel key vault

- Assicurati di aver soddisfatto i prerequisiti.

- Vai al Portale di Azure>Key Vault e individua il key vault in cui desideri generare una chiave di crittografia.

- Verifica le impostazioni di Azure Key Vault:

- Seleziona Proprietà in Impostazioni.

- In Eliminazione temporanea, imposta o verifica che sia impostata sull'opzione L'eliminazione temporanea è stata abilitata in questo key vault.

- In Protezione contro l'eliminazione, imposta o verifica che Abilita la protezione contro l'eliminazione (applica un periodo di conservazione obbligatorio per vault e oggetti del vault eliminati) sia abilitato.

- Se apporti modifiche, seleziona Salva.

Crea indicatori RSA

Crea o importa una chiave con queste proprietà:

- Nelle pagine delle proprietà Key Vault seleziona Chiavi.

- Seleziona Genera/Importa.

- Nella schermata Crea una chiave, immetti i seguenti valori e quindi seleziona Crea.

- Opzioni: Genera

- Nome: specifica un nome per la chiave

- Tipo chiave: RSA

- Dimensione chiave RSA: 2.048

Importante

Se imposti una data di scadenza nella tua chiave e la chiave scade, tutti gli ambienti crittografati con questa chiave saranno inattivi. Imposta un avviso per monitorare i certificati in scadenza con notifiche e-mail per l'amministratore locale di Power Platform e l'amministratore di Azure Key Vault come promemoria per rinnovare la data di scadenza. Ciò è importante per prevenire eventuali interruzioni non pianificate del sistema.

Importa chiavi protette per moduli di sicurezza hardware (HSM)

Puoi utilizzare le chiavi protette per i moduli di sicurezza hardware (HSM) per crittografare i tuoi ambienti Power Platform Dataverse. Le tue chiavi protette da HSM devono essere importate nell'insieme di credenziali delle chiavi per poter creare criteri aziendale. Per ulteriori informazioni, vedi gli HSM supportatiImportare chiavi protette da HSM in Key Vault (BYOK).

Creare una chiave nell'HSM gestito di Azure Key Vault

È possibile usare una chiave di crittografia creata dall'HSM gestito di Azure Key Vault per crittografare i dati dell'ambiente. In questo modo sarà disponibile il supporto FIPS 140-2 Livello 3.

Crea chiavi RSA-HSM

Assicurati di aver soddisfatto i prerequisiti.

Vai al portale di Azure.

Crea un HSM gestito:

Abilita Protezione eliminazione nel tuo HSM gestito.

Concedi il ruolo Utente crittografia HSM gestito alla persona che ha creato l'insieme di credenziali delle chiavi dell'HSM gestito.

- Accedi all'insieme di credenziali delle chiavi dell'HSM gestito nel portale di Azure.

- Passa a RBAC locale e seleziona + Aggiungi.

- Nell'elenco a discesa Ruolo, seleziona il ruolo Utente crittografia HSM gestito nella pagina Assegnazione ruolo.

- Seleziona Tutte le chiavi in Ambito.

- Seleziona Seleziona entità di sicurezza, quindi seleziona l'amministratore nella pagina Aggiungi entità.

- Seleziona Crea.

Creare una chiave RSA-HSM:

- Opzioni: Genera

- Nome: specifica un nome per la chiave

- Tipo chiave: RSA-HSM

- Dimensione chiave RSA: 2.048

Nota

Dimensioni delle chiavi RSA-HSM supportate: 2.048 bit e 3.072 bit.

Crittografa l'ambiente con la chiave di Azure Key Vault con collegamento privato

Puoi aggiornare la rete di Azure Key Vault abilitando un endpoint privato e usando la chiave nell'insieme di credenziali delle chiavi per crittografare i tuoi ambienti Power Platform.

È possibile creare un nuovo insieme di credenziali delle chiavi e stabilire una connessione con collegamento privato o stabilire una connessione con collegamento privato a un insieme di credenziali delle chiavi esistente e creare una chiave da questo insieme di credenziali delle chiavi e usarla per crittografare il tuo ambiente. Puoi anche stabilire una connessione tramite collegamento privato a un insieme di credenziali delle chiavi esistente dopo aver già creato una chiave e utilizzarla per crittografare il tuo ambiente.

Crittografare dati con una chiave dall'insieme di credenziali delle chiavi con collegamento privato

Crea un insieme di credenziali delle chiavi di Azure con queste opzioni:

- Abilita Protezione eliminazione

- Tipo di chiave: RSA

- Dimensioni chiave: 2.048

Copia l'URL dell'insieme di credenziali delle chiavi e l'URL della chiave di crittografia da utilizzare per la creazione dei criteri aziendali.

Nota

Dopo aver aggiunto un endpoint privato all'insieme di credenziali delle chiavi o disabilitato la rete di accesso pubblico, non sarai in grado di vedere la chiave a meno che tu non disponga dell'autorizzazione appropriata.

Crea una rete virtuale.

Torna al tuo insieme di credenziali delle chiavi e aggiungi connessioni endpoint private al tuo insieme di credenziali delle chiavi di Azure.

Nota

Devi selezionare l'opzione di rete Disabilita accesso pubblico e abilitare l'eccezione Consenti ai servizi Microsoft attendibili di ignorare questo firewall.

Crea un criterio aziendale Power Platform. Maggiori informazioni: Creare criteri aziendali

Concedi autorizzazioni del criterio aziendale per accedere al key vault. Maggiori informazioni: Concedere autorizzazioni del criterio aziendale per accedere al key vault

Concedi agli amministratori di Power Platform e Dynamics 365 l'autorizzazione a leggere i criteri aziendali. Maggiori informazioni: Concedere il privilegio di amministratore di Power Platform per leggere i criteri aziendali

L'amministratore dell'interfaccia di amministrazione di Power Platform seleziona l'ambiente da crittografare e in cui abilitare l'ambiente gestito. Ulteriori informazioni: Abilitare l'ambiente gestito da aggiungere ai criteri aziendali

L'amministratore dell'interfaccia di amministrazione di Power Platform aggiunge l'ambiente gestito ai criteri aziendali. Maggiori informazioni: Aggiungere un ambiente al criterio aziendale per crittografare i dati

Abilita il servizio di criteri aziendali Power Platform per la tua sottoscrizione di Azure

Registra Power Platform come provider di risorse. È necessario eseguire questa attività solo una volta per ogni sottoscrizione di Azure in cui risiede Azure Key Vault. È necessario disporre dei diritti di accesso all'abbonamento per poter registrare il provider di risorse.

- Accedi al Portale di Azure e vai a Sottoscrizione>Provider di risorse.

- Nell'elenco di Provider di risorse, cerca Microsoft.PowerPlatform e Registralo .

Crea un criterio aziendale

- Installa PowerShell MSI. Maggiori informazioni: Installare PowerShell su Windows, Linux e macOS

- Dopo l'installazione di PowerShell MSI, torna a Distribuire un modello personalizzato in Azure.

- Seleziona il collegamento Crea il tuo modello nell'editor.

- Copia questo modello JSON in un editor di testo come Blocco note. Maggiori informazioni: Modello json criterio aziendale

- Sostituisci i valori nel modello JSON per: EnterprisePolicyName, percorso in cui è necessario creare EnterprisePolicy, keyVaultId e keyName. Maggiori informazioni: Definizioni di campo per il modello json

- Copia il modello aggiornato dal tuo editor di testo, quindi incollalo in Modifica modello della Distribuzione personalizzata in Azure, e seleziona Salva.

- Seleziona una Sottoscrizione e un Gruppo di risorse dove creare il criterio aziendale.

- Seleziona Rivedi e crea e quindi seleziona Crea.

Viene avviata una distribuzione. Al termine, viene creato il criterio aziendale.

Modello json di criterio aziendale

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definizioni di campo per il modello JSON

nome. Nome del criterio aziendale. Questo è il nome del criterio che appare nell'interfaccia di amministrazione di Power Platform.

posizione. Una delle seguenti. Questa è la posizione del criterio aziendale e deve corrispondere alla regione dell'ambiente di Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

copia questi valori dalle proprietà del key vault nel portale di Azure:

- keyVaultId: vai a Key vault> seleziona >Panoramica del tuo key vault. Accanto a Essentials seleziona Vista JSON. Copia l'ID della risorsa negli appunti e incolla l'intero contenuto nel modello JSON.

- keyName: vai a Key vault> seleziona >Chiavi del tuo key vault. Nota il Nome della chiave e digita il nome nel tuo modello JSON.

Concedi autorizzazioni del criterio aziendale per accedere al key vault

Una volta creato il criterio aziendale, l'amministratore del key vault concede all'identità gestita del criterio aziendale l'accesso alla chiave di crittografia.

- Accedi al Portale di Azure e vai su Key vault.

- Seleziona il key vault in cui la chiave è stata assegnata al criterio aziendale.

- Seleziona la scheda Controllo di accesso (IAM) e quindi + Aggiungi.

- Seleziona Aggiungi assegnazione ruolo dal menu a discesa,

- Cerca Key Vault Crypto Service Encryption User e selezionalo.

- Seleziona Avanti.

- Seleziona + Seleziona membri.

- Cerca i criteri aziendali che hai creato.

- Seleziona i criteri aziendali e scegli Seleziona.

- Seleziona Rivedi + assegna.

Nota

L'impostazione di autorizzazione precedente si basa sul Modello di autorizzazione dell'insieme di credenziali delle chiavi del controllo degli accessi in base al ruolo di Azure. Se l'insieme di credenziali delle chiavi è impostato su Criteri di accesso all'insieme di credenziali delle chiavi, è consigliabile eseguire la migrazione al modello basato sui ruoli. Per concedere al tuo criterio aziendale l'accesso all'insieme di credenziali delle chiavi utilizzando Criteri di accesso all'insieme di credenziali delle chiavi, crea un criterio di accesso, seleziona Ottieni su Operazioni di gestione delle chiavi e Annulla il wrapping della chiave ed Esegui il wrapping della chiave sulle Operazioni crittografiche.

Nota

Per evitare interruzioni impreviste del sistema, è importante che la policy aziendale abbia accesso alla chiave. Assicurati che:

- L'insieme di credenziali delle chiavi è attivo.

- La chiave è attiva e non è scaduta.

- La chiave non è stata eliminata.

- Le autorizzazioni chiave sopra indicate non vengono revocate.

Gli ambienti che utilizzano questa chiave verranno disabilitati quando la chiave di crittografia non sarà accessibile.

Concedi il privilegio di amministratore di Power Platform per leggere i criteri aziendali

Gli amministratori che dispongono di ruoli di amministrazione Dynamics 365 o Power Platform possono accedere all'interfaccia di amministrazione di Power Platform per assegnare ambienti ai criteri aziendali. Per accedere ai criteri aziendali, l'amministratore con accesso all'insieme di credenziali delle chiavi di Azure deve concedere il ruolo Lettore all'amministratore di Power Platform. Una volta concesso il ruolo di Lettore, l'amministratore di Power Platform è in grado di visualizzare i criteri aziendali nell'interfaccia di amministrazione di Power Platform.

Nota

Solo gli amministratori di Power Platform e Dynamics 365 a cui viene concesso il ruolo Lettore del criterio aziendale possono aggiungere un ambiente al criterio. Altri amministratori di Power Platform o Dynamics 365 potrebbero essere in grado di visualizzare il criterio aziendale, ma ricevono un errore quando provano ad Aggiungere ambiente al criterio.

Concedi il ruolo di lettore a un amministratore di Power Platform

- Accedi al portale di Azure.

- Copia l'ID oggetto dell'amministratore di Power Platform o Dynamics 365. Per eseguire questa operazione:

- vai all'area Utenti in Azure.

- Nell'elenco Tutti gli utenti, trova l'utente con le autorizzazioni di amministratore di Power Platform o Dynamics 365 utilizzando Cerca utenti.

- Apri il record dell'utente, nella scheda Panoramica copia l'ID oggetto dell'utente. Incollalo in un editor di testo, ad esempio nel Blocco note, per un momento successivo.

- Copia l'ID risorsa del criterio aziendale. Per eseguire questa operazione:

- Vai a Resource Graph Explorer in Azure.

- Inserisci

microsoft.powerplatform/enterprisepoliciesnella casella Cerca, quindi seleziona la risorsa microsoft.powerplatform/enterprisepolicies. - Nella barra dei comandi seleziona Esegui query. Viene visualizzato un elenco di tutti i criteri aziendali di Power Platform.

- Individua il criterio aziendale a cui desideri concedere l'accesso.

- Scorri a destra del criterio aziendale e seleziona Vedi dettagli.

- Nella pagina Dettagli, copia l'id.

- Avvia Azure Cloud Shell ed esegui il comando seguente sostituendo objId con l'ID oggetto dell'utente e ID risorsa EP con l'

enterprisepoliciesID copiato nei passaggi precedenti:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Gestire la crittografia di un ambiente

Per gestire la crittografia dell'ambiente, è necessaria la seguente autorizzazione:

- L'utente attivo Microsoft Entra che dispone di un ruolo di sicurezza amministratore Power Platform e/o Dynamics 365.

- Utente di Microsoft Entra che ha un ruolo di amministratore Power Platform o di servizio Dynamics 365.

L'amministratore del key vault notifica all'amministratore Power Platform che sono state create una chiave di crittografia e un criterio aziendale e fornisce il criterio aziendale all'amministratore Power Platform. Per abilitare la chiave gestita dal cliente, l'amministratore Power Platform assegna i propri ambienti al criterio aziendale. Una volta assegnato e salvato l'ambiente, Dataverse avvia il processo di crittografia per impostare tutti i dati dell'ambiente e crittografarli con la chiave gestita dal cliente.

Abilitare l'ambiente gestito da aggiungere ai criteri aziendali

- Accedi all'interfaccia di amministrazione di Power Platform e trova l'ambiente.

- Seleziona l'ambiente nell'elenco degli ambienti.

- Seleziona l'icona Abilita ambienti gestiti nella barra delle azioni.

- Seleziona Abilita.

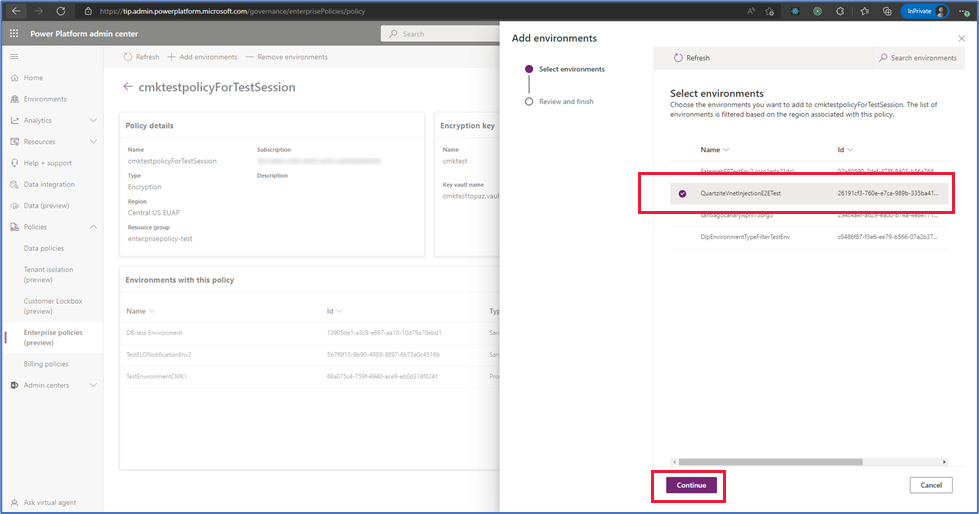

Aggiungi un ambiente al criterio aziendale per crittografare i dati

Importante

L'ambiente verrà disabilitato quando viene aggiunto al criterio aziendale per la crittografia dei dati.

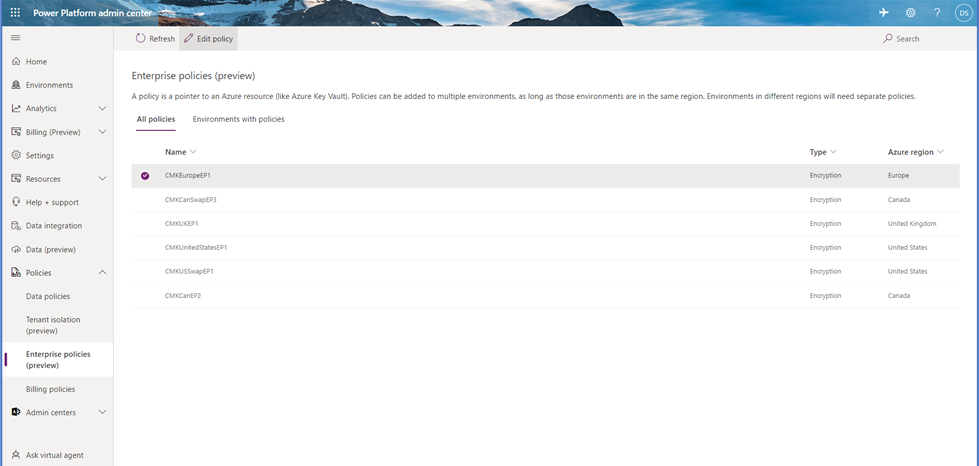

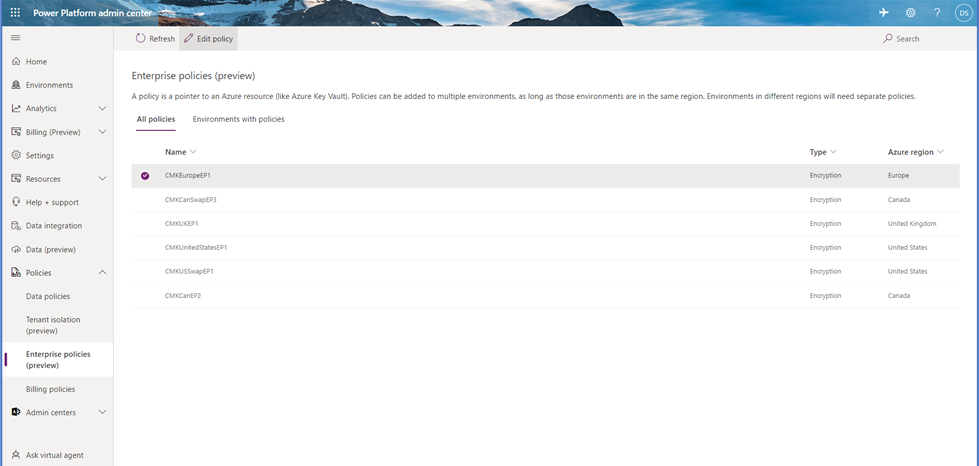

- Accedi all'interfaccia di amministrazione Power Platform e vai a Criteri>Criteri aziendali.

- Seleziona un criterio, quindi seleziona Modifica nella barra dei comandi.

- Seleziona Aggiungi ambienti, seleziona l'ambiente desiderato, quindi seleziona Continua.

- Seleziona Salva e quindi Conferma.

Importante

- Nell'elenco Aggiungi ambienti vengono visualizzati solo gli ambienti che si trovano nella stessa area geografica del criterio aziendale.

- Il completamento della crittografia può richiedere fino a quattro giorni, ma l'ambiente potrebbe essere abilitato prima del completamento dell'operazione Aggiungi ambienti.

- L'operazione potrebbe non essere completata e, in caso di esito negativo, i dati continueranno a essere crittografati con la chiave gestita Microsoft. Puoi eseguire nuovamente l'operazione Aggiungi ambienti.

Nota

È possibile aggiungere solo ambienti abilitati come ambienti gestiti. I tipi di ambiente di prova e Teams non possono essere aggiunti ai criteri aziendali.

Rimuovi gli ambienti dai criteri per restituire la chiave gestita da Microsoft

Segui questi passaggi se vuoi tornare a una chiave di crittografia gestita da Microsoft.

Importante

L'ambiente verrà disabilitato quando viene rimosso dai criteri aziendali per restituire la crittografia dei dati tramite la chiave gestita da Microsoft.

- Accedi all'interfaccia di amministrazione Power Platform e vai a Criteri>Criteri aziendali.

- Seleziona la scheda Ambiente con criteri e quindi trova l'ambiente che desideri rimuovere dalla chiave gestita dal cliente.

- Seleziona la scheda Tutti i criteri, seleziona l'ambiente verificato nel passaggio 2, quindi seleziona Modifica criterio sulla barra dei comandi.

- Seleziona Rimuovi ambiente sulla barra dei comandi, seleziona l'ambiente che desideri rimuovere, quindi seleziona Continua.

- Seleziona Salva.

Importante

L'ambiente verrà disabilitato quando viene rimosso dai criteri aziendali per ripristinare la crittografia dei dati sulla chiave gestita da Microsoft. Non eliminare o disabilitare la chiave, eliminare o disabilitare l'insieme di credenziali delle chiavi né rimuovere le autorizzazioni dei criteri aziendali per l'insieme di credenziali delle chiavi. La chiave e l'accesso all'insieme di credenziali delle chiavi è necessario per supportare il ripristino del database. È possibile eliminare e rimuovere le autorizzazioni dei criteri aziendali dopo 30 giorni.

Esamina lo stato di crittografia dell'ambiente

Esamina lo stato della crittografia dai criteri aziendali

Accedi all'interfaccia di amministrazione di Power Platform.

Seleziona Criteri>Criteri aziendali.

Seleziona un criterio, quindi seleziona Modifica nella barra dei comandi.

Esamina l'ambiente Stato della crittografia nella sezione Ambienti con questi criteri.

Nota

Lo stato della crittografia dell'ambiente può essere:

- Crittografato: la chiave di crittografia dei criteri aziendali è attiva e l'ambiente è crittografato con la tua chiave.

- Errore : la chiave di crittografia dei criteri aziendali non è utilizzata da tutti i Dataverse servizi di archiviazione. Richiedono più tempo per l'elaborazione e puoi eseguire nuovamente l'operazione Aggiungi ambiente . Se la ripetizione non riesce, contattare l'assistenza.

- Avviso: la chiave di crittografia dei criteri aziendali è attiva e uno dei dati del servizio continua ad essere crittografato con la chiave gestita da Microsoft. Ulteriori informazioni: Messaggi di avviso dell'applicazione CMK Power Automate

Puoi rieseguire l'opzione Aggiungi ambiente per l'ambiente che ha a stato di crittografia Non riuscito.

Esamina lo stato della crittografia dalla pagina Cronologia ambiente

Puoi vedere la cronologia dell'ambiente.

Accedi all'interfaccia di amministrazione di Power Platform.

Seleziona Ambienti nel riquadro di spostamento, quindi seleziona un ambiente dall'elenco.

Sulla barra dei comandi selezionare Cronologia.

Individua la cronologia per Aggiornamento chiave gestita dal cliente.

Nota

Lo Stato mostra In esecuzione quando la crittografia è in corso. Viene visualizzato Operazione riuscita quando la crittografia è stata completa. Lo stato mostra Non riuscito quando si verifica qualche problema con uno dei servizi che non è in grado di applicare la chiave di crittografia.

Uno stato Non riuscito può essere un avviso e non è necessario eseguire nuovamente l'opzione Aggiungi ambiente. Puoi verificare se si tratta di un avviso.

Modifica la chiave di crittografia dell'ambiente con una nuova chiave e nuovi criteri aziendali

Per modificare la chiave di crittografia, crea una nuova chiave e nuovi criteri aziendali. Potrai quindi modificare il criterio aziendale rimuovendo gli ambienti e aggiungendo ambienti al nuovo criterio aziendale. Il sistema viene disattivato due volte quando si passa a un nuovo criterio aziendale: 1) per ripristinare la crittografia sulla chiave gestita da Microsoft e 2) per applicare il nuovo criterio aziendale.

Suggerimento

Per ruotare la chiave di crittografia, consigliamo di utilizzare la nuova versione dell'insieme di credenziali delle chiavi o di impostare criteri di rotazione.

- Nel Portale di Azure, crea una nuova chiave e un nuovo criterio aziendale. Maggiori informazioni: Creare una chiave di crittografia e concedere accesso e Creare criteri aziendali

- Dopo aver creato la nuova chiave e il criterio aziendale, vai a Criteri>Criteri aziendali.

- Seleziona la scheda Ambiente con criteri e quindi trova l'ambiente che desideri rimuovere dalla chiave gestita dal cliente.

- Seleziona la scheda Tutti i criteri, seleziona l'ambiente verificato nel passaggio 2, quindi seleziona Modifica criterio sulla barra dei comandi.

- Seleziona Rimuovi ambiente sulla barra dei comandi, seleziona l'ambiente che desideri rimuovere, quindi seleziona Continua.

- Seleziona Salva.

- Ripeti i passaggi da 2 a 6 finché tutti gli ambienti nel criterio aziendale non sono stati rimossi.

Importante

L'ambiente verrà disabilitato quando viene rimosso dai criteri aziendali per ripristinare la crittografia dei dati sulla chiave gestita da Microsoft. Non eliminare o disabilitare la chiave, eliminare o disabilitare l'insieme di credenziali delle chiavi né rimuovere le autorizzazioni dei criteri aziendali per l'insieme di credenziali delle chiavi. La chiave e l'accesso all'insieme di credenziali delle chiavi è necessario per supportare il ripristino del database. È possibile eliminare e rimuovere le autorizzazioni dei criteri aziendali dopo 30 giorni.

- Una volta rimossi tutti gli ambienti, dall'interfaccia di amministrazione di Power Platform vai a Criteri aziendali.

- Seleziona il criterio aziendale, quindi seleziona Modifica criterio.

- Seleziona Aggiungi ambiente, seleziona gli ambienti che desideri aggiungere, quindi seleziona Continua.

Importante

L'ambiente verrà disabilitato quando viene aggiunto al nuovo criterio aziendale.

Ruota la chiave di crittografia dell'ambiente con una nuova versione della chiave

Puoi modificare la chiave di crittografia dell'ambiente creando una nuova versione della chiave. Quando crei una nuova versione della chiave, questa viene automaticamente abilitata. Tutte le risorse di archiviazione rilevano la nuova versione della chiave e iniziano ad applicarla per crittografare i tuoi dati.

Quando modifichi la chiave o la versione della chiave, la protezione della chiave di crittografia radice cambia, ma i dati nell'archivio rimangono sempre crittografati con la tua chiave. Non è richiesta alcuna ulteriore azione da parte tua per garantire che i tuoi dati siano protetti. La rotazione della versione della chiave non influisce sulle prestazioni. Non sono previsti tempi di inattività associati alla rotazione della versione della chiave. Potrebbero essere necessarie 24 ore prima che tutti i provider di risorse applichino la nuova versione della chiave in background. La versione precedente della chiave non deve essere disabilitata poiché è necessario che il servizio la utilizzi per la nuova crittografia e per il supporto del ripristino del database.

Per ruotare la chiave di crittografia creando una nuova versione della chiave, attieniti alla seguente procedura.

- Passa al portale di Azure>Key Vault e individua l'insieme di credenziali delle chiavi in cui desideri creare una nuova versione della chiave.

- Passa a Chiavi.

- Seleziona la chiave abilitata corrente.

- Seleziona + Nuova versione.

- L'impostazione Attivata predefinita è Sì, il che significa che la nuova versione della chiave viene automaticamente abilitata al momento della creazione.

- Seleziona Crea.

Suggerimento

Per rispettare i criteri di rotazione della chiave, è possibile ruotare la chiave di crittografia utilizzando i Criteri di rotazione. Puoi configurare i criteri di rotazione o ruotare, su richiesta, chiamando Ruota ora.

Importante

La nuova versione della chiave viene ruotata automaticamente in background e non è richiesta alcuna azione da parte dell'amministratore di Power Platform. È importante che la versione precedente della chiave non venga disabilitata o eliminata per almeno 28 giorni per supportare il ripristino del database. La disabilitazione o l'eliminazione della versione precedente della chiave troppo presto può portare il tuo ambiente offline.

Visualizza l'elenco degli ambienti crittografati

- Accedi all'interfaccia di amministrazione Power Platform e vai a Criteri>Criteri aziendali.

- Nella pagina Criteri aziendali , seleziona la scheda Ambienti con criteri. Viene visualizzato l'elenco degli ambienti che sono stati aggiunti ai criteri aziendali.

Nota

È possibile che in alcuni casi lo stato in Stato ambiente o Stato crittografia sia Non riuscito. Quando ciò si verifica, puoi provare a eseguire nuovamente l'operazione Aggiungi ambiente o inviare una richiesta di supporto Microsoft per ricevere assistenza.

Operazioni del database di ambienti

Un tenant cliente può avere ambienti crittografati utilizzando la chiave gestita da Microsoft e ambienti crittografati con la chiave gestita dal cliente. Per mantenere l'integrità e la protezione dei dati, sono disponibili i seguenti controlli durante la gestione delle operazioni del database di ambiente.

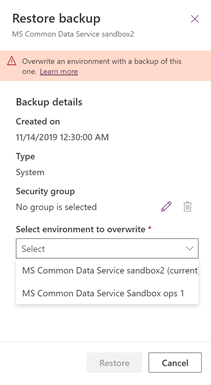

Ripristina L'ambiente da sovrascrivere (ripristinato nell'ambiente) è limitato allo stesso ambiente da cui è stato eseguito il backup o ad un altro ambiente crittografato con la stessa chiave gestita dal cliente.

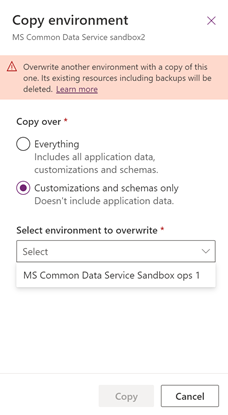

Copia L'ambiente da sovrascrivere (l'ambiente in cui si è copiato) è limitato a un altro ambiente crittografato con la stessa chiave gestita dal cliente.

Nota

Se è stato creato un ambiente di investigazione del supporto per risolvere il problema di supporto in un ambiente gestito dal cliente, la chiave di crittografia per l'ambiente di investigazione del supporto deve essere cambiata in chiave gestita dal cliente prima di poter eseguire l'operazione di copia dell'ambiente.

Ripristina: i dati crittografati dell'ambiente verranno eliminati inclusi i backup. Dopo il ripristino dell'ambiente, la crittografia dell'ambiente tornerà alla chiave gestita da Microsoft.