Configurare le impostazioni di prevenzione della perdita dei dati degli endpoint

Molti aspetti del comportamento di prevenzione della perdita dei dati degli endpoint sono controllati da impostazioni configurate centralmente che vengono applicate a tutti i criteri DLP per i dispositivi. Usare queste impostazioni per controllare i comportamenti seguenti:

- Restrizioni di uscita dal cloud

- Vari tipi di azioni restrittive sulle attività utente per applicazione

- Esclusioni di percorsi di file per dispositivi Windows e macOS

- Restrizioni del browser e del dominio

- Aspetto delle motivazioni aziendali per l'override dei criteri nei suggerimenti per i criteri

- Controllo automatico delle azioni eseguite su file Office, PDF e CSV

Per accedere a queste impostazioni, dal Portale di conformità di Microsoft Purview passare aPanoramica sullaprevenzione> della perdita deidati Impostazioni>> di prevenzione della perdita dei datiImpostazioni endpoint.

Consiglio

Introduzione a Microsoft Copilot per la sicurezza per esplorare nuovi modi per lavorare in modo più intelligente e veloce usando la potenza dell'IA. Altre informazioni su Microsoft Copilot per la sicurezza in Microsoft Purview.

Importante

Per informazioni sui requisiti di Adobe per l'uso delle funzionalità di Prevenzione della perdita dei dati Microsoft Purview (DLP) con file PDF, vedere questo articolo di Adobe: Microsoft Purview Information Protection Support in Acrobat.

Endpoint DLP Windows 10/11 e impostazioni macOS

La prevenzione della perdita dei dati degli endpoint consente anche di eseguire l'onboarding dei dispositivi che eseguono le versioni seguenti di Windows Server:

Windows Server 2019 (14 novembre 2023— KB5032196 (build del sistema operativo 17763.5122) - supporto tecnico Microsoft)

Windows Server 2022 (aggiornamento della sicurezza del 14 novembre 2023 (KB5032198) - supporto tecnico Microsoft)

Nota

L'installazione dei KB di Windows Server supportati disabilita la funzionalità classificazione nel server. Ciò significa che la prevenzione della perdita dei dati dell'endpoint non classifica i file nel server. Tuttavia, la prevenzione della perdita dei dati degli endpoint proteggerà comunque i file nel server classificati prima dell'installazione di tali KB nel server. Per garantire questa protezione, installare Microsoft Defender versione 4.18.23100 (ottobre 2023) o versione successiva.

Per impostazione predefinita, la prevenzione della perdita dei dati degli endpoint non è abilitata per i server Windows quando viene inizialmente eseguito l'onboarding. Prima di visualizzare gli eventi di prevenzione della perdita dei dati degli endpoint per i server in Esplora attività, è necessario abilitare la prevenzione della perdita dei dati degli endpoint per i server Windows.

Una volta configurati correttamente, gli stessi criteri di protezione dalla perdita di dati possono essere applicati automaticamente sia ai PC Windows che ai server Windows.

| Impostazione | Impostazione secondaria | Windows 10, 1809 e versioni successive, Windows 11, Windows Server 2019, Windows Server 2022 (da 21H2 in poi) per endpoint (X64) | macOS (tre versioni rilasciate più recenti) | Note |

|---|---|---|---|---|

| Analisi e protezione avanzate delle classificazioni | Limiti di larghezza di banda allocati | Supportato | Supportato | La classificazione avanzata abilita queste funzionalità per macOS: - Impronta digitale - del documentoTipi di - informazioni sensibili basati sulla corrispondenza dei dati esattiper i classificatori sottoponibili a - trainingInformazioni sulle entità denominate |

| Esclusioni di percorsi di file per Windows | n/d | Supportato | n/d | |

| Esclusioni di percorsi di file per Mac | n/d | n/d | Supportato | macOS include un elenco consigliato di esclusioni attivato per impostazione predefinita |

| Configurare la raccolta di prove per le attività dei file nei dispositivi | Impostare la cache delle prove nel dispositivo | Supportato | Non supportato | |

| Copertura di condivisione di rete ed esclusioni | n/d | Supportato | Non supportato | |

| App con restrizioni e gruppi di app | Gruppi di app con restrizioni | Supportato | Supportato | |

| App con restrizioni e gruppi di app | App con restrizioni | Supportato | Supportato | |

| App con restrizioni e gruppi di app | Impostazioni di quarantena automatica | Supportato | Supportato | |

| App Bluetooth non consentite | n/d | Supportato | Supportato | |

| Limitazioni del browser e del dominio per i dati sensibili | Browser non consentiti | Supportato | Supportato | |

| Limitazioni del browser e del dominio per i dati sensibili | Domini di servizio | Supportato | Supportato | |

| Limitazioni del browser e del dominio per i dati sensibili | Gruppi di dominio del servizio sensibili | Supportato | Supportato | |

| Impostazioni aggiuntive per la prevenzione della perdita dei dati degli endpoint | Motivazione aziendale nei suggerimenti per i criteri | Supportato | Supportato | |

| Controllare sempre le attività sui file per i dispositivi | n/d | Supportato | Supportato | |

| Gruppi di stampanti | n/d | Supportato | Supportato | |

| Gruppi di dispositivi USB rimovibili | n/d | Supportato | Supportato | |

| Gruppi di condivisione di rete | n/d | Supportato | Supportato | |

| Impostazioni VPN | n/d | Supportato | Non supportato |

Altre impostazioni

| Impostazione | Windows 10/11, Windows 10, 1809 e versioni successive, Windows 11 | Windows Server 2019, Windows Server 2022 (21H2 e versioni successive) per endpoint (X64) | macOS (tre versioni rilasciate più recenti) |

|---|---|---|---|

| File di archivio | Supportato | Supportato | Supportato |

| Tipo di file ed estensione file | Supportato | Supportato | Supportato |

| Abilitare la prevenzione della perdita dei dati degli endpoint per i server Windows | Non supportato | Supportato | Non supportato |

Abilitare la prevenzione della perdita dei dati degli endpoint per i server Windows

Endpoint DLP supporta le versioni seguenti di Windows Server:

Windows Server 2019 (14 novembre 2023— KB5032196 (build del sistema operativo 17763.5122) - supporto tecnico Microsoft)

Windows Server 2022 (aggiornamento della sicurezza del 14 novembre 2023 (KB5032198) - supporto tecnico Microsoft)

Dopo aver eseguito l'onboarding di un windows server , è necessario attivare il supporto per la prevenzione della perdita dei dati degli endpoint prima dell'applicazione di Endpoint Protection.

Per usare il dashboard di gestione degli avvisi DLP:

- Nel portale di Microsoft Purview passare aPanoramica della prevenzione >della perdita dei dati.

- Scegliere Impostazioni nell'angolo in alto a destra.

- Nella pagina Impostazioni selezionare Impostazioni endpoint ed espandere Supporto della prevenzione della perdita dei dati degli endpoint per i server di cui è stato eseguito l'onboarding.

- Impostare l'interruttore su Attivato.

Analisi e protezione avanzate delle classificazioni

L'analisi e la protezione avanzate della classificazione consentono al servizio di classificazione dei dati basato sul cloud di Microsoft Purview di analizzare gli elementi, classificarli e restituire i risultati al computer locale. È quindi possibile sfruttare le tecniche di classificazione, ad esempio la classificazione esatta delle corrispondenze dei dati , i classificatori sottoponibili a training, i classificatori di credenziali e le entità denominate nei criteri DLP.

Nota

L'azione Incolla nel browser non supporta la classificazione avanzata.

Quando la classificazione avanzata è attivata, il contenuto viene inviato dal dispositivo locale ai servizi cloud per l'analisi e la classificazione. Se l'utilizzo della larghezza di banda è un problema, è possibile impostare un limite per la quantità di larghezza di banda che può essere usata in un periodo di 24 ore in sequenza. Il limite viene configurato nelle impostazioni dell'endpoint e viene applicato per ogni dispositivo. Se si imposta un limite di utilizzo della larghezza di banda e tale limite di utilizzo viene superato, la prevenzione della perdita dei dati interrompe l'invio del contenuto utente al cloud. A quel punto, la classificazione dei dati continua in locale nel dispositivo, ma la classificazione con corrispondenza esatta dei dati, entità denominate, classificatori sottoponibili a training e classificatori di credenziali non sono disponibili. Quando l'utilizzo cumulativo della larghezza di banda scende al di sotto del limite di 24 ore, la comunicazione con i servizi cloud riprende.

Se l'utilizzo della larghezza di banda non è un problema, selezionare Nessun limite per consentire l'uso illimitato della larghezza di banda.

Limiti avanzati delle dimensioni dell'analisi dei file di classificazione

Anche con Nessun limite abilitato per la classificazione avanzata, esistono ancora limiti per le dimensioni dei singoli file che possono essere analizzati.

- È previsto un limite di 64 MB per i file di testo.

- È previsto un limite di 50 MB per i file di immagine quando è abilitato il riconoscimento ottico dei caratteri (OCR).

La classificazione avanzata non funzionerà per file di testo di dimensioni superiori a 64 MB, anche se il limite di larghezza di banda è impostato su Nessun limite.

Le versioni di Windows seguenti (e versioni successive) supportano l'analisi e la protezione avanzate della classificazione.

- tutte le versioni Windows 11

- Windows 10 versioni 20H1/21H1 o successive (KB 5006738)

- Windows 10 RS5 (KB 5006744)

Nota

Il supporto per la classificazione avanzata è disponibile per i tipi di file Office (Word, Excel, PowerPoint) e PDF.

La valutazione dei criteri di prevenzione della perdita dei dati viene sempre eseguita nel cloud, anche se il contenuto dell'utente non viene inviato.

Consiglio

Per usare la classificazione avanzata per i dispositivi Windows 10, è necessario installare KB5016688. Per usare la classificazione avanzata per i dispositivi Windows 11, è necessario installare KB5016691 in tali dispositivi Windows 11. È inoltre necessario abilitare la classificazione avanzata prima che Esplora attività visualizzi il testo contestuale per gli eventi corrispondenti alle regole DLP. Per altre informazioni sul testo contestuale, vedere Riepilogo contestuale.

Esclusioni di percorsi di file

Se si desidera escludere determinati percorsi dal monitoraggio DLP, dagli avvisi DLP e dall'imposizione dei criteri DLP nei dispositivi, è possibile disattivare tali impostazioni di configurazione configurando le esclusioni dei percorsi di file. I file nei percorsi esclusi non vengono controllati e tutti i file creati o modificati in tali posizioni non sono soggetti all'imposizione dei criteri DLP. Per configurare le esclusioni di percorso nelle impostazioni di prevenzione della perdita dei dati, passare a Portale di conformità di Microsoft Purview>Cenni preliminari sullaprevenzione> dellaperdita dei dati Impostazioni>> di prevenzione della perdita dei datiImpostazioni> endpointEsclusioni del percorso del file per Windows.

dispositivi Windows 10/11

È possibile usare la logica seguente per costruire i percorsi di esclusione per i dispositivi Windows 10/11:

Il percorso di file valido che termina con

\, significa che vengono esclusi solo i file direttamente nella cartella specificata.

Esempio:C:\Temp\Il percorso di file valido che termina con

\*, indica che vengono esclusi solo i file all'interno delle sottocartelle della cartella specificata. I file direttamente nella cartella specificata non vengono esclusi.

Esempio:C:\Temp\*Il percorso di file valido che termina senza

\o\*indica che tutti i file direttamente nella cartella specificata e tutte le relative sottocartelle vengono esclusi.

Esempio:C:\TempPercorso con carattere jolly compreso tra

\su entrambi i lati.

Esempio:C:\Users\*\Desktop\Percorso con caratteri jolly tra

\da ogni lato e con(number)per specificare il numero esatto di sottocartelle da escludere.

Esempio:C:\Users\*(1)\Downloads\Un percorso con variabili di ambiente di sistema.

Esempio:%SystemDrive%\Test\*Combinazione di tutti i modelli descritti qui.

Esempio:%SystemDrive%\Users\*\Documents\*(2)\Sub\

Percorsi di file di Windows esclusi per impostazione predefinita

%SystemDrive%\\Users\\*(1)\\AppData\\Roaming%SystemDrive%\\Users\\*(1)\\AppData\\Local\\Temp%%SystemDrive%\\Users\\*(1)\\AppData\\Local\\Microsoft\\Windows\\INetCache

Dispositivi macOS

È anche possibile aggiungere esclusioni personalizzate per i dispositivi macOS.

Le definizioni dei percorsi file non fanno distinzione tra maiuscole e minuscole, quindi

Userè uguale auserI valori con caratteri jolly sono supportati. Una definizione di percorso può quindi contenere un asterisco (

*) al centro del percorso o alla fine del percorso.

Esempio:/Users/*/Library/Application Support/Microsoft/Teams/*

Percorsi di file macOS esclusi per impostazione predefinita

/System

Esclusioni di percorsi di file consigliate per macOS

Per motivi di prestazioni, Endpoint DLP include un elenco di esclusioni di percorsi di file consigliate per i dispositivi macOS. Se l'interruttore Include recommended file path exclusions for Mac è impostato su Sì, vengono esclusi anche i percorsi seguenti:

/Applications/usr/Library/private/opt/Users/*/Library/Logs/Users/*/Library/Containers/Users/*/Library/Application Support/Users/*/Library/Group Containers/Users/*/Library/Caches/Users/*/Library/Developer

È consigliabile lasciare questo interruttore impostato su Attivato. Tuttavia, è possibile interrompere l'esclusione di questi percorsi impostando l'interruttore su Disattivato.

Configurare la raccolta di prove per le attività dei file nei dispositivi

Quando identifica gli elementi che corrispondono ai criteri nei dispositivi, la prevenzione della perdita dei dati può copiarli in un account di archiviazione di Azure. Questa funzionalità è utile per il controllo dell'attività dei criteri e la risoluzione di corrispondenze specifiche. Usare questa sezione per aggiungere il nome e l'URL dell'account di archiviazione.

Nota

Prima di abilitare questa funzionalità, è necessario creare un account di archiviazione di Azure e un contenitore in tale account di archiviazione. È anche necessario configurare le autorizzazioni per l'account. Quando si configura l'account di archiviazione di Azure, tenere presente che probabilmente si vuole usare un account di archiviazione che si presenti nello stesso limite di area/geopolitica di Azure del tenant. È anche consigliabile configurare i livelli di accesso degli account di archiviazione di Azure e i prezzi dell'account di archiviazione di Azure.

- Per altre informazioni su questa funzionalità, vedere Informazioni sulla raccolta di file che corrispondono ai criteri di prevenzione della perdita di dati dai dispositivi.

- Per altre informazioni su come configurare questa funzionalità, vedere Introduzione alla raccolta di file che corrispondono ai criteri di prevenzione della perdita dei dati dai dispositivi.

Copertura di condivisione di rete ed esclusioni

La copertura della condivisione di rete e le esclusioni estendono le azioni e i criteri DLP degli endpoint ai file nuovi e modificati nelle condivisioni di rete e nelle unità di rete mappate. Se è abilitata anche la protezione just-in-time , la copertura e le esclusioni della protezione just-in-time vengono estese alle condivisioni di rete e alle unità mappate. Se si vuole escludere un percorso di rete specifico per tutti i dispositivi monitorati, aggiungere il valore del percorso in Escludere questi percorsi di condivisione di rete.

Importante

Per usare la copertura di condivisione di rete e le esclusioni, i dispositivi devono avere gli aggiornamenti seguenti applicati:

- Windows 10 - 21 marzo 2023— KB5023773 (OS Builds 19042.2788, 19044.2788 e 19045.2788) Preview, 28 marzo 2023— KB5023774 (OS Build 22000.1761) Preview

- Windows 11 - 28 marzo 2023— KB5023778 (build del sistema operativo 22621.1485) Anteprima

- Microsoft Defender aprile-2023 (piattaforma: 4.18.2304.8 | Motore: 1.1.20300.3)

Questa tabella mostra le impostazioni predefinite per la copertura della condivisione di rete e le esclusioni.

| Copertura di condivisione di rete ed esclusioni | Protezione just-in-time | Comportamento risultante |

|---|---|---|

| Abilitato | Disattivato | - I criteri DLP con ambito Dispositivi vengono applicati a tutte le condivisioni di rete e alle unità mappate a cui è connesso il dispositivo. Azioni supportate: Dispositivi |

| Disabilitato | Abilitato | - La protezione ji-in-time viene applicata solo ai file nei dispositivi di archiviazione locali all'endpoint. |

| Abilitato | Abilitato | - I criteri DLP con ambito Dispositivi vengono applicati a tutte le condivisioni di rete e alle unità mappate a cui è connesso il dispositivo.

Azioni supportate: Dispositivi - La protezione ji-in-time viene applicata a tutte le condivisioni di rete e alle unità mappate a cui è connesso il dispositivo. |

La copertura delle condivisioni di rete e le esclusioni integranole azioni del repository locale DLP. Questa tabella mostra le impostazioni di esclusione e il comportamento risultante a seconda che la prevenzione della perdita dei dati sia abilitata o disabilitata per i repository locali.

| Copertura di condivisione di rete ed esclusioni | Repository DLP locali | Comportamento risultante |

|---|---|---|

| Abilitato | Disattivato | - I criteri DLP con ambito Dispositivi vengono applicati a tutte le condivisioni di rete e alle unità mappate a cui è connesso il dispositivo. Azioni supportate: Dispositivi |

| Disabilitato | Abilitato | - I criteri con ambito per i repository locali possono applicare azioni protettive sui dati locali inattivi nelle condivisioni file e nelle raccolte documenti e nelle cartelle di SharePoint. Azioni del repository locale DLP |

| Abilitato | Abilitato | - I criteri DLP con ambito Dispositivi vengono applicati a tutte le condivisioni di rete e alle unità mappate a cui è connesso il dispositivo.

Azioni supportate: Dispositivi - I criteri con ambito per i repository locali possono applicare azioni protettive sui dati locali inattivi nelle condivisioni file e nelle raccolte documenti e nelle cartelle di SharePoint. Azioni del repository locale DLP |

App con restrizioni e gruppi di app

App con restrizioni

L'elenco App con restrizioni (in precedenza denominato app non consentite) è un elenco personalizzato di applicazioni create. È possibile configurare le azioni eseguite dalla prevenzione della perdita dei dati quando un utente usa un'app nell'elenco per accedere a un file protetto da DLP in un dispositivo. L'elenco App con restrizioni è disponibile per i dispositivi Windows 10/11 e macOS che eseguono una delle tre versioni più recenti di macOS.

Importante

Non includere il percorso del file eseguibile. Includere solo il nome eseguibile, ad esempio browser.exe.

L'azione (

audit,block with overrideoblock) definita per le app incluse nell'elenco delle app con restrizioni si applica solo quando un utente tenta di accedere a un elemento protetto.

Quando l'opzione Accesso da app con restrizioni è selezionata in un criterio e un utente usa un'app presente nell'elenco delle app con restrizioni per accedere a un file protetto, l'attività è audited, blockedo blocked with override, a seconda di come è stato configurato l'elenco Delle app con restrizioni . ECCEZIONE: se un'app nell'elenco App con restrizioni è anche membro di un gruppo di app con restrizioni, le azioni configurate per le attività nel gruppo di app con restrizioni sostituiscono le azioni configurate per l'elenco App con restrizioni . Tutte le attività vengono controllate e disponibili per la revisione in Esplora attività.

Gruppi di app con restrizioni (anteprima)

I gruppi di app con restrizioni sono raccolte di app create nelle impostazioni DLP e quindi aggiunte a una regola in un criterio. Quando si aggiunge un gruppo di app con restrizioni a un criterio, è possibile eseguire le azioni definite nella tabella seguente.

| Opzione gruppo app con restrizioni | Cosa consente di fare |

|---|---|

| Non limitare l'attività dei file | Indica a DLP di consentire agli utenti di accedere agli elementi protetti da prevenzione della perdita dei dati usando le app nel gruppo di app senza eseguire alcuna azione quando l'utente tenta di copiare negli Appunti, copiare in un'unità rimovibile USB, copiare in un'unità di rete o stampare dall'app. |

| Applica una restrizione a tutte le attività | Indica la prevenzione della perdita dei dati a Audit only, Block with overrideo Block quando un utente tenta di accedere a un elemento protetto da prevenzione della perdita dei dati usando un'app nel gruppo di app pertinente |

| Applicare restrizioni a un'attività specifica | Questa impostazione consente a un utente di accedere a un elemento protetto da DLP usando un'app che si trova nel gruppo di app. Consente inoltre di selezionare un'azione predefinita (Audit only, Blocko Block with override) per la prevenzione della perdita dei dati quando un utente tenta di copiare negli Appunti, copiare in un'unità rimovibile USB, copiare in un'unità di rete e stampare. |

Importante

Le impostazioni in un gruppo di app con restrizioni sostituiscono le restrizioni impostate nell'elenco delle app con restrizioni quando si trovano nella stessa regola. Pertanto, se un'app è presente nell'elenco delle app con restrizioni ed è anche membro di un gruppo di app con restrizioni, vengono applicate le impostazioni del gruppo di app con restrizioni.

Modalità di applicazione delle restrizioni alle attività da parte della prevenzione della perdita dei dati

Le interazioni tra le attività file per le app nei gruppi di app con restrizioni, le attività file per tutte le app e l'elenco Attività con restrizioni dell'app hanno l'ambito della stessa regola.

Sostituzioni di gruppi di app con restrizioni

Le configurazioni definite nelle Attività file per le app nei gruppi di app con restrizioni sostituiscono le configurazioni nell’elenco Attività app con restrizioni e le Attività file per tutte le app nella stessa regola.

Attività di app con restrizioni e attività file per tutte le app

Le configurazioni delle Attività di app con restrizioni e le Attività file per tutte le app funzionano insieme se l'azione definita per le Attività dell'app con restrizioni è Audit onlyo Block with override nella stessa regola. Perché? Le azioni definite per le attività dell'app con restrizioni si applicano solo quando un utente accede a un file usando un'app presente nell'elenco. Dopo che l'utente ha accesso, vengono applicate le azioni definite per le attività in Attività file per tutte le app.

Si supponga, ad esempio, di usare l'esempio seguente. Si supponi che Notepad.exe venga aggiunto alle app con restrizioni e che le attività file per tutte le app siano configurate in Applica restrizioni ad attività specifiche e che entrambe siano configurate come indicato in questa tabella:

| Impostazione nei criteri | Nome dell'app | Attività utente | Azione DLP da eseguire |

|---|---|---|---|

| Attività app con restrizioni | Blocco note | Accedere a un elemento protetto DLP | Solo controllo |

| Attività sui file per tutte le app | Tutte le app | Copia negli Appunti | Solo controllo |

| Attività sui file per tutte le app | Tutte le app | Copia in un dispositivo rimovibile USB | Blocca |

| Attività sui file per tutte le app | Tutte le app | Copia in una condivisione di rete | Solo controllo |

| Attività sui file per tutte le app | Tutte le app | Stampa | Blocca |

| Attività sui file per tutte le app | Tutte le app | Copia o sposta usando un'app Bluetooth non consentita | Bloccato |

| Attività sui file per tutte le app | Tutte le app | Servizi Desktop remoto | Blocca con override |

Quando l'utente A apre un file protetto da DLP usando il Blocco note, la prevenzione della perdita dei dati consente l'accesso e controlla l'attività. Mentre è ancora nel Blocco note, l'utente A tenta quindi di copiare il contenuto dall'elemento protetto negli Appunti. Questa azione ha esito positivo e la prevenzione della perdita dei dati controlla l'attività. L'utente A prova quindi a stampare l'elemento protetto dal Blocco note e l'attività è bloccata.

Nota

Quando l'azione DLP da eseguire in Attività dell'app con restrizioni è impostata su block, tutto l'accesso viene bloccato e l'utente non può eseguire alcuna attività sul file.

Attività file solo per tutte le app

Se un'app non è presente nell'elenco Attività file per le app nei gruppi di app con restrizioni o nell'elenco Attività dell'app con restrizioni oppure si trova nell'elenco Attività di app con restrizioni , con un'azione di Audit onlyo Block with override, tutte le restrizioni definite nelle attività File per tutte le app vengono applicate nella stessa regola.

Dispositivi macOS

È anche possibile impedire alle app macOS di accedere ai dati sensibili definendoli nell'elenco Attività di app con restrizioni .

Nota

Le app multipiattaforma devono essere immesse con i percorsi univoci corrispondenti al sistema operativo in esecuzione.

Per trovare il percorso completo delle app Mac:

Nel dispositivo macOS apri Monitoraggio attività. Trovare e fare doppio clic sul processo da limitare.

Selezionare la scheda Apri file e porte .

Prendere nota del nome completo del percorso, incluso il nome dell'app.

Quarantena automatica

Per impedire la sincronizzazione di elementi sensibili nel cloud tramite app di sincronizzazione cloud, ad esempio onedrive.exe, aggiungere l'app di sincronizzazione cloud all'elenco App con restrizioni con quarantena automatica

Se abilitata, la quarantena automatica viene attivata quando un'app con restrizioni tenta di accedere a un elemento sensibile protetto da DLP. La quarantena automatica sposta l'elemento sensibile in una cartella configurata dall'amministratore. Se configurato per eseguire questa operazione, la quarrantine automatica può lasciare un file segnaposto (.txt) al posto dell'originale. È possibile configurare il testo nel file segnaposto per indicare agli utenti il nuovo percorso dell'elemento e altre informazioni pertinenti.

Usare la funzionalità auto-quarrantine quando un'app di sincronizzazione cloud non consentita tenta di accedere a un elemento protetto da un criterio DLP bloccante. La prevenzione della perdita dei dati potrebbe generare notifiche ripetute. È possibile evitare queste notifiche ripetute abilitando la quarantena automatica.

È anche possibile usare la quarantena automatica per impedire una catena infinita di notifiche DLP per l'utente e gli amministratori. Per altre informazioni, vedere Scenario 4: Evitare il ciclo delle notifiche DLP dalle app di sincronizzazione cloud con la quarantena automatica.

App Bluetooth non consentite (con restrizioni)

Per impedire agli utenti di trasferire file protetti dai criteri tramite app Bluetooth specifiche, aggiungere tali app all'elenco App Bluetooth non consentite nelle impostazioni di prevenzione della perdita dei dati degli endpoint.

Limitazioni del browser e del dominio per i dati sensibili

Limitare la condivisione dei file riservati che corrispondono ai criteri, con i domini del servizio cloud senza restrizioni.

Browser non consentiti

Per i dispositivi Windows è possibile limitare l'uso di Web browser specificati, identificati dai relativi nomi eseguibili. Ai browser specificati viene impedito l'accesso ai file che corrispondono alle condizioni di un criterio DLP applicato in cui la restrizione del caricamento nei servizi cloud è impostata su block o block override. Quando a questi browser viene impedito l'accesso a un file, gli utenti finali visualizzano una notifica di tipo avviso popup che chiede loro di aprire il file tramite Microsoft Edge.

Per i dispositivi macOS, è necessario aggiungere il percorso completo del file. Per trovare il percorso completo delle app Mac:

Nel dispositivo macOS apri Monitoraggio attività. Trovare e fare doppio clic sul processo da limitare.

Scegli la scheda Apri file e porte.

Assicurarsi di prendere nota del nome completo del percorso, incluso il nome dell'app.

Domini di servizio

I domini del servizio qui funzionano insieme all'impostazione Controlla o limita le attività nei dispositivi presente nel flusso di lavoro per la creazione di una regola all'interno di un criterio DLP.

Quando si crea una regola, si usano azioni per proteggere il contenuto quando vengono soddisfatte determinate condizioni. Quando si creano regole per i dispositivi endpoint, è necessario scegliere l'opzione Controlla o limita le attività nei dispositivi e selezionare una di queste opzioni:

- Solo controllo

- Blocca con override

- Blocca

Per controllare se i file sensibili protetti dai criteri possono essere caricati in domini di servizio specifici, è quindi necessario passare a Endpoint DLP Settings>Browser e alle restrizioni di dominio per i dati sensibili e scegliere se bloccare o consentiredomini di servizio per impostazione predefinita.

Nota

L'impostazione Domini di servizio si applica solo ai file caricati tramite Microsoft Edge o alle istanze di Google Chrome o Mozilla Firefox in cui è installata l'estensione Chrome di Microsoft Purview .

Blocca

Quando l'elenco Domini di servizio è impostato su Blocca, usare Aggiungi dominio del servizio cloud per specificare i domini che devono essere bloccati. Tutti gli altri domini del servizio sono consentiti. In questo caso, i criteri DLP vengono applicati solo quando un utente tenta di caricare un file sensibile in uno dei domini non inclusi nell'elenco.

Si considerino, ad esempio, le configurazioni seguenti:

- Un criterio DLP è configurato per rilevare gli elementi sensibili che contengono indirizzi fisici e l'opzione Controlla o limita le attività nei dispositivi è impostata su Solo controllo.

- L'impostazione Domini di servizio è impostata su Blocca.

- contoso.com NON è presente nell'elenco.

- wingtiptoys.com è presente nell'elenco.

In questo caso, se un utente tenta di caricare un file sensibile con indirizzi fisici in contoso.com, il caricamento può essere completato e viene generato un evento di controllo, ma non viene attivato alcun avviso.

Al contrario, se un utente tenta di caricare un file sensibile con numeri di carta di credito per wingtiptoys.com, anche l'attività utente, ovvero il caricamento, può essere completata e vengono generati sia un evento di controllo che un avviso.

Un altro esempio è la configurazione seguente:

- Un criterio DLP è configurato per rilevare gli elementi sensibili che contengono indirizzi fisici e l'opzione Controlla o limita le attività nei dispositivi è impostata su Blocca.

- L'impostazione Domini di servizio è impostata su Blocca.

- contoso.com NON è presente nell'elenco.

- wingtiptoys.com è presente nell'elenco.

In questo caso, se un utente tenta di caricare un file sensibile con indirizzi fisici in contoso.com, il caricamento può essere completato e viene attivato un evento di controllo, viene generato un evento di controllo ma non viene attivato alcun avviso.

Al contrario, se un utente tenta di caricare un file sensibile con numeri di carta di credito per wingtiptoys.com, l'attività utente, ovvero il caricamento, viene bloccata e vengono generati sia un evento di controllo che un avviso.

Consenti

Quando l'elenco Domini di servizio è impostato su Consenti, si usa l'opzione Aggiungi dominio del servizio cloud per specificare i domini consentiti. Tutti gli altri domini del servizio sono bloccati. In questo caso, i criteri DLP vengono applicati solo quando un utente tenta di caricare un file sensibile in uno dei domini elencati.

Ad esempio, di seguito sono riportate due configurazioni iniziali:

- Un criterio DLP è configurato per rilevare gli elementi sensibili che contengono numeri di carta di credito e l'opzione Controlla o limita le attività nei dispositivi è impostata su Blocca con override.

- L'impostazione Domini di servizio è impostata su Consenti.

- contoso.com NON è presente nell'elenco Consenti .

- wingtiptoys.com è presente nell'elenco Consenti .

In questo caso, se un utente tenta di caricare un file sensibile con numeri di carta di credito per contoso.com, il caricamento viene bloccato, viene visualizzato un avviso che consente all'utente di eseguire l'override del blocco. Se l'utente sceglie di eseguire l'override del blocco, viene generato un evento di controllo e viene attivato un avviso.

Tuttavia, se un utente tenta di caricare un file sensibile con numeri di carta di credito in wingtiptoys.com, il criterio non viene applicato. Il caricamento può essere completato e viene generato un evento di controllo, ma non viene attivato alcun avviso.

- Un criterio DLP è configurato per rilevare gli elementi sensibili che contengono indirizzi fisici e l'opzione Controlla o limita le attività nei dispositivi è impostata su Solo controllo.

- L'impostazione Domini di servizio è impostata su Consenti.

- contoso.com NON è presente nell'elenco.

- wingtiptoys.com È nell'elenco.

In questo caso, se un utente tenta di caricare un file sensibile con indirizzi fisici in contoso.com, il caricamento può essere completato e vengono generati sia un evento di controllo che un avviso.

Al contrario, se un utente tenta di caricare un file sensibile con numeri di carta di credito per wingtiptoys.com, anche l'attività utente, ovvero il caricamento, è consentita, viene generato un evento di controllo ma non viene attivato alcun avviso.

Importante

Quando la modalità di restrizione del servizio è impostata su Consenti, è necessario avere almeno un dominio del servizio configurato prima dell'applicazione delle restrizioni.

Tabella di riepilogo: Comportamento consenti/blocco

Nella tabella seguente viene illustrato il comportamento del sistema a seconda delle impostazioni elencate.

| Impostazione del dominio del servizio DLP degli endpoint | Regola dei criteri DLP Consente di controllare o limitare l'impostazione delle attività nei dispositivi | L'utente passa a un sito elencato | L'utente passa a un sito NON elencato |

|---|---|---|---|

| Consenti | Solo controllo | - L'attività utente viene verificata - Non viene generato alcun avviso - Non vengono applicati criteri di prevenzione della perdita dei dati |

- L'attività utente viene verificata - Viene generato un avviso - I criteri DLP vengono applicati in modalità di controllo |

| Consenti | Blocca con override | - L'attività utente viene verificata - Non viene generato alcun avviso - Non vengono applicati criteri di prevenzione della perdita dei dati |

- L'attività utente viene verificata - Viene generato un avviso - I criteri di prevenzione della perdita dei dati vengono applicati in modalità Blocca con sostituzione |

| Consenti | Blocca | - L'attività utente viene verificata - Non viene generato alcun avviso - Non vengono applicati criteri di prevenzione della perdita dei dati |

- L'attività utente viene verificata - Viene generato un avviso - I criteri di prevenzione della perdita dei dati vengono applicati in modalità blocco |

| Blocca | Solo controllo | - L'attività utente viene verificata - Viene generato un avviso - I criteri DLP vengono applicati in modalità di controllo |

- L'attività utente viene verificata - Non viene generato alcun avviso - Non vengono applicati criteri di prevenzione della perdita dei dati |

| Blocca | Blocca con override | - L'attività utente viene verificata - Viene generato un avviso - I criteri di prevenzione della perdita dei dati vengono applicati in modalità Blocca con sostituzione |

- L'attività utente viene verificata - Non viene generato alcun avviso - Non vengono applicati criteri di prevenzione della perdita dei dati |

| Blocca | Blocca | - L'attività utente viene verificata - Viene generato un avviso - I criteri di prevenzione della perdita dei dati vengono applicati in modalità blocco |

- L'attività utente viene verificata - Non viene generato alcun avviso - Non vengono applicati criteri di prevenzione della perdita dei dati |

Quando si aggiunge un dominio all'elenco, usare il formato FQDN del dominio del servizio senza il periodo finale (.).

Ad esempio:

| Input | Comportamento di corrispondenza URL |

|---|---|

| CONTOSO.COM |

Corrisponde al nome di dominio specificato e a qualsiasi sito secondario: ://contoso.com ://contoso.com/ ://contoso.com/anysubsite1 ://contoso.com/anysubsite1/anysubsite2 (e così via) Non corrisponde a sottodomini o domini non specificati: ://anysubdomain.contoso.com ://anysubdomain.contoso.com.AU |

| * .CONTOSO.COM |

Corrisponde al nome di dominio, a qualsiasi sottodominio e a qualsiasi sito: ://contoso.com ://contoso.com/anysubsite ://contoso.com/anysubsite1/anysubsite2 ://anysubdomain.contoso.com/ ://anysubdomain.contoso.com/anysubsite/ ://anysubdomain1.anysubdomain2.contoso.com/anysubsite/ ://anysubdomain1.anysubdomain2.contoso.com/anysubsite1/anysubsite2 (e così via) Non corrisponde a domini non specificati ://anysubdomain.contoso.com.AU/ |

www.contoso.com |

Corrisponde al nome di dominio specificato:

Non corrisponde ai domini o sottodomini non specificati *://anysubdomain.contoso.com/, in questo caso, è necessario inserire il nome di dominio FQDN stesso |

È possibile configurare fino a 50 domini in Domini del servizio sensibile.

Gruppi di dominio del servizio sensibili

Quando si elenca un sito Web in Domini di servizio sensibili, è possibile audit, block with overrideo attività utente completa block quando gli utenti tentano di eseguire una delle azioni seguenti:

- stampare da un sito Web

- copiare dati da un sito Web

- salvare un sito web come file locale

- caricare o trascinare/rilasciare un file sensibile in un sito Web escluso

- incollare dati sensibili in un sito Web escluso

La tabella seguente mostra quali browser supportano queste funzionalità:

| Browser | Funzionalità supportata |

|---|---|

| Microsoft Edge | - Stampare il sito - Copiare dati dal sito - Salvare il sito come file locali (salva con nome) - Incollare nei browser supportati- Caricare in un dominio del servizio cloud con restrizioni |

| Google Chrome (con l'estensione Microsoft Purview) | - Incollare nei browser supportati - Caricare in un dominio del servizio cloud con restrizioni |

| Mozilla Firefox (con l'estensione Microsoft Purview) | - Caricare in un servizio cloud con restrizioni - Incollare nei browser supportati |

Per l'azione Incolla in browser supportati , può verificarsi un breve intervallo di tempo tra il momento in cui l'utente tenta di incollare testo in una pagina Web e quando il sistema termina la classificazione e risponde. Se si verifica questa latenza di classificazione, è possibile che vengano visualizzate sia le notifiche di valutazione dei criteri che di verifica-completamento in Edge o l'avviso popup di valutazione dei criteri in Chrome e Firefox. Ecco alcuni suggerimenti per ridurre al minimo il numero di notifiche:

- Le notifiche vengono attivate quando un criterio per il sito Web di destinazione è configurato su Blocca o Blocca con l'override di Incolla ai browser supportati per l'utente. È possibile configurare l'azione complessiva su Controlla e quindi usare le eccezioni Blocca i siti Web di destinazione. In alternativa, è possibile impostare l'azione complessiva su Blocca e quindi usare le eccezioni Controlla i siti Web sicuri.

- Usare la versione più recente del client Antimalware.

- Verificare che la versione di Microsoft Edge sia 120 o successiva.

- Installare questi KB Windows:

Nota

L'impostazione Domini di servizio si applica solo ai file caricati tramite Microsoft Edge o un'istanza di Google Chrome o Mozilla Firefox in cui è installata l'estensione Microsoft Purview Chrome .

Per i dispositivi, è necessario configurare l'elenco Domini di servizio sensibili per usare l'azione Carica in un dominio del servizio cloud con restrizioni in un criterio DLP. È anche possibile definire gruppi di siti Web a cui si vogliono assegnare azioni di criteri diverse dalle azioni del gruppo di siti Web globali. È possibile aggiungere un massimo di 100 siti Web in un singolo gruppo e creare un massimo di 150 gruppi. Per altre informazioni, vedere Scenario 6: Monitorare o limitare le attività degli utenti nei domini di servizio sensibili.

Importante

Per quanto riguarda l'azione Incolla al browser supportato . Se nella regola per questa funzionalità è abilitata l'opzione "Raccogli file originale come prova per tutte le attività di file selezionate nell'endpoint", è possibile che nel testo di origine vengano visualizzati caratteri di garbageing se nel dispositivo Windows dell'utente non è installato il client Antimalware versione 4.18.23110 o successiva. Selezionare Azioni>scarica per visualizzare il contenuto effettivo.

Per altre informazioni, vedere Scenario 7: Limitare l'incollamento di contenuto sensibile in un browser.

Sintassi supportata per la designazione di siti Web in un gruppo di siti Web

Se si usano URL per identificare i siti Web, non includere il protocollo di rete come parte dell'URL , ad esempio https:// o file://. Usare invece una sintassi flessibile per includere ed escludere domini, sottodomini, siti Web e siti secondari nei gruppi di siti Web. Ad esempio,

- Usare

*come carattere jolly per specificare tutti i domini o tutti i sottodomini. - Usare

/come carattere di terminazione alla fine di un URL per definire l'ambito solo per quel sito specifico.

Quando si aggiunge un URL senza un segno di barra di terminazione ( /), tale URL viene limitato a tale sito e a tutti i siti secondari.

Questa sintassi si applica a tutti i siti Web http/https. Ecco alcuni esempi:

| URL aggiunto al gruppo di siti Web | L'URL corrisponderà | L'URL non corrisponde |

|---|---|---|

| contoso.com |

//

contoso.com/allsubsites1/allsubsites2 contoso.com/allsubsites1 contoso.com/ contoso.com // // // |

//

// allsubdomains.contoso.com allsubdomains.contoso.com.au |

| contoso.com/ |

//

// contoso.com/ contoso.com |

//

contoso.com/allsubsites1 allsubdomains.contoso.com/au contoso.com/allsubsites1/allsubsites2 allsubdomains.contoso.com // // // |

| *.contoso.com |

//

//contoso.com contoso.com/allsubsites // contoso.com/allsubsites1/allsubsites2 // allsubdomains.contoso.com // allsubdomains.contoso.com/allsubsites //allsubdomains1/allsubdomains2/contoso.com/allsubsites1/allsubsites2 |

// allsubdomains.contoso.com.au |

| *.contoso.com/xyz |

//

contoso.com contoso.com/xyz allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites1/allsubsites2 // // // // contoso.com/xyz/allsubsites/ contoso.com/xyz/allsubsites/ allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites allsubdomains.contoso.com/xyz allsubdomains.contoso.com/xyz/allsubsites // // |

//

// contoso.com/xyz/ allsubdomains.contoso.com/xyz/ |

| *.contoso.com/xyz/ |

//

// contoso.com/xyz allsubdomains.contoso.com/xyz |

//

contoso.com contoso.com/xyz/allsubsites/ allsubdomains.contoso.com/xyz/allsubsites/ //allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites/ allsubdomains1.allsubdomains2.contoso.com/xyz/allsubsites1/allsubsites2 // // // |

Importante

Gli URL supportano queste azioni:

- Stampare il sito

- Copiare dati dal sito

- Salvare il sito come file locali (salva con nome)

- Incolla nei browser supportati

- Caricare in un dominio del servizio cloud con restrizioni

L'indirizzo IP e l'intervallo di indirizzi IP supportano queste azioni:

- Stampare il sito

- Copiare dati dal sito

- Salvare il sito come file locali (salva con nome)

Impostazioni aggiuntive per la prevenzione della perdita dei dati degli endpoint

Motivazione aziendale nei suggerimenti per i criteri

È possibile controllare il modo in cui gli utenti interagiscono con l'opzione di giustificazione aziendale in Opzioni per la configurazione dei suggerimenti per i criteri. Questa opzione viene visualizzata quando gli utenti eseguono un'attività protetta dall’impostazione Blocco con sostituzione in un criterio di prevenzione della perdita dei dati. Si tratta di un'impostazione globale. È possibile scegliere una delle opzioni seguenti:

- Mostra opzioni predefinite e una casella di testo personalizzata: per impostazione predefinita, gli utenti possono selezionare una giustificazione predefinita o immettere il proprio testo.

- Mostra solo le opzioni predefinite: gli utenti sono limitati alla selezione da un elenco di giustificazioni predefinite.

- Mostra solo la casella di testo personalizzata: gli utenti sono limitati all'immissione di una giustificazione personalizzata. La casella di testo viene visualizzata nella notifica dei suggerimenti per i criteri dell'utente finale, senza un elenco di opzioni.

Personalizzazione delle opzioni nel menu a discesa

È possibile creare fino a cinque opzioni personalizzate visualizzate quando gli utenti interagiscono con il suggerimento per la notifica dei criteri selezionando il menu a discesa Personalizza le opzioni.

| Opzione | Testo predefinito |

|---|---|

| opzione 1 | Fa parte di un flusso di lavoro aziendale stabilito oppure è possibile immettere testo personalizzato |

| opzione 2 | Il mio responsabile ha approvato questa azione oppure è possibile immettere testo personalizzato |

| opzione 3 | Accesso necessario urgente; invierò una notifica al responsabile separatamente oppure è possibile immettere testo personalizzato |

| Mostra opzione falso positivo | Le informazioni contenute in questi file non sono riservate o è possibile immettere testo personalizzato |

| opzione 5 | Altro oppure è possibile immettere testo personalizzato |

Controllare sempre le attività sui file per i dispositivi

Per impostazione predefinita, quando è stato eseguito l'onboarding dei dispositivi, l'attività per i file Office, PDF e CSV viene controllata automaticamente ed è resa disponibile per la revisione in Activity Explorer. Disattivare questa funzionalità se si vuole controllare questa attività solo quando i dispositivi di cui è stato eseguito l'onboarding sono inclusi in un criterio attivo.

L'attività dei file viene sempre verificata per i dispositivi di cui è stato eseguito l'onboarding, indipendentemente dal fatto che siano inclusi in un criterio attivo.

Gruppi di stampanti

Usare questa impostazione per definire gruppi di stampanti a cui si desidera assegnare azioni di criteri diverse dalle azioni di stampa globali.

Il caso d'uso più comune per la creazione di gruppi di stampanti consiste nell'usarli per limitare la stampa dei contratti solo alle stampanti del reparto legale di un'organizzazione. Dopo aver definito un gruppo di stampanti, è possibile usarlo in tutti i criteri con ambito Dispositivi. Per altre informazioni sulla configurazione delle azioni dei criteri per l'uso dei gruppi di autorizzazione, vedere Scenario 8 Gruppi di autorizzazione .

È possibile creare un massimo di 20 gruppi di stampanti. Ogni gruppo può contenere un massimo di 50 stampanti.

Importante

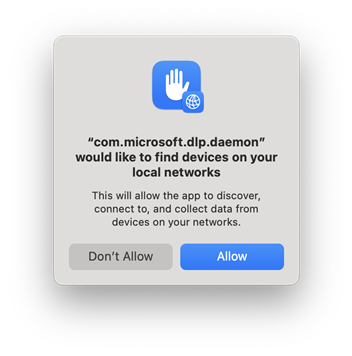

Gli utenti di macOS 15/Sequoia possono visualizzare questa finestra di dialogo "com.microsoft.dlp.daemon" per trovare i dispositivi nelle reti locali. Gli amministratori possono indicare all'utente di selezionare Consenti per consentire alla prevenzione della perdita dei dati dell'endpoint di eseguire correttamente la protezione della stampante.

Nota

Questa funzionalità è disponibile per i dispositivi che eseguono una delle versioni di Windows seguenti:

Di seguito è riportato un esempio. Si supporvi di volere che i criteri di prevenzione della perdita dei dati blocchino la stampa dei contratti a tutte le stampanti, ad eccezione di quelle che si trovano nel reparto legale.

Usare i parametri seguenti per assegnare stampanti in ogni gruppo.

- Nome descrittivo della stampante : ottenere il valore del nome descrittivo della stampante dai dettagli della proprietà del dispositivo della stampante in Gestione dispositivi.

- Stampante USB : stampante connessa tramite la porta USB di un computer. Selezionare questa opzione se si desidera applicare qualsiasi stampante USB lasciando deselezionati l'ID prodotto USB e l'ID fornitore USB. È anche possibile assegnare una stampante USB specificando l'ID prodotto USB e l'ID fornitore USB.

- ID prodotto USB : ottenere il valore del percorso dell'istanza del dispositivo dai dettagli della proprietà del dispositivo della stampante in Gestione dispositivi. Convertire tale valore in formato ID prodotto e ID fornitore. Per altre informazioni, vedere Identificatori USB standard.

- ID fornitore USB : ottenere il valore del percorso dell'istanza del dispositivo dai dettagli della proprietà del dispositivo della stampante in Gestione dispositivi. Convertire tale valore nel formato ID prodotto e ID fornitore. Per altre informazioni, vedere Identificatori USB standard.

- Intervallo IP

- Stampa su file - Microsoft Print in PDF o Microsoft XPS Document Writer. Se si vuole applicare solo Stampa Microsoft in formato PDF, è consigliabile usare il nome descrittivo della stampante con "Microsoft Print to PDF".

- Stampa universale distribuita su una stampante : per altre informazioni sulle stampanti universali, vedere Configurare la stampa universale.

- Stampante aziendale : è una coda di stampa condivisa tramite il server di stampa Windows locale nel dominio. Il percorso potrebbe essere simile al seguente: \print-server\contoso.com\legal_printer_001.

- Stampa in locale : qualsiasi stampante che si connette tramite la porta di stampa Microsoft, ma non uno dei tipi precedenti. Ad esempio: stampare tramite desktop remoto o stampante di reindirizzamento.

Nota

Non è consigliabile usare più parametri della stampante USB, dell'intervallo IP, della stampa su file, della stampa universale distribuita su una stampante, della stampante aziendale e della stampa in locale.

Assegnare a ogni stampante del gruppo un nome visualizzato. Questi nomi vengono visualizzati solo nella console di Microsoft Purview.

Creare un gruppo di stampanti denominato Stampanti legali e aggiungere singole stampanti (con un alias) in base al nome descrittivo; ad esempio:

legal_printer_001,legal_printer_002elegal_color_printer. È possibile selezionare più parametri contemporaneamente per identificare in modo non ambiguo una stampante specifica.Assegnare le azioni dei criteri al gruppo in un criterio DLP:

-

Allow(controllo senza notifiche o avvisi utente) -

Audit only(è possibile aggiungere notifiche e avvisi) -

Block with override(blocca l'azione, ma l'utente può eseguire l'override) -

Block(blocchi indipendentemente da cosa)

-

Creare un gruppo stampante

- Aprire Portale di conformità di Microsoft Purview e passare aPanoramica sullaprevenzione> della perdita dei dati Impostazioni >di prevenzione della perdita di dati Impostazioni>>endpointGruppi di stampanti.

- Selezionare Crea gruppo di stampanti.

- Assegnare un nome al gruppo.

- Selezionare Aggiungi stampante.

- Assegnare alla stampante un nome descrittivo. Il nome selezionato viene visualizzato solo qui.

- Selezionare i parametri e specificare i valori per identificare in modo non ambiguo la stampante specifica.

- Selezionare Aggiungi.

- Aggiungere altre stampanti in base alle esigenze.

- Selezionare Salva e quindi Chiudi.

Gruppi di dispositivi USB rimovibili

Usare questa impostazione per definire gruppi di dispositivi di archiviazione rimovibili, ad esempio unità usb, a cui si desidera assegnare azioni di criteri diverse dalle azioni di stampa globali. Ad esempio, si supponga di volere che i criteri DLP blocchino la copia di elementi con specifiche di progettazione in dispositivi di archiviazione rimovibili, ad eccezione dei dischi rigidi collegati tramite USB designati usati per eseguire il backup dei dati per l'archiviazione esterna.

È possibile creare un massimo di 20 gruppi, con un massimo di 50 dispositivi di archiviazione rimovibili in ogni gruppo.

Nota

Questa funzionalità è disponibile per i dispositivi che eseguono una delle versioni di Windows seguenti:

- Windows 10 e versioni successive (21H1, 21H2) con KB 5018482

- Vincere 11 21H2, 22H2 con KB 5018483

- Windows 10 RS5 (KB 5006744) e Windows Server 2022

Usare i parametri seguenti per definire i dispositivi di archiviazione rimovibili.

- Nome descrittivo del dispositivo di archiviazione : ottenere il valore nome descrittivo dai dettagli della proprietà del dispositivo di archiviazione in Gestione dispositivi. I valori con caratteri jolly sono supportati.

- ID prodotto USB : ottenere il valore del percorso dell'istanza del dispositivo dai dettagli della proprietà del dispositivo USB in Gestione dispositivi. Convertirlo in formato ID prodotto e ID fornitore. Per altre informazioni, vedere Identificatori USB standard.

- ID fornitore USB : ottenere il valore del percorso dell'istanza del dispositivo dai dettagli della proprietà del dispositivo USB in Gestione dispositivi. Convertirlo in formato ID prodotto e ID fornitore. Per altre informazioni, vedere Identificatori USB standard.

- ID numero di serie: ottenere il valore dell'ID numero di serie dai dettagli della proprietà del dispositivo di archiviazione in Gestione dispositivi. I valori con caratteri jolly sono supportati.

- ID dispositivo : ottenere il valore dell'ID dispositivo dai dettagli della proprietà del dispositivo di archiviazione in Gestione dispositivi. I valori con caratteri jolly sono supportati.

- ID percorso istanza : ottenere il valore dell'ID dispositivo dai dettagli della proprietà del dispositivo di archiviazione in Gestione dispositivi. I valori con caratteri jolly sono supportati.

- ID hardware : ottenere il valore dell'ID hardware dai dettagli della proprietà del dispositivo di archiviazione in Gestione dispositivi. I valori con caratteri jolly sono supportati.

Assegnare a ogni dispositivo di archiviazione rimovibile nel gruppo un alias. L'alias è un nome descrittivo visualizzato solo nella console di Microsoft Purview. Quindi, continuando con l'esempio, si creerà un gruppo di dispositivi di archiviazione rimovibile denominato Backup e si aggiungerebbero singoli dispositivi (con un alias) in base al nome descrittivo, ad esempio backup_drive_001, e backup_drive_002.

È possibile selezionare più parametri e quindi il gruppo di stampanti include tutti i dispositivi che soddisfano tali parametri.

È possibile assegnare queste azioni di criteri al gruppo in un criterio DLP:

-

Allow(controllo senza notifiche o avvisi utente) -

Audit only(è possibile aggiungere notifiche e avvisi) -

Block withoverride (blocca l'azione, ma l'utente può eseguire l'override) -

Block(blocchi indipendentemente da cosa)

Creare un gruppo di dispositivi USB rimovibili

- Aprire Portale di conformità di Microsoft Purview>Cenni preliminari sullaprevenzione> dellaperdita dei dati Impostazioni>> di prevenzione della perdita dei datiImpostazioni> endpointGruppi di dispositivi di archiviazione rimovibili.

- Selezionare Crea gruppo di dispositivi di archiviazione rimovibili.

- Specificare un nome di gruppo.

- Selezionare Aggiungi dispositivo di archiviazione rimovibile.

- Specificare un alias.

- Selezionare i parametri e specificare i valori per identificare in modo non ambiguo il dispositivo specifico.

- Selezionare Aggiungi.

- Aggiungere altri dispositivi al gruppo in base alle esigenze.

- Selezionare Salva e quindi Chiudi.

Il caso d'uso più comune per la creazione di gruppi di archiviazione rimovibili consiste nell'usarli per specificare in quali dispositivi di archiviazione rimovibili gli utenti possono copiare i file. In genere, la copia è consentita solo per i dispositivi in un gruppo di backup designato.

Dopo aver definito un gruppo di dispositivi di archiviazione rimovibile, è possibile usarlo in tutti i criteri con ambito Dispositivi. Per altre informazioni sulla configurazione delle azioni dei criteri per l'uso dei gruppi di autorizzazioni, vedere Scenario 8: Gruppi di autorizzazione.

Gruppi di condivisione di rete

Usare questa impostazione per definire gruppi di percorsi di condivisione di rete a cui si desidera assegnare azioni di criteri diverse dalle azioni del percorso di condivisione di rete globale. Ad esempio, si supponga di volere che i criteri DLP impediscano agli utenti di salvare o copiare file protetti in condivisioni di rete tranne le condivisioni di rete in un determinato gruppo.

Nota

Questa funzionalità è disponibile per i dispositivi che eseguono una delle versioni di Windows seguenti:

- Windows 10 e versioni successive (21H1, 21H2) con KB 5018482

- Vincere 11 21H2, 22H2 con KB 5018483

- Windows 10 RS5 (KB 5006744) e Windows Server 2022

Per includere i percorsi di condivisione di rete in un gruppo, definire il prefisso con cui iniziano tutte le condivisioni. Ad esempio:

'\Library' corrisponderà:

- \Library e tutte le relative sottocartelle.

È possibile usare caratteri jolly, ad esempio '\Users*\Desktop' corrisponderà:

- '\Users\user1\Desktop'

- '\Users\user1\user2\Desktop'

- '\Users*\Desktop'

È anche possibile usare variabili di ambiente, ad esempio:

- %AppData%\app123

È possibile assegnare le azioni dei criteri seguenti al gruppo in un criterio DLP:

-

Allow(controllo senza notifiche o avvisi utente) -

Audit only(è possibile aggiungere notifiche e avvisi) -

Block with override(blocca l'azione, ma l'utente può eseguire l'override) -

Block(blocchi indipendentemente da cosa)

Dopo aver definito un gruppo di condivisione di rete, è possibile usarlo in tutti i criteri DLP con ambito Dispositivi. Per altre informazioni sulla configurazione delle azioni dei criteri per l'uso dei gruppi di autorizzazione, vedere Scenario 8 Gruppi di autorizzazione.

Creare un gruppo di condivisione di rete

- Aprire Portale di conformità di Microsoft Purview>Cenni preliminari sullaprevenzione> dellaperdita dei dati Impostazioni> di prevenzione > della perdita dei datiImpostazioni> endpointGruppi di condivisione di rete. 1.Selezionare Crea gruppo di condivisione di rete.

- Specificare un nome di gruppo.

- Aggiungere il percorso del file alla condivisione.

- Selezionare Aggiungi.

- Aggiungere altri percorsi di condivisione al gruppo in base alle esigenze.

- Selezionare Salva e quindi Chiudi.

Impostazioni VPN

Usare l'elenco VPN per controllare solo le azioni eseguite su tale VPN.

Nota

Questa funzionalità è disponibile per i dispositivi che eseguono una di queste versioni di Windows:

- Windows 10 e versioni successive (21H1, 21H2) con KB 5018482

- Windows 11 21H2, 22H2 con KB 5018483

- Windows 10 RS5 (KB 5006744)

Quando si elenca una VPN in Impostazioni VPN, è possibile assegnare le azioni dei criteri seguenti:

-

Allow(controllo senza notifiche o avvisi utente) -

Audit only(è possibile aggiungere notifiche e avvisi) -

Block with override(blocca l'azione, ma l'utente può eseguire l'override) -

Block(blocchi indipendentemente da cosa)

Queste azioni possono essere applicate singolarmente o collettivamente alle seguenti attività utente:

- Copia negli Appunti

- Copiare in un dispositivo rimovibile USB

- Copia in una condivisione di rete

- Stampa

- Copiare o spostare usando un'app Bluetooth non consentita (con restrizioni)

- Copiare o spostare con RDP

Quando si configura un criterio DLP per limitare l'attività nei dispositivi, è possibile controllare cosa accade a ogni attività eseguita quando gli utenti sono connessi all'organizzazione all'interno di una delle VPN elencate.

Usare i parametri Indirizzo server o Indirizzo di rete per definire la VPN consentita.

Ottenere l'indirizzo server o l'indirizzo di rete

- In un dispositivo Windows monitorato dalla prevenzione della perdita dei dati aprire una finestra di Windows PowerShell come amministratore.

- Eseguire il cmdlet seguente, che restituisce più campi e valori.

Get-VpnConnection

- Tra i risultati del cmdlet, trovare il campo ServerAddress e registrare tale valore. Si usa ServerAddress quando si crea una voce VPN nell'elenco VPN.

- Trovare il campo Nome e registrare tale valore. Il campo Nome viene mappato al campo Indirizzo di rete quando si crea una voce VPN nell'elenco VPN.

Aggiungere una VPN

- Aprire Portale di conformità di Microsoft Purview>Cenni preliminari sullaprevenzione> dellaperdita dei dati Impostazioni> di prevenzione > della perdita dei datiImpostazioni endpoint Impostazioni>VPN.

- Selezionare Aggiungi o modifica indirizzi VPN.

- Specificare l'indirizzo server o l'indirizzo di rete registrato dopo l'esecuzione

Get-VpnConnectiondi . - Selezionare Salva.

- Chiudere l'elemento.

Importante

Nell'impostazione Restrizioni di rete verrà anche visualizzata l'opzione Rete aziendale .

Le connessioni di rete aziendali sono tutte connessioni alle risorse dell'organizzazione. È possibile verificare se il dispositivo usa una rete aziendale eseguendo il Get-NetConnectionProfile cmdlet come amministratore. Se nell'output NetworkCategoryId è DomainAuthenticated, significa che il computer è connesso alla rete aziendale. Se l'output è diverso, il computer non è .

In alcuni casi, un computer può essere connesso sia alla VPN che alla rete aziendale. Se entrambi sono selezionati in Restrizioni di rete, Endpoint DLP applicherà l'azione in base all'ordine. Se si vuole che l'azione per la VPN sia quella applicata, spostare la voce VPN sopra la rete aziendale in modo che abbia una priorità maggiore rispetto all'azione per la rete aziendale.

Per altre informazioni sulla configurazione delle azioni dei criteri per l'uso delle eccezioni di rete, vedere Scenario 9: Eccezioni di rete.

Vedere anche

- Informazioni sulla prevenzione della perdita di dati degli endpoint

- Introduzione alla prevenzione della perdita di dati degli endpoint

- Informazioni sulla prevenzione della perdita di dati

- Introduzione a Esplora attività

- Microsoft Defender ATP

- Panoramica dell'onboarding dei dispositivi Windows 10 e Windows 11 in Microsoft Purview

- Abbonamento a Microsoft 365

- Microsoft Entra aggiunto

- Scaricare il nuovo Microsoft Edge basato su Chromium

- Cominciare con il criterio di prevenzione della perdita dei dati predefinito

- Creare e distribuire criteri di prevenzione della perdita dei dati