Usare la prevenzione della perdita dei dati degli endpoint

Per acquisire familiarità con le funzionalità di Endpoint DLP e su come vengono visualizzate nei criteri DLP, sono stati predisposti alcuni scenari da seguire.

Importante

Questi scenari di Endpoint DLP non sono le procedure ufficiali per la creazione e l'ottimizzazione di criteri DLP. Vedere gli argomenti seguenti quando è necessario usare i criteri di prevenzione della perdita dei dati in situazioni generiche:

Consiglio

Introduzione a Microsoft Security Copilot per esplorare nuovi modi per lavorare in modo più intelligente e veloce usando la potenza dell'IA. Altre informazioni su Microsoft Security Copilot in Microsoft Purview.

Informazioni preliminari

Licenze per SKU/abbonamenti

Prima di iniziare a usare i criteri DLP, confermare l'abbonamento a Microsoft 365 e tutti i componenti aggiuntivi.

Per informazioni sulle licenze, vedere Sottoscrizioni di Microsoft 365, Office 365, Enterprise Mobility + Security e Windows 11 per le aziende.

Per questi scenari è necessario aver già eseguito l'onboarding dei dispositivi che inviano report a Esplora attività. Se non si è ancora eseguito l'onboarding di dispositivi, vedere Introduzione alla prevenzione della perdita di dati degli endpoint.

Importante

Assicurarsi di comprendere la differenza tra un amministratore senza restrizioni e un'unità amministrativa con restrizioni Unità amministrative prima di iniziare.

Scenario 1: Creare un criterio da un modello, solo controllo

Questo scenario è destinato a un amministratore senza restrizioni che crea e ai criteri di directory completa.

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale di Microsoft Purview. >Prevenzione >della perdita di datiCriteri.

Scegliere + Crea criterio.

Per questo scenario, in Categorie scegliere Privacy.

In Normative scegliere Dati dati personali (PII) stati Uniti avanzati e quindi scegliere Avanti.

Assegnare un nome e una descrizione ai nuovi criteri e quindi scegliere Avanti.

Accettare la directory completa predefinita in unità di Amministrazione. Seleziona Avanti.

Selezionare la posizione Dispositivi , deselezionare tutte le altre posizioni e quindi scegliere Avanti.

Nella pagina Definisci impostazioni criteri scegliere Avanti.

Nella pagina Info da proteggere scegliere Avanti.

Nella pagina Azioni di protezione scegliere di nuovo Avanti .

Nella pagina Personalizza le impostazioni di accesso e sostituzione scegliere Controlla o limita le attività nei dispositivi e quindi scegliere Avanti.

Nella pagina Modalità criteri accettare il valore predefinito Esegui i criteri in modalità di simulazione e selezionare Mostra suggerimenti per i criteri in modalità di simulazione.

Scegliere Avanti.

Choose Submit.

Dopo aver creato il nuovo criterio, scegliere Fine.

Ora è il momento di testare i criteri:

Nella home page di Prevenzione della perdita dei dati aprire Esplora attività.

Provare a condividere un elemento di test dal dispositivo endpoint DLP che contiene contenuto che attiverà la condizione dati delle informazioni personali (PII) degli Stati Uniti . Questo dovrebbe attivare il criterio.

Tornare in Esplora attività, controllare l'elenco di attività per questo evento.

Scenario 2: Modificare il criterio esistente, impostare un avviso

Questo scenario è destinato a un amministratore senza restrizioni che modifica un criterio con ambito directory completo.

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale >di Microsoft PurviewCriteri di prevenzione> della perdita dei dati.

Scegliere i criteri di data enhanced delle informazioni personali (PII) degli Stati Uniti creati nello scenario 1.

Scegliere Modifica criterio.

Passare alla pagina Personalizza regole DLP avanzate e modificare il volume ridotto di contenuti rilevati scenari statici piI dati avanzati.

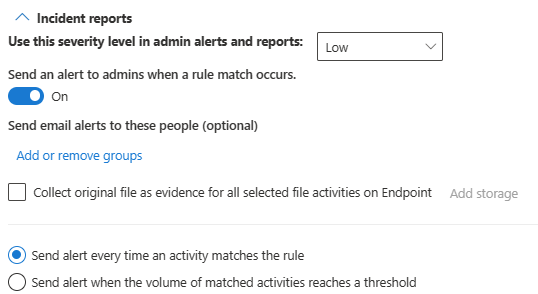

Scorrere verso il basso fino alla sezione Report eventi imprevisti e attivare o disattivare Invia un avviso agli amministratori quando si verifica una corrispondenza di regola su Attivato. Email avvisi vengono inviati automaticamente all'amministratore e a chiunque altro si aggiunge all'elenco dei destinatari.

Ai fini del presente scenario, scegliere Invia un avviso ogni volta che un'attività corrisponde alla regola.

Scegliere Salva.

Mantenere tutte le impostazioni precedenti scegliendo Avanti nel resto della procedura guidata, quindi inviare le modifiche ai criteri.

Provare a condividere un elemento di test contenente contenuto che attiverà la condizione dei dati personali degli Stati Uniti. Questo dovrebbe attivare il criterio.

Controllare l'evento in Esplora attività.

Scenario 3: Modificare il criterio esistente, bloccare l'azione con Consenti override

Questo scenario è destinato a un amministratore senza restrizioni che modifica un criterio di directory completa.

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale >di Microsoft PurviewCriteri di prevenzione> della perdita dei dati.

Scegliere il criterio dati delle informazioni personali (PII) degli Stati Uniti creato nello scenario 1.

Scegliere Modifica criterio.

Passare alla pagina Personalizza regole DLP avanzate e modificare il volume ridotto di contenuti rilevati scenari statici piI dati avanzati.

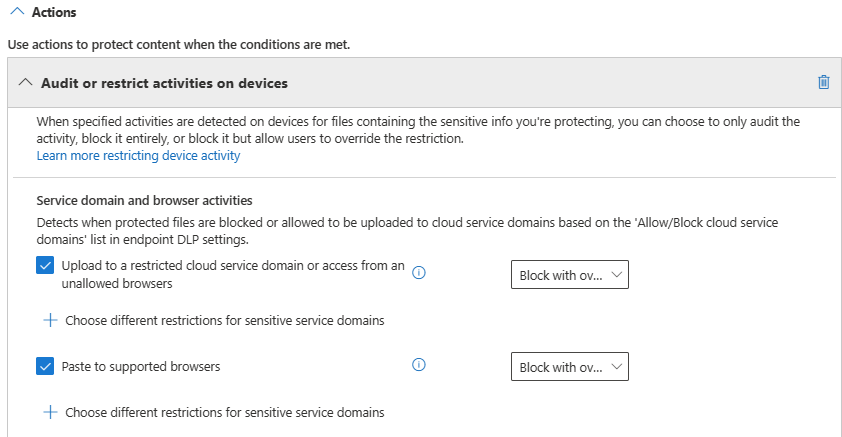

Scorrere verso il basso fino alla sezioneActions Audit or restrict activities on Windows device (Controlla azioni > o limita le attività nel dispositivo Windows) e impostare entrambe le opzioni nel dominio del servizio e nelle attività del browser su Blocca con override.

Scegliere Salva.

Ripetere i passaggi da 4 a 6 per il volume elevato di scenari rilevati da U.S. PII Data Enhanced.

Mantenere tutte le impostazioni precedenti scegliendo Avanti nel resto della procedura guidata e quindi Inviare le modifiche ai criteri.

Provare a condividere un elemento di test che contiene contenuto che attiverà la condizione dei dati personali degli Stati Uniti con un utente esterno all'organizzazione. Questo dovrebbe attivare il criterio.

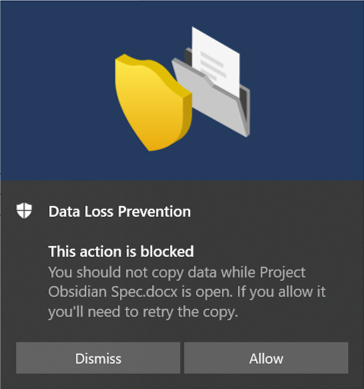

Nel dispositivo client viene visualizzato un popup simile al seguente:

Controllare l'evento in Esplora attività.

Scenario 4: Evitare di eseguire il ciclo delle notifiche DLP dalle app di sincronizzazione cloud con autoquarantine

Questo scenario è destinato a un amministratore senza restrizioni che crea un criterio di directory completa.

Prima di iniziare lo scenario 4

In questo scenario, la sincronizzazione dei file con l'etichetta di riservatezza Estremamente riservato in OneDrive è bloccata. Si tratta di uno scenario complesso con più componenti e procedure. Hai bisogno:

- Un Microsoft Entra account utente di destinazione e un computer Windows 10/11 di cui è già stata sincronizzazione una cartella di OneDrive locale con l'archiviazione cloud di OneDrive.

- Etichette di riservatezza configurate e pubblicate. Vedere Introduzione alle etichette di riservatezza e Creare e configurare etichette di riservatezza e i relativi criteri.

Ci sono tre passaggi.

- Configurare le impostazioni di Endpoint DLP Autoquarantine.

- Creare un criterio che blocca gli elementi sensibili con l'etichetta di riservatezza Estremamente riservato.

- Creare un documento Word nel dispositivo Windows 10/11 a cui sono destinati i criteri, applicare l'etichetta e copiarla nella cartella oneDrive locale degli account utente sincronizzata.

Configurare l'app non consentita DLP endpoint e le impostazioni di Autoquarantine

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale >di Microsoft PurviewImpostazioni diprevenzione> della perdita dei dati (ingranaggio nell'angolo in alto a sinistra) >Impostazioni endpointdi prevenzione della> perdita dei dati.

Espandere App con restrizioni e gruppi di app.

In Gruppi di app con restrizioni scegliere Aggiungi gruppo di app con restrizioni. Immettere App di sincronizzazione cloud come nome del gruppo.

Selezionare la casella Quarantena automatica .

Per Nome app immettere OneDrive. Per Nome eseguibile immettere onedrive.exe, quindi scegliere il + pulsante . Ciò non consente onedrive.exe di accedere agli elementi con l'etichetta Altamente riservato .

Scegliere Salva.

In Impostazioni quarantena automatica, scegliere Modifica impostazioni quarantena automatica.

Abilitare Quarantena automatica per app non consentite.

Immettere il percorso della cartella nei computer locali in cui si desidera spostare i file sensibili originali. Ad esempio:

%homedrive%%homepath%\Microsoft DLP\Quarantineper il nome utente Isaiah Langer inserirà gli elementi spostati in una cartella denominata:

C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive

Aggiungere un indicatore di data e ora al nome del file originale.

Nota

La quarantena automatica DLP creerà sottocartelle per i file per ogni app non consentita. Se Notepad e OneDrive si trovano entrambi nell'elenco delle app non consentite. verrà creata una sottocartella per \OneDrive e un'altra sottocartella per \Notepad.

Scegliere Sostituisci i file con un file con estensione txt contenente il testo seguente e inserire il testo da inserire nel file segnaposto. Ad esempio, per un file denominato auto quar 1.docx, è possibile immettere:

%%FileName%% contiene informazioni sensibili protette dall'organizzazione con i criteri di prevenzione della perdita dei dati %%PolicyName%%. È stato spostato nella cartella di quarantena: %%QuarantinePath%%

lascerà un file di testo contenente questo messaggio:

auto quar 1.docx contiene informazioni sensibili protette dall'organizzazione con i criteri di prevenzione della perdita dei dati. È stato spostato nella cartella di quarantena C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx.

Scegliere Salva.

Configurare un criterio per bloccare la sincronizzazione dei file in OneDrive con l'etichetta di riservatezza "Altamente riservato"

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale >di Microsoft PurviewCriteri di prevenzione> della perdita dei dati.

Selezionare Crea criterio.

Per questo scenario, scegliere Personalizzato, quindi Criteri personalizzati. Scegliere Avanti.

Compilare i campi Nome e Descrizione e scegliere Avanti.

Selezionare Directory completa in unità di Amministrazione.

Impostare il campo Stato in posizione di disattivato per tutte le posizioni tranne Dispositivi. Se si dispone di un account utente finale specifico che si desidera verificare, selezionarlo nell'ambito. Scegliere Avanti.

Accettare la selezione Crea o personalizza regole di prevenzione della perdita dei dati avanzate e scegliere Avanti.

Creare una regola con questi valori:

- Nome>Scenario 4 Autoquarantine.

- In Condizioni scegliere Aggiungi condizione e quindi Contenuto contiene.

- Immettere un nome di gruppo, ad esempio Etichette di riservatezza altamente riservate e quindi scegliere Aggiungi.

- Selezionare Etichette di riservatezza , quindi Altamente riservato e scegliere Aggiungi.

- In Azioni scegliere Aggiungi un'azione.

- Selezionare Controlla o limita le attività nei dispositivi>Attività file per le app nei gruppi di app con restrizioni.

- Scegliere Aggiungi gruppo di app con restrizioni e quindi scegliere il gruppo App di sincronizzazione cloud creato in precedenza.

- Scegliere Applica una restrizione a tutti i blocchi di attività>. Per gli scopi di questo scenario, eliminare tutte le altre attività.

- In Notifiche utente impostare Notifiche utente su Attivato e in Dispositivi endpoint scegliere Mostra agli utenti una notifica di suggerimento per i criteri quando un'attività non è già abilitata.

Scegliere Salva e Avanti.

Scegliere Attivalo subito. Scegliere Avanti.

Rivedere le impostazioni e scegliere Invia.

Nota

Attendere almeno un'ora affinché il nuovo criterio venga replicato e applicato al computer con Windows 10 di destinazione.

I nuovi criteri DLP vengono visualizzati nell'elenco dei criteri.

Testare Autoquarantine nel dispositivo Windows 10/11

Accedere al computer Windows 10/11 con l'account utente specificato in Configurare un criterio per bloccare la sincronizzazione dei file in OneDrive con l'etichetta di riservatezza Altamente riservato, passaggio 5.

Creare una cartella il cui contenuto non verrà sincronizzato con OneDrive. Ad esempio:

cartella di origine C:\auto-quarantine

Aprire Microsoft Word e creare un file nella cartella di origine autoquarantine. Applicare l'etichetta di riservatezza Estremamente riservato. Vedere Applicare etichette di riservatezza ai file e alla posta elettronica in Office.

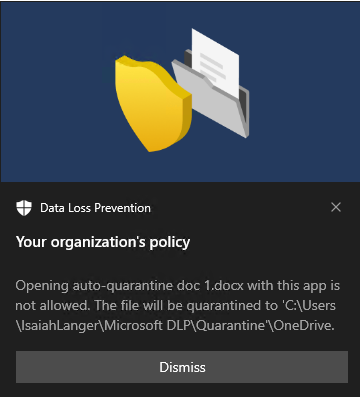

Copiare il file creato nella cartella di sincronizzazione di OneDrive. Verrà visualizzato un avviso popup di notifica utente che informa che l'azione non è consentita e che il file verrà messo in quarantena. Ad esempio, per il nome utente Isaiah Langer e un documento denominato autoquarantine doc 1.docx verrà visualizzato questo messaggio:

Il messaggio dice:

L'apertura della documentazione di quarantena automatica 1.docx con questa app non è consentita. Il file verrà messo in quarantena in C:\Users\IsaiahLanger\Microsoft DLP\OneDrive

Scegliere Ignora.

Aprire il file segnaposto di testo. È denominato auto-quarantine doc 1.docx_date_time.txt.

Aprire la cartella di quarantena e confermare che il file originale è contenuto al suo interno.

Controllare i dati degli endpoint monitorati in Esplora attività. Impostare il filtro della posizione per i dispositivi e aggiungere i criteri, quindi filtrare in base al nome del criterio per visualizzare l'effetto di questo criterio. Per informazioni sull'uso di Esplora attività, vedere Introduzione a Esplora attività.

Controllare l'evento in Esplora attività.

Scenario 5: Limitare la condivisione non intenzionale ad app e servizi cloud non consentiti

Questo scenario è destinato a un amministratore senza restrizioni che crea un criterio di directory completa.

Con Endpoint DLP e un Web browser supportato, è possibile limitare la condivisione involontaria di elementi sensibili ad app e servizi cloud non consentiti. Microsoft Edge riconosce quando un elemento è limitato da un criterio di prevenzione della perdita dei dati degli endpoint e applica restrizioni di accesso.

Nota

Sono supportati i Web browser seguenti:

- Microsoft Edge

- Chrome (con l'estensione Microsoft Purview per Chrome installata)

- Firefox (con l'estensione Microsoft Purview per Firefox installata)

Quando si seleziona Dispositivi come posizione in un criterio DLP configurato correttamente e si usa un Web browser supportato, ai browser non consentiti definiti in queste impostazioni verrà impedito di accedere agli elementi sensibili che corrispondono ai controlli dei criteri DLP. Gli utenti vengono invece reindirizzati all'uso di Microsoft Edge, che, con la comprensione delle restrizioni imposte dalla prevenzione della perdita dei dati, può bloccare o limitare le attività quando vengono soddisfatte le condizioni nei criteri DLP.

Per usare questa restrizione, è necessario configurare tre parti importanti:

Specificare le posizioni, ovvero servizi, domini o indirizzi IP, con cui si vuole impedire la condivisione di elementi sensibili.

Aggiungere i browser ai quali non è consentito accedere a determinati elementi sensibili in caso di corrispondenza con un criterio DLP.

Configurare criteri DLP per definire i tipi di elementi sensibili per cui limitare il caricamento in queste posizioni, attivando Carica nei servizi cloud e Accedi dai browser non consentiti.

È possibile continuare ad aggiungere nuovi servizi, app e criteri per estendere e aumentare le restrizioni in modo da soddisfare le esigenze dell'azienda e proteggere i dati sensibili.

Questa configurazione consente di garantire che i dati rimangano al sicuro, evitando al contempo restrizioni non necessarie che impediscono o impediscono agli utenti di accedere e condividere elementi senza distinzione.

È anche possibile controllare, bloccare con override o bloccare questi elementi sensibili di caricamento utente in app e servizi cloud tramite domini di servizio sensibili.

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale >di Microsoft PurviewImpostazioni diprevenzione> della perdita dei dati (icona a ingranaggio nell'angolo in alto a sinistra) > Impostazioni >DLP degli endpointdi prevenzione> della perdita deidati Browser e restrizioni di dominio per i gruppi> didominio del servizio sensibili.

Selezionare Crea gruppo di dominio del servizio sensibile.

Assegnare un nome al gruppo.

Immettere il dominio del servizio sensibile per il gruppo. È possibile aggiungere più siti web a un gruppo e utilizzare i caratteri jolly per coprire i sottodomini. Ad esempio,

www.contoso.comsolo per il sito Web di primo livello o: *.contoso.com per corp.contoso.com, hr.contoso.com, fin.contoso.com.Selezionare il tipo di corrispondenza desiderato. È possibile selezionare tra URL, indirizzo IP, intervallo di indirizzi IP.

Seleziona Salva.

Nel riquadro di spostamento a sinistra selezionare Criteri di prevenzione> della perdita dei dati.

Creare e definire l'ambito di un criterio applicato solo alla posizione Dispositivi . Per altre informazioni su come creare un criterio, vedere Creare e distribuire criteri di prevenzione della perdita dei dati. Assicurarsi di definire l'ambito delle unità di Amministrazione alla directory completa.

Nella pagina Definisci impostazioni criteri selezionare Crea o personalizza regole DLP avanzate e scegliere Avanti.

Creare una regola, come indicato di seguito:

- In Condizioni selezionare + Aggiungi condizione e selezionare Contenuto contiene dal menu a discesa.

- Assegnare un nome al gruppo.

- Scegliere Aggiungi e quindi selezionare Tipi di informazioni sensibili.

- Selezionare un tipo di informazioni sensibili nel riquadro a comparsa e quindi scegliere Aggiungi.

- Aggiungere l'azione Controllare o limitare le attività nei dispositivi.

- In Attività del browser e del dominio del servizio scegliere Carica in un dominio del servizio cloud con restrizioni o accesso da un browser non consentito e impostare l'azione su Solo controllo.

- Selezionare + Scegliere restrizioni diverse per i domini di servizio sensibili e quindi scegliere Aggiungi gruppo.

- Nel riquadro a comparsa Scegliere i gruppi di dominio del servizio sensibili selezionare i gruppi di dominio del servizio sensibili desiderati, scegliere Aggiungi e quindi scegliere Salva.

- In Attività file per tutte le app selezionare le attività utente da monitorare o limitare e le azioni da intraprendere per la prevenzione della perdita dei dati in risposta a tali attività.

- Completare la creazione della regola e scegliere Salva e quindi Avanti.

- Nella pagina di conferma scegliere Fine.

- Nella pagina Modalità criteri scegliere Attiva immediatamente. Scegliere Avanti e quindi Invia.

Scenario 6: Monitorare o limitare le attività degli utenti nei domini di servizio sensibili

Questo scenario è destinato a un amministratore senza restrizioni che crea un criterio di directory completa.

Usare questo scenario quando si desidera controllare o bloccare le attività utente seguenti in un sito Web.

- stampare da un sito Web

- copiare dati da un sito Web

- salvare un sito web come file locale

Nota

Sono supportati i Web browser seguenti:

- Microsoft Edge

- Chrome (con l'estensione Microsoft Purview per Chrome installata)

- Firefox (con l'estensione Microsoft Purview per Firefox installata)

Configurare i domini del servizio sensibili

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere alportale >di Microsoft PurviewImpostazioni diprevenzione> della perdita dei dati (icona a ingranaggio nell'angolo in alto a sinistra) > Impostazioni > degli endpoint di prevenzione> della perdita deidati Browser e restrizioni di dominio peri domini del servizio dati > sensibili.

Impostare Domini di servizio su Blocca.

Per controllare se i file sensibili possono essere caricati in domini specifici, selezionare Aggiungi dominio del servizio cloud.

Immettere il dominio che si vuole controllare o bloccare e scegliere il + pulsante . Ripetere per eventuali domini aggiuntivi. Scegliere Salva.

In Gruppi di dominio del servizio sensibili scegliere Crea gruppo di dominio del servizio sensibile.

Assegnare un nome al gruppo, selezionare il tipo di corrispondenza desiderato (è possibile selezionare l'URL, l'indirizzo IP, l'intervallo di indirizzi IP) e immettere l'URL, l'indirizzo IP o l'intervallo di indirizzi IP da controllare o bloccare. Quando si corrisponde a un URL, è possibile aggiungere più siti Web a un gruppo e usare caratteri jolly per coprire i sottodomini. Ad esempio,

www.contoso.comsolo per il sito Web di primo livello o *.contoso.com per corp.contoso.com, hr.contoso.com, fin.contoso.com.Seleziona Salva.

Nel riquadro di spostamento a sinistra selezionare Criteri di prevenzione> della perdita dei dati.

Creare e definire l'ambito di un criterio applicato solo alla posizione Dispositivi . Per altre informazioni su come creare criteri, vedere Creare e distribuire criteri di prevenzione della perdita dei dati. Assicurarsi di definire l'ambito delle unità di Amministrazione alla directory completa.

Creare una regola che usa la condizione in cui l'utente ha eseguito l'accesso a un sito sensibile da Edge e l'azione Controlla o limita le attività quando gli utenti accedono a siti sensibili nel browser Microsoft Edge nei dispositivi Windows.

Nell'azione, in Restrizioni sito sensibili selezionare Aggiungi o rimuovi gruppi di siti sensibili.

Creare e/o selezionare i gruppi di siti sensibili desiderati. Qualsiasi sito Web nel gruppo selezionato verrà reindirizzato a Microsoft Edge quando viene aperto in Chrome o Firefox (purché sia installata l'estensione Microsoft Purview).

Selezionare Aggiungi.

Selezionare le attività utente da monitorare o limitare e le azioni che Microsoft Purview deve intraprendere in risposta a tali attività.

Completare la configurazione della regola e dei criteri e scegliere Invia e quindi Fatto.

Scenario 7: Limitare l'incollamento di contenuti sensibili in un browser

Questo scenario consente agli utenti di limitare l'incollamento di contenuti sensibili in un modulo Web del browser o in un campo nei browser, tra cui Microsoft Edge, Google Chrome (con l'estensione Microsoft Purview) e Mozilla Firefox (con l'estensione Microsoft Purview).

Importante

Se è stata configurata la raccolta di prove per le attività dei file nei dispositivi e la versione client antimalware nel dispositivo è precedente alla 4.18.23110, quando si implementa questo scenario, Limitare l'incollamento di contenuto sensibile in un browser, verranno visualizzati caratteri casuali quando si tenta di visualizzare il file di origine in Dettagli avviso. Per visualizzare il testo effettivo del file di origine, è necessario scaricare il file.

Creare i criteri DLP

È possibile impostare diversi livelli di imposizione quando si tratta di bloccare l'incollamento dei dati in un browser. A tale scopo, creare gruppi di URL diversi. Ad esempio, è possibile creare un criterio che avvisa gli utenti dalla pubblicazione di numeri di previdenza sociale (SSN) negli Stati Uniti in qualsiasi sito Web e che attiva un'azione di controllo per i siti Web nel gruppo A. È possibile creare un altro criterio che blocca completamente l'azione incolla, senza fornire un avviso, per tutti i siti Web nel gruppo B.

Creare un gruppo di URL

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale >di Microsoft PurviewImpostazioni diprevenzione> della perdita dei dati (icona a ingranaggio nell'angolo in alto a sinistra) >Impostazioni dell'endpointdi prevenzione> della perdita dei dati e scorrere verso il basso fino a Restrizioni del browser e del dominio per i dati sensibili. Espandere la sezione .

Scorrere verso il basso fino a Gruppi di dominio del servizio sensibili.

Scegliere Crea gruppo di dominio del servizio sensibile.

- Immettere un nome di gruppo.

- Nel campo Dominio servizio sensibile immettere l'URL per il primo sito Web da monitorare e quindi scegliere Aggiungi sito.

- Continuare ad aggiungere URL per il resto dei siti Web che si desidera monitorare in questo gruppo.

- Al termine dell'aggiunta di tutti gli URL al gruppo, scegliere Salva.

Creare tutti i gruppi di URL separati necessari.

Limitare l'incollamento di contenuto in un browser

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale >di Microsoft PurviewCriteri di prevenzione> della perdita dei dati.

Creare un criterio DLP con ambito Dispositivi. Per informazioni su come creare criteri di prevenzione della perdita dei dati, vedere Creare e distribuire criteri di prevenzione della perdita dei dati.

Nella pagina Definisci impostazioni dei criteri nel flusso di creazione dei criteri DLP selezionare Crea o personalizza regole DLP avanzate e quindi scegliere Avanti.

Nella pagina Personalizza regole DLP avanzate scegliere Crea regola.

Immettere un nome e una descrizione per la regola.

Espandere Condizioni, scegliere Aggiungi condizione e quindi selezionare Tipi di informazioni sensibili.

In Contenuto contiene scorrere verso il basso e selezionare il nuovo tipo di informazioni riservate scelto o creato in precedenza.

Scorrere verso il basso fino alla sezione Azioni e scegliere Aggiungi un'azione.

Scegliere Controlla o limita le attività nei dispositivi

Nella sezione Azioni , in Attività del browser e del dominio del servizio selezionare Incolla nei browser supportati.

Impostare la restrizione su Controlla, Blocca con override o Blocca e quindi scegliere Aggiungi.

Scegliere Salva.

Scegliere Avanti

Scegliere se testare i criteri, attivarli immediatamente o mantenerli disattivati e quindi scegliere Avanti.

Choose Submit.

Importante

Può verificarsi un breve intervallo di tempo tra quando l'utente tenta di incollare testo in una pagina Web e quando il sistema termina la classificazione e risponde. Se si verifica questa latenza di classificazione, è possibile che vengano visualizzate sia le notifiche di valutazione dei criteri che di verifica-completamento in Edge o l'avviso popup di valutazione dei criteri in Chrome e Firefox. Ecco alcuni suggerimenti per ridurre al minimo il numero di notifiche:

- Le notifiche vengono attivate quando i criteri per il sito Web di destinazione sono configurati su Blocca o Blocca con l'override incolla nel browser per l'utente. È possibile configurare l'impostazione dell'azione complessiva su Controlla e quindi elencare i siti Web di destinazione usando le eccezioni come Blocco. In alternativa, è possibile impostare l'azione complessiva su Blocca e quindi elencare i siti Web sicuri usando le eccezioni come Controllo.

- Usare la versione più recente del client Antimalware.

- Usare la versione più recente del browser Edge, in particolare Edge 120.

- Installare questi KB Windows

Scenario 8: Gruppi di autorizzazione

Questo scenario è destinato a un amministratore senza restrizioni che crea un criterio di directory completa.

Per questi scenari è necessario aver già eseguito l'onboarding dei dispositivi che inviano report a Esplora attività. Se non si è ancora eseguito l'onboarding di dispositivi, vedere Introduzione alla prevenzione della perdita di dati degli endpoint.

I gruppi di autorizzazione vengono usati principalmente come elenchi di autorizzazioni. Sono state assegnate azioni di criteri al gruppo diverse dalle azioni dei criteri globali. In questo scenario viene descritto come definire un gruppo di stampanti e quindi configurare un criterio con azioni di blocco per tutte le attività di stampa, ad eccezione delle stampanti del gruppo. Queste procedure sono essenzialmente le stesse per i gruppi di dispositivi di archiviazione rimuovibili e i gruppi di condivisione di rete.

In questo scenario viene definito un gruppo di stampanti usate dal reparto legale per la stampa dei contratti. La stampa di contratti in qualsiasi altra stampante è bloccata.

Creare e usare gruppi di stampanti

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere alportale >di Microsoft PurviewImpostazioni diprevenzione> della perdita dei dati (ingranaggio nell'angolo in alto a sinistra) > Impostazioni > endpoint di prevenzione> della perdita dei datiGruppi di stampanti.

Selezionare Crea gruppo stampante e immettere un nome Gruppo. In questo scenario viene usato

Legal printers.Selezionare Aggiungi stampante e specificare un nome. È possibile definire le stampanti in base a:

- Nome descrittivo della stampante

- ID prodotto USB

- ID fornitore USB

- Intervallo IP

- Stampa su file

- Stampa universale distribuita su una stampante

- Stampante aziendale

- Stampa in locale

Selezionare Chiudi.

Configurare le azioni di stampa dei criteri

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale di Microsoft Purview.

Passare aCriteri di prevenzione >della perdita dei dati.

Selezionare Crea criterio e selezionare Personalizzato da Categorie e quindi Modello di criteri personalizzati da Normative.

Assegnare un nome e una descrizione ai nuovi criteri.

Accettare la directory completa predefinita in unità di Amministrazione.

Definire l'ambito del percorso solo per il percorso Dispositivi .

Creare una regola con i valori seguenti:

- Aggiungere una condizione: il contenuto contiene = classificatori sottoponibili a training, affari legali

- Azioni = Controllare o limitare le attività nei dispositivi

- Selezionare quindi Attività file in tutte le app

- Selezionare Applica restrizioni a un'attività specifica

- Seleziona blocco di stampa =

Selezionare Scegli restrizioni di stampa diverse

In Restrizioni gruppo stampante selezionare Aggiungi gruppo e selezionare Stampanti legali.

Impostare Action = Allow.

Consiglio

L'azione Consenti registra e controlla l'evento nel log di controllo, ma non genera un avviso o una notifica.

Selezionare Salva e quindi Avanti.

Accettare il valore predefinito Esegui i criteri in modalità di simulazione e scegliere Mostra suggerimenti per i criteri in modalità simulato. Scegliere Avanti.

Rivedere le impostazioni e scegliere Invia.

I nuovi criteri DLP vengono visualizzati nell'elenco dei criteri.

Scenario 9: Eccezioni di rete

Questo scenario è destinato a un amministratore senza restrizioni che crea un criterio di directory completa.

Per questi scenari è necessario che siano già stati caricati i dispositivi e che sia già stato eseguito il reporting in Esplora attività. Se non si è ancora eseguito l'onboarding di dispositivi, vedere Introduzione alla prevenzione della perdita di dati degli endpoint.

In questo scenario viene definito un elenco di VPN usate da ruoli di lavoro ibridi per l'accesso alle risorse dell'organizzazione.

Creare e usare un'eccezione di rete

Le eccezioni di rete consentono di configurare le azioni Consenti, Controlla solo, Blocca con override e Blocca per le attività dei file in base alla rete da cui gli utenti accedono al file. È possibile selezionare dall'elenco delle impostazioni VPN definite e usare l'opzione Rete aziendale . Le azioni possono essere applicate singolarmente o collettivamente a queste attività utente:

- Copia negli Appunti

- Copiare in un dispositivo rimovibile USB

- Copia in una condivisione di rete

- Stampa

- Copia o sposta usando un'app Bluetooth non consentita

- Copiare o spostare con RDP

Ottenere l'indirizzo server o l'indirizzo di rete

In un dispositivo Windows monitorato dalla prevenzione della perdita dei dati aprire una finestra di Windows PowerShell come amministratore.

Eseguire questo cmdlet:

Get-VpnConnectionL'esecuzione di questo cmdlet restituisce più campi e valori.

Trovare il campo ServerAddress e registrare tale valore. Questa operazione viene usata quando si crea una voce VPN nell'elenco VPN.

Trovare il campo Nome e registrare tale valore. Il campo Nome viene mappato al campo Indirizzo di rete quando si crea una voce VPN nell'elenco VPN.

Determinare se il dispositivo è connesso tramite una rete aziendale

In un dispositivo Windows monitorato dalla prevenzione della perdita dei dati aprire una finestra di Windows PowerShell come amministratore.

Eseguire questo cmdlet:

Get-NetConnectionProfileSe il campo NetworkCategory è DomainAuthenticated, il dispositivo è connesso a una rete aziendale. In caso contrario, la connessione del dispositivo non avviene tramite una rete aziendale.

Aggiungere una VPN

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale di Microsoft Purview.

Aprire Impostazioni Impostazioni> impostazioniendpointdi prevenzione >della perdita dei datiImpostazioni> VPN.

Selezionare Aggiungi o modifica indirizzi VPN.

Specificare l'indirizzo server o l'indirizzo di rete dall'esecuzione di Get-VpnConnection.

Seleziona Salva.

Chiudere l'elemento.

Configurare le azioni dei criteri

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale di Microsoft Purview.

Aprire Criteri di prevenzione> della perdita dei dati.

Selezionare Crea criterio e selezionare Personalizzato da Categorie e quindi Modello di criteri personalizzati da Normative.

Assegnare un nome ai nuovi criteri e specificare una descrizione.

Selezionare Directory completa in unità di Amministrazione.

Definire l'ambito della posizione solo su Dispositivi .

Creare una regola in cui:

- Il contenuto contiene = Classificatori sottoponibili a training, Affari legali

- Azioni = Controllare o limitare le attività nei dispositivi

- Selezionare quindi Attività file in tutte le app

- Selezionare Applica restrizioni a un'attività specifica

- Selezionare le azioni per cui si vogliono configurare le eccezioni di rete .

Selezionare Copia negli Appunti e l'azione Controlla solo

Selezionare Scegliere restrizioni diverse per la copia negli Appunti.

Selezionare VPN e impostare l'azione su Blocca con override.

Importante

Quando si vuole controllare le attività di un utente quando è connesso tramite una VPN , è necessario selezionare la VPN e impostare la VPN come priorità principale nella configurazione delle eccezioni di rete . In caso contrario, se l'opzione Rete aziendale è selezionata, verrà applicata l'azione definita per la voce di rete aziendale .

Attenzione

L'opzione Applica a tutte le attività copia le eccezioni di rete definite qui e le applica a tutte le altre attività specifiche configurate, ad esempio Stampa e Copia in una condivisione di rete. In questo modo le eccezioni di rete verranno sovrascritte per le altre attività L'ultima configurazione salvata vince.

Salva.

Accettare il valore predefinito Esegui i criteri in modalità di simulazione e scegliere Mostra suggerimenti per i criteri in modalità di simulazione. Scegliere Avanti.

Esaminare le impostazioni e scegliere Invia e quindi Fatto.

I nuovi criteri DLP vengono visualizzati nell'elenco dei criteri.

Vedere anche

- Informazioni sulla prevenzione della perdita di dati degli endpoint

- Introduzione alla prevenzione della perdita di dati degli endpoint

- Informazioni sulla prevenzione della perdita di dati

- Introduzione a Esplora attività

- Microsoft Defender ATP

- Panoramica dell'onboarding dei dispositivi Windows 10 e Windows 11 in Microsoft Purview

- Abbonamento a Microsoft 365

- Microsoft Entra aggiunto

- Scaricare il nuovo Microsoft Edge basato su Chromium

- Cominciare con il criterio di prevenzione della perdita dei dati predefinito

- Creare e distribuire criteri di prevenzione della perdita dei dati