Informazioni sulla prevenzione della perdita di dati degli endpoint

È possibile usare Prevenzione della perdita dei dati Microsoft Purview (DLP) per monitorare le azioni eseguite sugli elementi che sono stati determinati come sensibili e per impedire la condivisione involontaria di tali elementi.

La prevenzione della perdita dei dati degli endpoint estende le funzionalità di monitoraggio e protezione delle attività della prevenzione della perdita dei dati agli elementi sensibili archiviati fisicamente nei dispositivi Windows 10/11, macOS (le tre versioni principali rilasciate più recenti) e in alcune versioni di server di Windows. Dopo l'onboarding dei dispositivi nelle soluzioni Microsoft Purview, le informazioni sulle operazioni eseguite dagli utenti con gli elementi sensibili vengono rese visibili in Esplora attività. È quindi possibile applicare azioni di protezione su tali elementi tramite criteri DLP.

Consiglio

Se si sta cercando il controllo del dispositivo per l'archiviazione rimovibile, vedere Controllo degli accessi alle risorse di archiviazione rimovibili di Microsoft Defender per endpoint.

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Supporto di Endpoint DLP Windows 10/11 e macOS

Endpoint DLP consente di eseguire l'onboarding dei dispositivi che eseguono le versioni seguenti di Windows Server:

Windows Server 2019 (14 novembre 2023 — KB5032196 (build del sistema operativo 17763.5122) - supporto tecnico Microsoft)

Windows Server 2022 (aggiornamento della sicurezza del 14 novembre 2023 (KB5032198) - supporto tecnico Microsoft)

Nota

L'installazione dei KB Windows Server supportati disabilita la funzionalità classificazione nel server. Ciò significa che la prevenzione della perdita dei dati dell'endpoint non classifica i file nel server. Tuttavia, la prevenzione della perdita dei dati degli endpoint proteggerà comunque i file nel server classificati prima dell'installazione di tali KB nel server. Per garantire questa protezione, installare Microsoft Defender versione 4.18.23100 (ottobre 2023) o versione successiva.

Per impostazione predefinita, la prevenzione della perdita dei dati degli endpoint non è abilitata per i server Windows quando viene inizialmente eseguito l'onboarding. Prima di visualizzare gli eventi di prevenzione della perdita dei dati degli endpoint per i server in Esplora attività, è necessario abilitare la prevenzione della perdita dei dati degli endpoint per i server Windows.

Una volta configurati correttamente, gli stessi criteri di protezione dalla perdita di dati possono essere applicati automaticamente sia ai PC Windows che ai server Windows.

| Impostazione | Impostazione secondaria | Windows 10, 1809 e versioni successive, Windows 11, Windows Server 2019, Windows Server 2022 (21H2 e successive) per endpoint (X64) | macOS (tre versioni rilasciate più recenti) | Note |

|---|---|---|---|---|

| Analisi e protezione avanzate delle classificazioni | Limiti di larghezza di banda allocati | Supportato | Supportato | La classificazione avanzata abilita queste funzionalità per macOS: - Impronta digitale - del documentoTipi di - informazioni sensibili basati sulla corrispondenza dei dati esattiper i classificatori sottoponibili a - trainingInformazioni sulle entità denominate |

| Esclusioni di percorsi di file per Windows | n/d | Supportato | n/d | |

| Esclusioni di percorsi di file per Mac | n/d | n/d | Supportato | macOS include un elenco consigliato di esclusioni attivato per impostazione predefinita |

| Configurare la raccolta di prove per le attività dei file nei dispositivi | Impostare la cache delle prove nel dispositivo | Supportato | Non supportato | |

| Copertura di condivisione di rete ed esclusioni | n/d | Supportato | Non supportato | |

| App con restrizioni e gruppi di app | Gruppi di app con restrizioni | Supportato | Supportato | |

| App con restrizioni e gruppi di app | App con restrizioni | Supportato | Supportato | |

| App con restrizioni e gruppi di app | Impostazioni di quarantena automatica | Supportato | Supportato | |

| App Bluetooth non consentite | n/d | Supportato | Supportato | |

| Limitazioni del browser e del dominio per i dati sensibili | Browser non consentiti | Supportato | Supportato | |

| Limitazioni del browser e del dominio per i dati sensibili | Domini di servizio | Supportato | Supportato | |

| Limitazioni del browser e del dominio per i dati sensibili | Gruppi di dominio del servizio sensibili | Supportato | Supportato | |

| Impostazioni aggiuntive per la prevenzione della perdita dei dati degli endpoint | Motivazione aziendale nei suggerimenti per i criteri | Supportato | Supportato | |

| Controllare sempre le attività sui file per i dispositivi | n/d | Supportato | Supportato | |

| Gruppi di stampanti | n/d | Supportato | Supportato | |

| Gruppi di dispositivi USB rimovibili | n/d | Supportato | Supportato | |

| Gruppi di condivisione di rete | n/d | Supportato | Supportato | |

| Impostazioni VPN | n/d | Supportato | Non supportato |

Altre impostazioni

| Impostazione | Windows 10/11, Windows 10, 1809 e versioni successive, Windows 11 | Windows Server 2019, Windows Server 2022 (21H2 e versioni successive) per endpoint (X64) | macOS (tre versioni rilasciate più recenti) |

|---|---|---|---|

| File di archivio | Supportato | Supportato | Supportato |

| Tipo di file ed estensione file | Supportato | Supportato | Supportato |

| Abilitare la prevenzione della perdita dei dati degli endpoint per i server Windows | Non supportato | Supportato | Non supportato |

Attività endpoint che è possibile monitorare e su cui si può intervenire

La prevenzione della perdita di dati degli endpoint consente di controllare e gestire i seguenti tipi di attività che gli utenti intraprenderanno su elementi sensibili archiviati fisicamente nei dispositivi Windows 10, Windows 11 o macOS.

| Attività | Descrizione | Windows 10 (21H2, 22H2), Windows 11 (21H2, 22H2), Windows Server 2019, Server 2022 (21H2 e versioni successive) per endpoint (X64) | Windows 11 (21H2, 22H2) per endpoint (ARM64) | macOS tre versioni rilasciate più recenti | Controllabili/ Limitabile |

|---|---|---|---|---|---|

| Caricare in un dominio del servizio cloud con restrizioni o accedere da browser non consentiti | Rileva quando un utente tenta di caricare un elemento in un dominio di servizio riservato o di accedere a un elemento attraverso un browser. Se usa un browser non consentito, l'attività di caricamento viene bloccata e l'utente viene reindirizzato all'uso di Microsoft Edge. Microsoft Edge consente quindi o blocca il caricamento o l'accesso in base alla configurazione dei criteri DLP. È possibile bloccare, avvisare o controllare quando è possibile caricare o impedire il caricamento di file protetti nei servizi cloud in base all'elenco domini consentiti/non consentiti nelle impostazioni di prevenzione della perdita dei dati. Quando l'azione configurata è impostata su avviso o blocco, ad altri browser (definiti nell'elenco dei browser non consentiti in Impostazioni di prevenzione della perdita dei dati) viene impedito l'accesso al file. | Supportato | Supportato | Supportato | Controllabile e limitare |

| Incolla nei browser supportati | Rileva quando un utente tenta di incollare il contenuto in un dominio del servizio con restrizioni. La valutazione viene eseguita sul contenuto incollato. Questa valutazione è indipendente dal modo in cui viene classificato l'elemento di origine da cui proviene il contenuto. | Supportato | Supportato | Non supportato | Controllabile e limitare |

| Copia negli Appunti | Quando un utente tenta di copiare contenuto da un file protetto, è possibile bloccare, bloccare con override o controllare la copia di file protetti in un dispositivo endpoint. Se la regola è configurata in Blocca o Blocca con la copia di sostituzione , viene bloccata quando il contenuto di origine è sensibile tranne quando la destinazione si trova all'interno della stessa app di Microsoft 365 Office. Questa attività si applica anche agli Appunti reindirizzati quando si usa Desktop virtuale Azure con Windows 365. | Supportato | Supportato | Supportato | Controllabile e limitare |

| Copia nel dispositivo rimovibile USB | Quando viene rilevata questa attività, è possibile bloccare, avvisare o controllare la copia o lo spostamento di file protetti da un dispositivo endpoint a supporti rimovibili USB. | Supportato | Supportato | Supportato | Controllabile e limitare |

| Copia in una condivisione di rete | Quando viene rilevata questa attività, è possibile bloccare, avvisare o controllare la copia o lo spostamento di file protetti da un dispositivo endpoint a qualsiasi condivisione di rete, inclusi i dispositivi USB reindirizzati visualizzati come condivisioni di rete in un Desktop virtuale Azure con Windows 365. | Supportato | Supportato | Supportato | Controllabile e limitare |

| Stampa | Quando viene rilevata questa attività, è possibile bloccare, avvisare o controllare la stampa di file protetti da un dispositivo endpoint. Questa attività si applica anche alle stampanti reindirizzate quando si usa Desktop virtuale Azure insieme a Windows 365. | Supportato | Supportato | Supportato | Controllabile e limitare |

| Copia o sposta usando un'app Bluetooth non consentita | Rileva quando un utente tenta di copiare un elemento in un'app Bluetooth non consentita (come definito nell'elenco delle app Bluetooth non consentite nelle impostazioni di prevenzione della perdita dei dati Impostazioni>endpoint). | Supportato | Supportato | Supportato | Controllabile e limitare |

| Copiare o spostare con RDP | Rileva quando un utente tenta di copiare un elemento in una sessione desktop remoto. | Supportato | Supportato | Non supportato | Controllabile e limitare |

| Creare un elemento | Rileva la creazione di un elemento. | Supportato | Supportato | Supportato | Controllabili |

| Rinominare un elemento | Rileva la ridenominazione di un elemento. | Supportato | Supportato | Supportato | Controllabili |

| Accesso da parte di app con restrizioni | Rileva quando un'applicazione presente nell'elenco delle app con restrizioni (come definito nelle app con restrizioni e nei gruppi di app) tenta di accedere ai file protetti in un dispositivo endpoint. | Supportato | Supportato | Supportato |

Comportamento copia negli Appunti

Quando si configura una regola su Blocca o Blocca con override quando un utente tenta l'attività Copia negli Appunti sul contenuto di un file corrispondente ai criteri, gli utenti finali vedono questo comportamento con queste configurazioni:

Word file 123 contiene informazioni riservate che corrispondono alla regola di blocco della copia negli Appunti.

Il file di Excel 123 contiene informazioni riservate che corrispondono alla regola di blocco della copia negli Appunti.

Il file di PowerPoint 123 contiene informazioni riservate che corrispondono alla regola di blocco della copia negli Appunti.

Word file 789 non contiene informazioni riservate.

Il file di Excel 789 non contiene informazioni riservate.

Il file di PowerPoint 789 non contiene informazioni riservate.

Il blocco note (o qualsiasi app o processo non basato su Microsoft Office) XYZ contiene informazioni riservate che corrispondono alla regola di blocco della copia negli Appunti.

Il blocco note (o qualsiasi app o processo non basato su Microsoft Office) ABC non contiene informazioni riservate.

| Origine | Destinazione | Comportamento |

|---|---|---|

| Word file 123/File di Excel 123/PowerPoint 123 | Word file 123/File di Excel 123/PowerPoint 123 | sono consentiti copia e incolla, in altre parole è consentita la copia e l'incolla all'interno del file. |

| Word file 123/File di Excel 123/PowerPoint 123 | Word file 789/File di Excel 789/PowerPoint 789 | la copia e l'incolla sono bloccate, in altre parole la copia e l'incolla tra file sono bloccate. |

| Word file 789/File di Excel 789/PowerPoint 789 | Word file 123/File di Excel 123/PowerPoint 123 | copia e incolla consentiti |

| Word file 123/File di Excel 123/PowerPoint 123 | File del Blocco note ABC | Copia e incolla bloccate |

| File del Blocco note XYZ | qualunque | la copia è bloccata |

| File del Blocco note ABC | qualunque | copia e incolla consentiti |

Procedura consigliata per i criteri di prevenzione della perdita dei dati (DLP) degli endpoint

Si supponga di voler impedire a tutti gli elementi che contengono numeri di carta di credito di lasciare gli endpoint degli utenti del reparto Contabilità. Microsoft consiglia:

- Creare un criterio e assegnarne l'ambito agli endpoint e a tale gruppo di utenti.

- Creare una regola nei criteri che rilevi il tipo di informazioni da proteggere. In questo caso, impostare il contenuto contiene su Tipo di informazioni riservate* e selezionare Carta di credito.

- Impostare le azioni per ogni attività su Blocca.

Per altre informazioni sulla progettazione dei criteri di prevenzione della perdita dei dati, vedere Progettare criteri di prevenzione della perdita dei dati .

Nota

In Microsoft Purview, la valutazione dei criteri di prevenzione della perdita dei dati degli elementi sensibili avviene in modo centralizzato, quindi non vi è alcun intervallo di tempo per la distribuzione dei criteri e degli aggiornamenti dei criteri ai singoli dispositivi. Quando un criterio viene aggiornato nel Centro conformità, la sincronizzazione degli aggiornamenti nel servizio richiede in genere circa un'ora. Dopo la sincronizzazione degli aggiornamenti dei criteri, gli elementi nei dispositivi di destinazione vengono rivalutati automaticamente al successivo accesso o modifica. (Anteprima) Per le modifiche Gruppi autorizzate, il criterio richiederà 24 ore per la sincronizzazione.

File monitorati

File monitorati tramite criteri

Endpoint DLP monitora questi tipi di file tramite criteri in Windows 10, 11 e nelle ultime tre versioni principali di macOS:

| Windows 10, 11 | macOS |

|---|---|

| .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp, .txt, .c, .class, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config | .doc, .docx, docm, dot, dotx, dotm, docb, .xls, .xlsx, xlt, xlm, xlsm, xltx, xltm, xltm, xlsb, xlw, .ppt, .pptx, pos, .pps, pptm, potx, potm, ppam, ppsx, pbix, .pdf, .csv, tsv, .txt, c, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config |

Nota

Questi tipi di file possono essere monitorati tramite le impostazioni dei criteri nei dispositivi Windows 10, 11 e macOS, se OCR è abilitato:

.jpg, .png, .tif, .tiff, .bmp, .jpeg

File controllati indipendentemente dalla corrispondenza dei criteri

Le attività possono essere controllate su questi tipi di file in Windows 10, 11 e nelle ultime tre versioni principali di macOS, anche se non esiste alcuna corrispondenza con i criteri:

| Windows 10, 11 | macOS |

|---|---|

| .doc, .docx, docm, dot, dotx, dotm, docb, .xls, .xlsx, xlt, xlm, xlsm, xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp | .doc, .docx, docm, dot, dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, |

Nota

Questi tipi di file possono essere controllati, indipendentemente da una corrispondenza dei criteri, nei dispositivi Windows 10, 11 e macOS, purché sia abilitato OCR:

.jpg, .png, .tif, .tiff, .bmp, .jpeg

Importante

Per informazioni sui requisiti di Adobe per l'uso delle funzionalità di Prevenzione della perdita dei dati Microsoft Purview (DLP) con file PDF, vedere questo articolo di Adobe: Microsoft Purview Information Protection Support in Acrobat.

Se si desidera monitorare solo i dati dalle corrispondenze dei criteri, è possibile disattivare l'attività File di controllo sempre per i dispositivi nelle impostazioni di prevenzione della perdita dei dati Impostazioni>endpoint.

Se l'impostazione Attività file di controllo sempre per i dispositivi è attiva, le attività in qualsiasi file Word, PowerPoint, Excel, PDF e .csv vengono sempre controllate, anche se il dispositivo non è destinato a criteri.

Per verificare che le attività siano controllate per tutti i tipi di file supportati, creare criteri di prevenzione della perdita dei dati personalizzati.

La prevenzione della perdita dei dati degli endpoint monitora l'attività in base al tipo MIME, quindi le attività vengono acquisite, anche se l'estensione del file viene modificata, per questi tipi di file:

Dopo che l'estensione è stata modificata in qualsiasi altra estensione di file:

- .doc

- .docx

- .xls

- .xlsx

- .ppt

- .pptx

Se l'estensione viene modificata solo in estensioni di file supportate:

- .txt

- .Msg

- .rtf

- .c

- .cpp

- .h

- .Cs

- .Giava

- .tsv

File analizzati per il contenuto

È possibile usare uno o più tipi di file come condizioni nei criteri DLP:

| Tipo file | Formato | Estensioni di file monitorate |

|---|---|---|

| elaborazione Word | Word, PDF | .doc, .docx, docm, dot, dotx, dotm, docb, .pdf |

| Foglio di calcolo | Excel, CSV, TSV | .xls, .xlsx, xlt, xlm, xlsm, xltx, xltm, xlsb, xlw, .csv, tsv |

| Presentazioni | PowerPoint | .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx |

| Archiviare | Zip, ZipX, RAR, 7z, TAR | .zip, .zipx, .rar, .7z, .tar, .gz |

Cosa distingue Endpoint DLP

Ci sono alcuni concetti aggiuntivi che è necessario conoscere prima di approfondire l'utilizzo di Endpoint DLP.

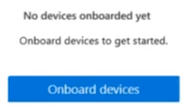

Abilitare la gestione dei dispositivi

La gestione dei dispositivi è la funzionalità che consente la raccolta di dati di telemetria dai dispositivi e la introduce nelle soluzioni Microsoft Purview, come Endpoint DLP e Gestione dei rischi Insider. È necessario eseguire l'onboarding di tutti i dispositivi che si desidera usare come posizioni nei criteri di prevenzione della perdita dei dati.

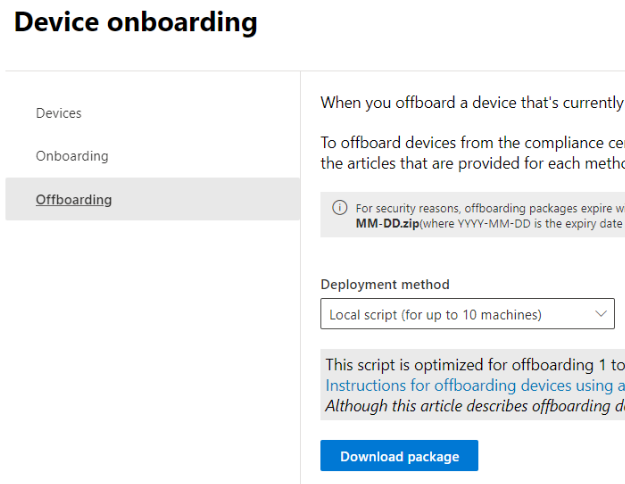

L'onboarding e l'offboarding vengono gestiti tramite script scaricati dal Centro gestione dispositivi. Il Centro gestione dispositivi dispone di script personalizzati per ognuno dei metodi di distribuzione seguenti:

- Script locale (per un massimo di 10 computer)

- Criteri di gruppo

- System Center Configuration Manager (versione 1610 o successiva)

- Gestione dispositivi mobili/Microsoft Intune

- Script di onboarding VDI per dispositivi non persistenti

Seguire le procedure in Introduzione a Microsoft 365 Endpoint DLP per l'onboarding dei dispositivi.

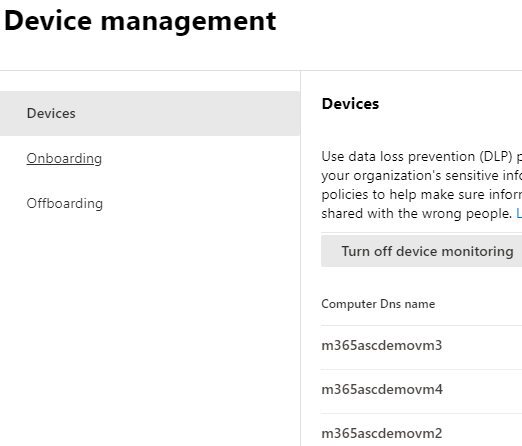

L'onboarding dei dispositivi in Defender li esegue anche nell'onboarding in DLP. Pertanto, se sono stati caricati i dispositivi tramite Microsoft Defender per endpoint, tali dispositivi vengono visualizzati automaticamente nell'elenco dei dispositivi. È necessario attivare solo il monitoraggio del dispositivo per usare la prevenzione della perdita dei dati degli endpoint.

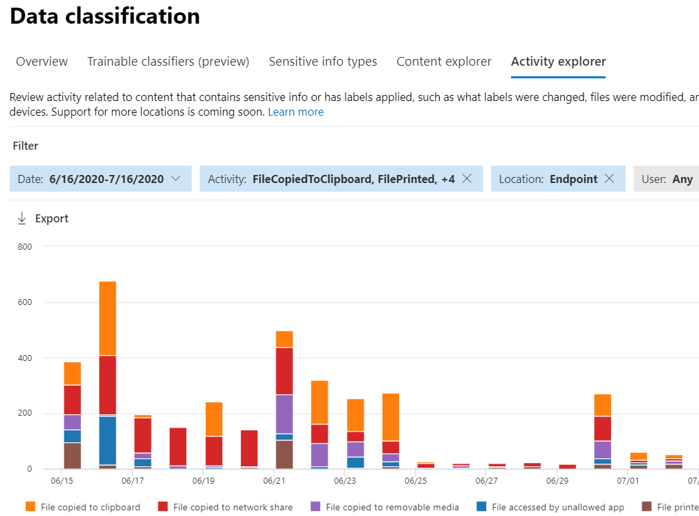

Visualizzazione dei dati di Endpoint DLP

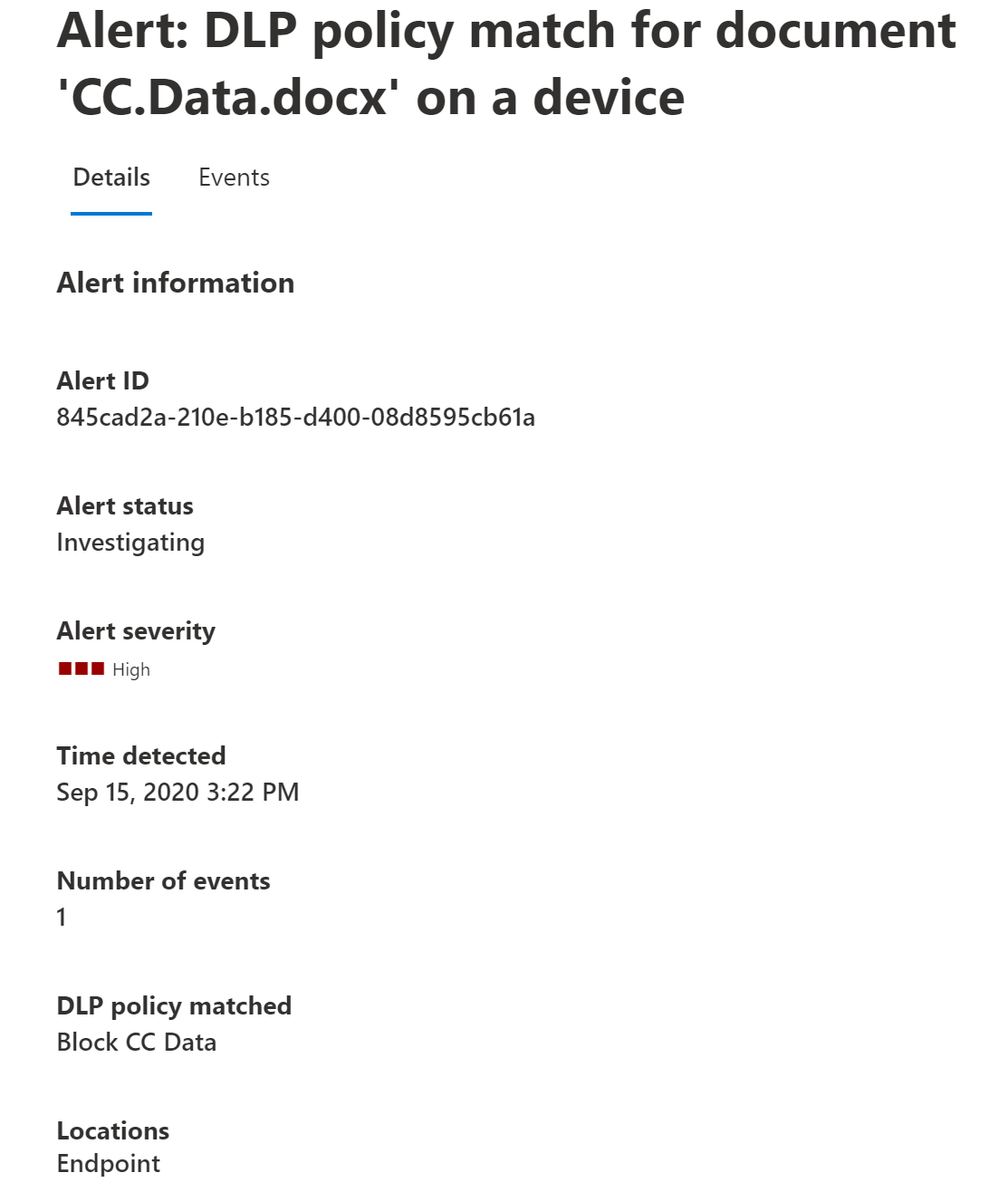

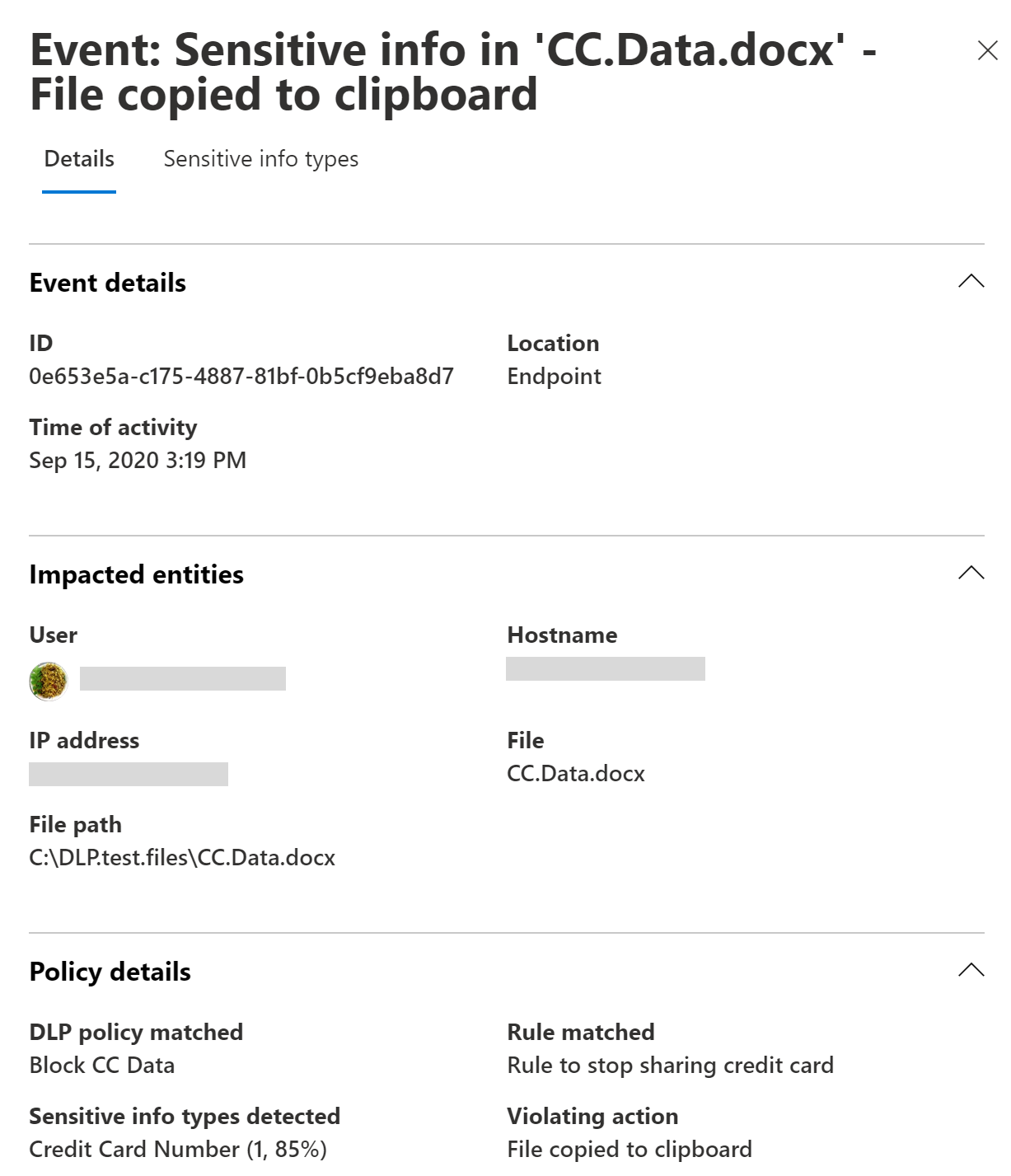

È possibile visualizzare gli avvisi correlati ai criteri DLP applicati ai dispositivi endpoint passando al dashboard di gestione degli avvisi DLP e analizzare gli eventi imprevisti di perdita dei dati con Microsoft Defender XDR.

È anche possibile visualizzare i dettagli dell'evento associato, con metadati avanzati, nello stesso dashboard

Dopo l'onboarding di un dispositivo, le informazioni sulle attività controllate fluiscono in Esplora attività anche prima che vengano configurati e distribuiti criteri di prevenzione della perdita dei dati che usano dispositivi come posizione.

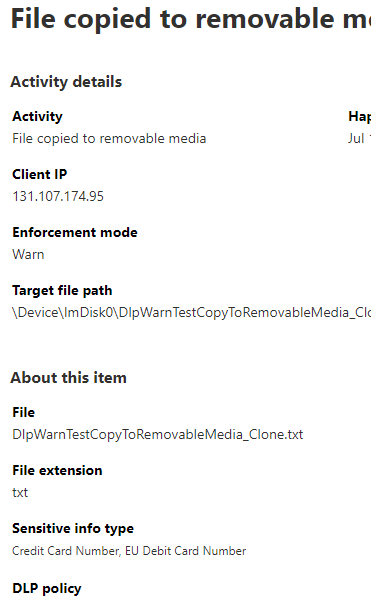

Endpoint DLP raccoglie informazioni complete sulle attività controllate.

Ad esempio, se un file viene copiato in un supporto USB rimovibile, nei dettagli attività vengono visualizzati questi attributi:

- tipo di attività

- IP client

- percorso file di destinazione

- timestamp dell'attività

- nome del file

- utente

- estensione del file

- dimensioni del file

- tipo di informazioni sensibili (se applicabile)

- valore SHA1

- valore SHA256

- nome file precedente

- posizione

- padre

- percorso file

- tipo di percorso di origine

- piattaforma

- nome dispositivo

- tipo di percorso di destinazione

- applicazione che ha eseguito la copia

- ID dispositivo di Microsoft Defender per endpoint (se applicabile)

- produttore del dispositivo multimediale rimovibile

- modello di dispositivo multimediale rimovibile

- numero di serie del dispositivo multimediale rimovibile

Endpoint DLP e dispositivi offline

Quando un dispositivo endpoint Windows è offline, i criteri esistenti continuano a essere applicati ai file esistenti. Inoltre, con la protezione ji-in-time abilitata e in modalità "blocco", quando viene creato un nuovo file in un dispositivo offline, al file viene comunque impedito di essere condiviso fino al completamento della connessione del dispositivo al servizio di classificazione dei dati e al completamento della valutazione. Se nel server viene creato un nuovo criterio o se viene modificato un criterio esistente, tali modifiche vengono aggiornate nel dispositivo dopo la riconnessione a Internet.

Si considerino i casi d'uso seguenti.

- I criteri di cui è stato eseguito il push in un dispositivo continueranno a essere applicati ai file già classificati come sensibili anche dopo che il dispositivo passa alla modalità offline.

- I criteri aggiornati nel portale di conformità mentre un dispositivo è offline non verranno sottoposti a push nel dispositivo. Analogamente, tali criteri non verranno applicati su tale dispositivo, fino a quando il dispositivo non sarà di nuovo online. Tuttavia, i criteri obsoleti esistenti nel dispositivo offline verranno comunque applicati. Protezione ji-in-time

Se le notifiche sono configurate per la visualizzazione, vengono sempre visualizzate quando vengono attivati i criteri di prevenzione della perdita dei dati, indipendentemente dal fatto che il dispositivo sia online o meno.

Nota

Anche se i criteri che sono già stati sottoposti a push in un dispositivo offline vengono applicati, gli eventi di imposizione non vengono visualizzati in Esplora attività finché il dispositivo non torna online.

I criteri DLP si sincronizzano regolarmente con i dispositivi endpoint. Se un dispositivo è offline, i criteri non possono essere sincronizzati. In questo caso, l'elenco Dispositivi indica che il dispositivo non è sincronizzato con i criteri in nel server.

Importante

Questa funzionalità non è supportata nei dispositivi endpoint macOS.

Protezione ji-in-time

La protezione JIR blocca tutte le attività in uscita nei file monitorati seguenti fino al completamento della valutazione dei criteri:

- Elementi che non sono mai stati valutati.

- Elementi su cui la valutazione non è più aggiornata. Si tratta di elementi valutati in precedenza che non sono stati rivalutati dalle versioni cloud aggiornate correnti dei criteri.

Prima di distribuire la protezione ji-in-time, è necessario distribuire antimalware client versione 4.18.23080 o successiva.

Nota

Per i computer con una versione obsoleta del client Antimalware, è consigliabile disabilitare la protezione ji-in-time installando uno dei kb seguenti:

Per abilitare la protezione JIR nel portale di conformità di Microsoft Purview, selezionare Impostazioni nel riquadro di spostamento sinistro, scegliere Protezione ji-in-time e configurare le impostazioni desiderate.

Scegliere le posizioni da monitorare:

- Selezionare Dispositivi.

- Scegliere Modifica.

- Nel riquadro a comparsa selezionare l'ambito degli account e dei gruppi di distribuzione a cui si vuole applicare la protezione ji-in-time. Tenere presente che, durante l'elaborazione della valutazione dei criteri, endpoint DLP bloccherà tutte le attività in uscita per ogni utente il cui account si trova nell'ambito selezionato. La prevenzione della perdita dei dati degli endpoint controlla le attività in uscita per tutti gli account utente che sono stati esclusi in modo specifico (tramite l'impostazione Escludi) o che altrimenti non sono inclusi nell'ambito.

In anteprima la protezione ji-in-time è supportata nei dispositivi macOS che eseguono le tre versioni principali più recenti.

Nota

Tenere presente che, per tutti gli utenti selezionati nell'ambito, la prevenzione della perdita dei dati dell'endpoint bloccherà tutte le attività in uscita in attesa del completamento della valutazione dei criteri; per gli utenti che non si trova nell'ambito o che si trova nell'impostazione Escludi, La prevenzione della perdita dei dati dell'endpoint controlla le attività in uscita.

- Azione di fallback in caso di errore: questa configurazione specifica la modalità di imposizione che la prevenzione della perdita dei dati deve applicare quando la valutazione dei criteri non viene completata. Indipendentemente dal valore selezionato, i dati di telemetria pertinenti verranno visualizzati in Esplora attività.

Consiglio

Suggerimenti per ottimizzare la produttività degli utenti:

- Configurare e distribuire i criteri di prevenzione della perdita dei dati degli endpoint nei dispositivi prima di abilitare la protezione JIT per evitare il blocco inutilmente dell'attività utente durante la valutazione dei criteri.

- Assicurarsi di configurare attentamente le impostazioni per le attività in uscita. La protezione ji-in-time blocca un'attività in uscita solo quando tale attività ha uno o più blocchi o blocchi con criteri di override . Ciò significa che le attività in uscita che non sono bloccate in modo specifico verranno controllate solo, anche per gli utenti inclusi nell'ambito dei criteri applicabili.

- Poiché la protezione Ji-in-time bloccherà l'attività in uscita solo quando tale attività ha uno o più criteri di blocco o blocco con override , il che significa che se l'utente finale, anche nell'ambito, non dispone di criteri DLP o solo di controllo dei criteri DLP, la protezione JIR controlla solo l'attività in uscita.

Per altre informazioni, vedere Introduzione alla protezione ji-in-time.

Passaggi successivi

Dopo avere acquisito familiarità con Endpoint DLP, è possibile proseguire con questi argomenti:

- Panoramica dell'onboarding dei dispositivi Windows 10 o Windows 11 in Microsoft Purview

- Panoramica dell'onboarding dei dispositivi macOS in Microsoft Purview

- Configurare le impostazioni di prevenzione della perdita dei dati degli endpoint

- Uso di Prevenzione della perdita di dati degli endpoint

Vedere anche

- Introduzione alla prevenzione della perdita di dati degli endpoint Microsoft

- Uso della prevenzione della perdita di dati degli endpoint Microsoft

- Informazioni sulla prevenzione della perdita di dati

- Creare e distribuire criteri di prevenzione della perdita dei dati

- Introduzione a Esplora attività

- Microsoft Defender ATP

- Gestione dei rischi Insider