configurazione Microsoft Entra per il contenuto crittografato

Se si proteggono elementi sensibili come messaggi di posta elettronica e documenti usando la crittografia del servizio Azure Rights Management da Microsoft Purview Information Protection, esistono alcune configurazioni Microsoft Entra che possono impedire l'accesso autorizzato a questo contenuto crittografato.

Analogamente, se gli utenti ricevono messaggi di posta elettronica crittografati da un'altra organizzazione o collaborano con altre organizzazioni che crittografano i documenti tramite il servizio Azure Rights Management, gli utenti potrebbero non essere in grado di aprire il messaggio di posta elettronica o il documento a causa della configurazione del Microsoft Entra ID.

Ad esempio:

Un utente non può aprire la posta elettronica crittografata inviata da un'altra organizzazione. In alternativa, un utente segnala che i destinatari di un'altra organizzazione non possono aprire un messaggio di posta elettronica crittografato inviato.

L'organizzazione collabora con un'altra organizzazione a un progetto congiunto e i documenti di progetto sono protetti crittografandoli, concedendole l'accesso tramite gruppi in Microsoft Entra ID. Gli utenti non possono aprire i documenti crittografati dagli utenti dell'altra organizzazione.

Gli utenti possono aprire correttamente un documento crittografato quando si trovano in ufficio, ma non quando provano ad accedere a questo documento in remoto e viene richiesto l'autenticazione a più fattori (MFA).

Per assicurarsi che l'accesso al servizio di crittografia non sia bloccato inavvertitamente, usare le sezioni seguenti per configurare la Microsoft Entra ID dell'organizzazione o inoltrare le informazioni a un amministratore Microsoft Entra in un'altra organizzazione. Senza l'accesso a questo servizio, gli utenti non possono essere autenticati e autorizzati ad aprire contenuto crittografato.

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Impostazioni di accesso tra tenant e contenuto crittografato

Importante

Le impostazioni di accesso tra tenant di un'altra organizzazione possono essere responsabili del fatto che gli utenti non siano in grado di aprire contenuti crittografati dagli utenti o che gli utenti non siano in grado di aprire il contenuto crittografato dall'altra organizzazione.

Il messaggio visualizzato dagli utenti indica quale organizzazione ha bloccato l'accesso. Potrebbe essere necessario indirizzare l'amministratore Microsoft Entra da un'altra organizzazione a questa sezione.

Per impostazione predefinita, non c'è nulla da configurare per il funzionamento dell'autenticazione tra tenant quando gli utenti proteggono il contenuto usando la crittografia dal servizio Azure Rights Management. Tuttavia, l'organizzazione può limitare l'accesso usando Microsoft Entra le impostazioni di accesso tra tenant delle identità esterne. Al contrario, un'altra organizzazione può anche configurare queste impostazioni per limitare l'accesso con gli utenti dell'organizzazione. Queste impostazioni influiscono sull'apertura di eventuali elementi crittografati, tra cui messaggi di posta elettronica crittografati e documenti crittografati.

Ad esempio, un'altra organizzazione potrebbe avere impostazioni configurate che impediscono agli utenti di aprire contenuto crittografato dall'organizzazione. In questo scenario, finché l'amministratore Microsoft Entra non riconfigura le impostazioni tra tenant, un utente esterno che tenta di aprire il contenuto visualizzerà un messaggio che informa che l'accesso è bloccato dall'organizzazione con un riferimento all'amministratore del tenant.

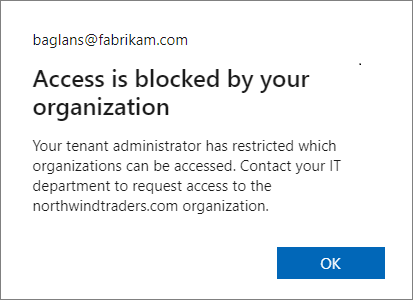

Messaggio di esempio per l'utente connesso dall'organizzazione Fabrikam, Inc, quando il Microsoft Entra ID locale blocca l'accesso:

Gli utenti visualizzeranno un messaggio simile quando è la configurazione Microsoft Entra che blocca l'accesso.

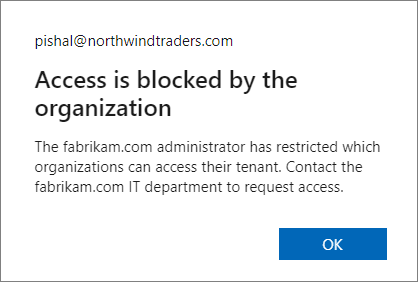

Dal punto di vista dell'utente connesso, se si tratta di un'altra organizzazione Microsoft Entra responsabile del blocco dell'accesso, il messaggio cambia in Access viene bloccato dall'organizzazione e visualizza il nome di dominio dell'altra organizzazione nel corpo del messaggio. Ad esempio:

Ogni volta che le impostazioni di accesso tra tenant limitano l'accesso da parte delle applicazioni, devono essere configurate per consentire l'accesso al servizio rights management, con l'ID app seguente:

00000012-0000-0000-c000-000000000000

Se questo accesso non è consentito, gli utenti non possono essere autenticati e autorizzati ad aprire contenuto crittografato. Questa configurazione può essere impostata come impostazione predefinita e come impostazione aziendale:

Per consentire la condivisione di contenuto crittografato con un'altra organizzazione, creare un'impostazione in ingresso che consenta l'accesso a Microsoft Azure Information Protection (ID: 000000012-0000-0000-c000-00000000000).

Per consentire l'accesso al contenuto crittografato ricevuto dagli utenti da altre organizzazioni, creare un'impostazione in uscita che consenta l'accesso a Microsoft Azure Information Protection (ID: 000000012-0000-0000-c000-000000000000)

Quando queste impostazioni sono configurate per il servizio di crittografia, l'applicazione visualizza Microsoft Rights Management Services.

Per istruzioni su come configurare queste impostazioni di accesso tra tenant, vedere Configurare le impostazioni di accesso tra tenant per la collaborazione B2B.

Se sono stati configurati anche Microsoft Entra criteri di accesso condizionale che richiedono l'autenticazione a più fattori (MFA) per gli utenti, vedere la sezione seguente come configurare l'accesso condizionale per il contenuto crittografato.

Criteri di accesso condizionale e documenti crittografati

Se l'organizzazione ha implementato Microsoft Entra criteri di accesso condizionale che includono Microsoft Rights Management Services e i criteri si estendono agli utenti esterni che devono aprire documenti crittografati dall'organizzazione:

Per gli utenti esterni che hanno un account Microsoft Entra nel proprio tenant, è consigliabile usare le impostazioni di accesso tra tenant per identità esterne per configurare le impostazioni di attendibilità per le attestazioni MFA di una, molte o tutte le organizzazioni Microsoft Entra esterne.

Per gli utenti esterni non coperti dalla voce precedente, ad esempio gli utenti che non hanno un account Microsoft Entra o non sono state configurate impostazioni di accesso tra tenant per le impostazioni di attendibilità, questi utenti esterni devono avere un account guest nel tenant.

Senza una di queste configurazioni, gli utenti esterni non saranno in grado di aprire il contenuto crittografato e visualizzeranno un messaggio di errore. Il testo del messaggio potrebbe informarli che il proprio account deve essere aggiunto come utente esterno nel tenant, con l'istruzione errata per questo scenario per disconnettersi e accedere di nuovo con un altro account utente Microsoft Entra.

Se non è possibile soddisfare questi requisiti di configurazione per gli utenti esterni che devono aprire il contenuto crittografato dall'organizzazione, è necessario rimuovere Microsoft Azure Information Protection dai criteri di accesso condizionale o escludere gli utenti esterni dai criteri.

Per altre informazioni, vedere la domanda più frequente: Azure Information Protection è elencato come app cloud disponibile per l'accesso condizionale: come funziona?

Account guest per consentire agli utenti esterni di aprire documenti crittografati

Potrebbero essere necessari account guest nel tenant Microsoft Entra per consentire agli utenti esterni di aprire documenti crittografati dall'organizzazione. Opzioni per creare gli account guest:

Creare questi account guest manualmente. È possibile specificare qualsiasi indirizzo di posta elettronica già usato da questi utenti. Ad esempio, il loro l'indirizzo Gmail.

Il vantaggio di questa opzione è che è possibile limitare l'accesso e i diritti a utenti specifici, specificandone l'indirizzo di posta elettronica nelle impostazioni di crittografia. Il lato negativo è il carico di lavoro amministrativo per la creazione degli account e il coordinamento con la configurazione delle etichette.

Usare l'integrazione di SharePoint e OneDrive con Microsoft Entra B2B in modo che gli account guest vengano creati automaticamente quando gli utenti condividono i collegamenti.

I vantaggi di questa opzione sono il carico amministrativo minimo, perché gli account vengono creati automaticamente, e la configurazione più semplice delle etichette. Per questo scenario è necessario selezionare l'opzione di crittografia Aggiungi qualsiasi utente autenticato, perché gli indirizzi di posta elettronica non saranno noti in anticipo. Lo svantaggio è che questa impostazione non consente di limitare i diritti di accesso e utilizzo a utenti specifici.

Gli utenti esterni possono anche usare un account Microsoft per aprire i documenti crittografati quando usano Windows e Microsoft 365 Apps (in precedenza App di Office 365) o la versione autonoma di Office 2019. Più di recente supportati per altre piattaforme, gli account Microsoft sono supportati per l'apertura di documenti crittografati in macOS (Microsoft 365 Apps versione 16.42+), Android (versione 16.0.13029+) e iOS (versione 2.42+).

Ad esempio, un utente dell'organizzazione condivide un documento crittografato con un utente esterno e le impostazioni di crittografia specificano un indirizzo di posta elettronica Gmail per l'utente esterno. L'utente esterno può creare un account Microsoft personale che usa il suo indirizzo di posta elettronica Gmail. Quindi, dopo aver effettuato l'accesso con questo account, può aprire il documento e modificarlo, in base alle restrizioni di utilizzo specificate per la sua persona. Per una procedura dettagliata di esempio su questo scenario, vedere Apertura e modifica del documento protetto.

Nota

L'indirizzo di posta elettronica dell'account Microsoft deve corrispondere a quello specificato per limitare l'accesso per le impostazioni di crittografia.

Quando un utente con un account Microsoft apre un documento crittografato in questo modo, viene creato automaticamente un account guest per il tenant, sempre che non esista già un account guest con lo stesso nome. Quando l'account guest esiste, può essere usato per aprire documenti in SharePoint e OneDrive usando Office per il web, oltre ad aprire documenti crittografati dalle app desktop e per dispositivi mobili di Office supportate.

Tuttavia, l'account guest automatico non viene creato immediatamente in questo scenario, a causa della latenza di replica. Se si specificano indirizzi di posta elettronica personali come parte delle impostazioni di crittografia, è consigliabile creare gli account guest corrispondenti in Microsoft Entra ID. In seguito, occorre comunicare a questi utenti che devono usare questo account per aprire un documento crittografato che proviene dall'organizzazione.

Consiglio

Poiché non è possibile essere certi che gli utenti esterni useranno un'app client di Office supportata, la condivisione di collegamenti da SharePoint e OneDrive dopo la creazione di account guest (per utenti specifici) o quando si usa l'integrazione di SharePoint e OneDrive con Microsoft Entra B2B (per qualsiasi utente autenticato) è un metodo più affidabile per supportare la collaborazione sicura con utenti esterni.

Passaggi successivi

Per le configurazioni aggiuntive che potrebbe essere necessario eseguire, vedere Limitare l'accesso a un tenant. Specifico per la configurazione dell'infrastruttura di rete per il servizio Azure Rights Management, vedere Firewall e infrastruttura di rete.

Se si usano etichette di riservatezza per crittografare documenti e messaggi di posta elettronica, si potrebbe essere interessati al supporto per utenti esterni e al contenuto etichettato per comprendere quali impostazioni delle etichette si applicano tra i tenant. Per indicazioni sulla configurazione per le impostazioni di crittografia delle etichette, vedere Limitare l'accesso al contenuto usando le etichette di riservatezza per applicare la crittografia.

Interessati a scoprire come e quando si accede al servizio di crittografia? Vedere Procedura dettagliata sul funzionamento di Azure RMS: primo uso, protezione del contenuto, utilizzo del contenuto.