Proteggere i dati sensibili con Microsoft Purview

Implementare le funzionalità di Microsoft Purview Information Protection (in precedenza Microsoft Information Protection) per individuare, classificare e proteggere le informazioni sensibili ovunque esse siano.

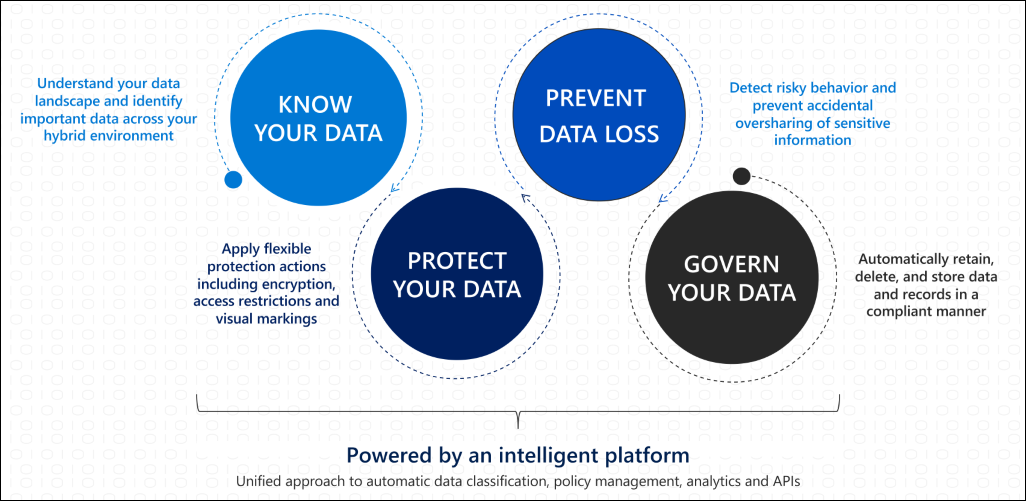

Le funzionalità di protezione delle informazioni offrono gli strumenti per conoscere i dati, proteggere i dati e impedire la perdita di dati.

Usare le sezioni seguenti per altre informazioni sulle funzionalità disponibili e su come iniziare a usare ognuna di esse. Tuttavia, se si sta cercando una distribuzione guidata, vedere Distribuire una soluzione di protezione delle informazioni con Microsoft Purview.

Per informazioni sulla regolamentazione dei dati per la conformità o i requisiti normativi, vedere Gestire i dati con Microsoft Purview.

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Riconoscere i propri dati

Per comprendere l’insieme dei dati e identificare i dati sensibili nell'ambiente ibrido, usare le funzionalità seguenti:

| Funzionalità | Che problemi risolve? | Per iniziare |

|---|---|---|

| Tipi di informazioni sensibili | Identifica i dati sensibili usando espressioni regolari predefinite o personalizzate oppure una funzione. Le evidenze corroborative includono parole chiave, livelli di confidenza e prossimità. | Personalizzare un tipo di informazioni sensibili predefinito |

| Classificatori sottoponibili a training | Identifica i dati sensibili usando esempi di dati a cui si è interessati, anziché identificare gli elementi (criteri di ricerca). È possibile usare classificatori predefiniti o eseguire il training di un classificatore con contenuti propri. | Introduzione ai classificatori sottoponibili a training |

| Classificazione dei dati | Identificazione grafica degli elementi dell'organizzazione che dispongono di un'etichetta di riservatezza, un'etichetta di conservazione oppure che sono stati classificati. È inoltre possibile usare queste informazioni per ottenere dati analitici sulle azioni intraprese dagli utenti su tali elementi. | Introduzione a Esplora contenuto |

Proteggere i propri dati

Applicare azioni di protezione flessibili che includono crittografia, restrizioni di accesso e contrassegni visivi, usare le funzionalità seguenti:

| Funzionalità | Che problemi risolve? | Per iniziare |

|---|---|---|

| Etichette di riservatezza | Una singola soluzione di etichettatura tra app, servizi e dispositivi per proteggere i dati mentre si spostano all'interno e all'esterno dell'organizzazione. Scenari di esempio: - Gestire le etichette di riservatezza per le app Office - Crittografare documenti e messaggi di posta elettronica - Proteggere gli elementi del calendario, le riunioni di Teams e la chat Per un elenco completo degli scenari supportati per le etichette di riservatezza, vedere la documentazione introduttiva. |

Iniziare a usare le etichette di riservatezza |

| client Microsoft Purview Information Protection | Per i computer Windows, estende l'etichettatura a Esplora file e PowerShell | Estendere l'etichettatura di riservatezza in Windows |

| Crittografia a chiave doppia | In tutti i casi, solo l’organizzazione può decrittografare il contenuto protetto o, in base a i requisiti normativi, l’utente deve essere in possesso di chiave di crittografia in base a un confine geografico. | Crittografia a chiave doppia |

| Crittografia dei messaggi | Consente di crittografare i messaggi di posta elettronica e i documenti allegati inviati a qualsiasi utente da qualsiasi dispositivo, in modo che solo i destinatari autorizzati possano leggere le informazioni di posta elettronica. Scenario esemplificativo: Revocare un'e-mail crittografata da Advanced Message Encryption |

Configurare la crittografia dei messaggi |

| Crittografia del servizio con Customer Key | Protegge dalla visualizzazione dei dati da parte di sistemi o personale non autorizzato e integra la crittografia disco BitLocker nei Data Center Microsoft. | Impostazione della chiave cliente |

| Information Rights Management (IRM) | Protegge gli elenchi e le raccolte di SharePoint in modo che, quando un utente estrae un documento, il file scaricato sia protetto e che solo gli utenti autorizzati possano visualizzare e usare il file in base ai criteri specificati. | Configurare Information Rights Management (IRM) nell'interfaccia di amministrazione di SharePoint |

| Connettore Rights Management | Protezione solo per le distribuzioni locali esistenti che usano Exchange o SharePoint Server oppure file server che eseguono Windows Server e un'infrastruttura di classificazione file (FCI) | Procedura per distribuire il connettore RMS |

| Scanner di protezione delle informazioni | Consente di individuare, etichettare e proteggere le informazioni riservate che risiedono negli archivi dati locali. | Configurazione e installazione dello scanner di protezione delle informazioni |

| Microsoft Defender for Cloud Apps | Consente di individuare, etichettare e proteggere le informazioni riservate che si trovano negli archivi dati nel cloud. | Individuare, classificare, etichettare e proteggere i dati regolamentati e sensibili archiviati nel cloud |

| Microsoft Purview Data Map | Identifica i dati sensibili e applica l'etichettatura automatica al contenuto degli asset Data Map di Microsoft Purview. Questi includono file nell'archiviazione, ad esempio Azure Data Lake e File di Azure, e dati schematizzati, ad esempio colonne in Azure SQL DB e Azure Cosmos DB. | Etichettatura in Microsoft Purview Data Map |

| SDK di Microsoft Information Protection | Estende le etichette di riservatezza ad app e servizi di terze parti. Scenario esemplificativo: impostare e ottenere un'etichetta di riservatezza ( C++ ) |

Installazione e configurazione del kit SDK di Microsoft Information Protection (MIP) |

Prevenire la perdita di dati

Per evitare la condivisione accidentale di informazioni riservate, usare le funzionalità seguenti:

Requisiti di licenza

I requisiti di licenza per proteggere i dati sensibili dipendono dagli scenari e dalle funzionalità usate. Invece di impostare i requisiti di licenza per ogni funzionalità elencata in questa pagina, per altre informazioni, vedere le linee guida di Microsoft 365 per la sicurezza & conformità e il download pdf correlato per i requisiti di licenza a livello di funzionalità.