PSPF に対するオーストラリア政府のコンプライアンスに関するMicrosoft Purview Information Protection ガイド

このMicrosoft Purview Information Protection ガイドは、オーストラリア政府やその他の関心のある組織が使用するために Microsoft によって作成されています。 その目的は、オーストラリア政府のお客様が情報分類と保護の要件を満たしながら、データセキュリティ体制を改善するのを支援することです。 このガイドのアドバイスは、 保護されたセキュリティ ポリシー フレームワーク (PSPF) と 情報セキュリティ マニュアル (ISM) に示されている要件と密接に一致します。

このガイドは、オーストラリア政府最高データ責任者 (CDO)、最高技術責任者 (CTO)、最高セキュリティ責任者 (CSO)、最高情報セキュリティ責任者 (CISO)、リスクまたはコンプライアンス責任者、情報プライバシーまたはその他の情報管理ロールを対象としています。

推奨されるプログラム アプローチは 、組織がプログラムを確立し、情報保護の成熟度を迅速に向上させるのに役立ちます。

このガイドは、定型的な Government organization用に記述されており、この効果に適用できる例が記載されています。 ただし、すべての政府機関organizationは、独自の要件に合わせてガイダンスを調整する必要があります。 たとえば、organizationに適用できる特定の立法上の微妙な違いがあります。 この例は、このようなニュアンスにも役立ちます。

「機能マッピングに対するオーストラリア政府の要件」というタイトルのガイドのセクションには、PSPF Policy 8 と Policy 9 の要件の完全な一覧と、各要件を満たすように Microsoft Purview 機能を構成する方法の説明と、対応するガイド セクションへのリンクが含まれています。 関連情報セキュリティ マニュアル (ISM) とオーストラリア政府の記録メタデータ Standard (AGRkMS) の要件についても説明します。

アーキテクチャの概要

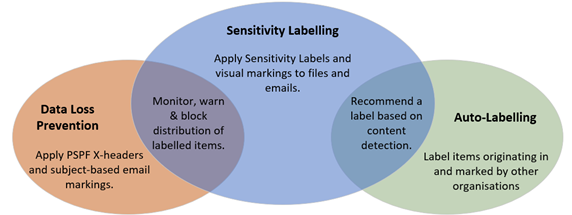

このガイドでは、政府の情報保護と分類の要件を満たすために、次の 3 つの主要な機能を使用します。

- 秘密度ラベル付け

- データ損失防止 (DLP)

- 秘密度自動ラベル付け

次の図は、これら 3 つの Microsoft 365 機能間の相互作用の概念的な概要と、使用例を示しています。

秘密度ラベル付け

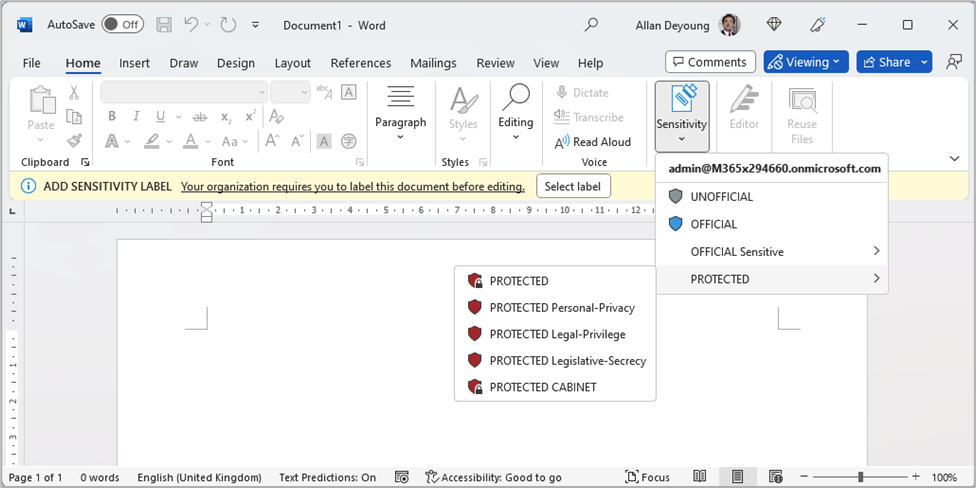

Microsoft Purview Information Protectionには、秘密度ラベル付けと呼ばれる機能が含まれています。 秘密度ラベル付けでは、ユーザーがファイルやメールなどのアイテムにラベルを適用できます。 これらのラベルは、囲まれた情報を保護するために、データ セキュリティ コントロールと一緒に配置できます。 秘密度ラベル付けは、SharePoint サイトや Teams、会議などの他のサービスにも拡張できます。

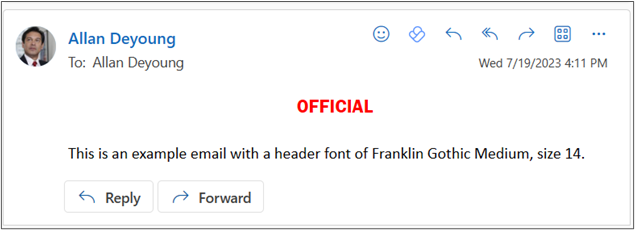

秘密度ラベルは、保護セキュリティ ポリシー フレームワーク (PSPF) ポリシー 8 で定義されているものなど、組織の分類要件に合わせて、ラベルを分類として扱うことができます。 ユーザー インターフェイスやその他のマーキング オプションを使用して視覚的なマーキングを提供します。 以下に例を示します。

秘密度ラベルを使用して適用できるデータ セキュリティ コントロールには、次のものが含まれます。

- 未承認のユーザーによるアクセスを防ぎ、 アイテムを暗号化する機能。

- 機密情報の検出時に ユーザーにラベルの推奨事項 を提供する機能。

- ラベル付き場所 への外部ユーザー アクセス の制御。

- 特定のラベルが適用されている 会議の Teams 会議セキュリティ設定 の制御。

これらの機能は、機密情報またはセキュリティの機密情報のマーキングと保護に関するオーストラリア政府の要件と一致します。

クライアント エクスペリエンスのラベル付け

Microsoft Office クライアント サポートで説明されているように、ユーザーは通常、Microsoft 365 Apps Office クライアント、Web ベースのクライアント、またはモバイル デバイスと同等の方法でラベル付けされたアイテムを操作します。 これらのクライアントを使用すると、ユーザーはアイテムにラベルを適用できます。

ユーザーがアイテムにラベルを適用することを忘れた場合、クライアントは、アイテムを保存する前にラベルを適用するか、電子メールを送信する前に ラベルを適用するように求めます 。

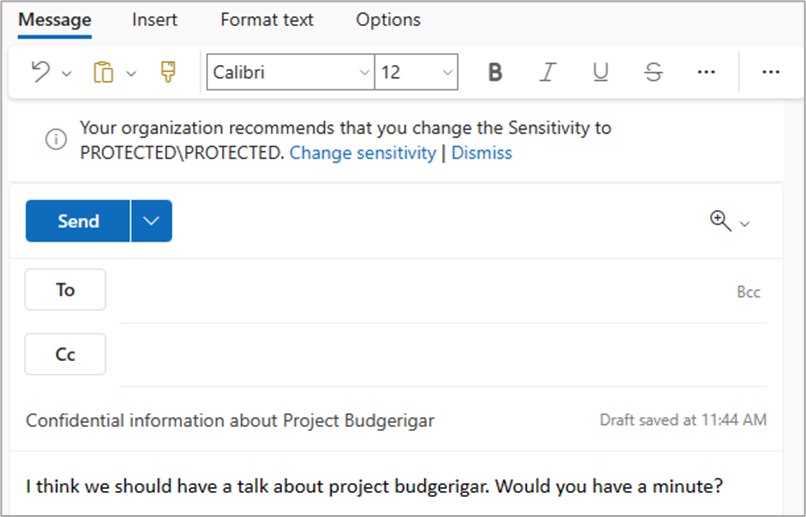

ユーザーがアイテムを操作しているときに、ラベルがまだ適用されておらず、分類に合った情報が検出された場合は、 ラベルの推奨事項 をユーザーに提供できます。 適用された秘密度ラベルよりも高い分類と一致する機密性の高いコンテンツが検出された場合は、アイテムの機密性を高めるという推奨事項をユーザーに提供できます。

このような推奨事項は、ラベルの精度を確保するのに役立ちます。 ラベルの精度は、情報のフローを管理する多くのコントロールが項目の機密性に基づいているので重要です。

Copilot への適用性

Microsoft 365 Copilotは、Microsoft 365 の侵害と未承認のアクセスに対する複数の形式の保護を継承します。 Microsoft 365 内のアクセス許可モデルは、ユーザーとグループ間で意図的に情報が漏洩しないようにするのに役立ちます。

重要

Microsoft Purview 構成は、Microsoft 365 用 Copilot の前提条件ではありません。 ただし、Microsoft Purview 構成を展開すると、Copilot を含むorganizationの環境全体での全体的な情報セキュリティ体制が強化されます。

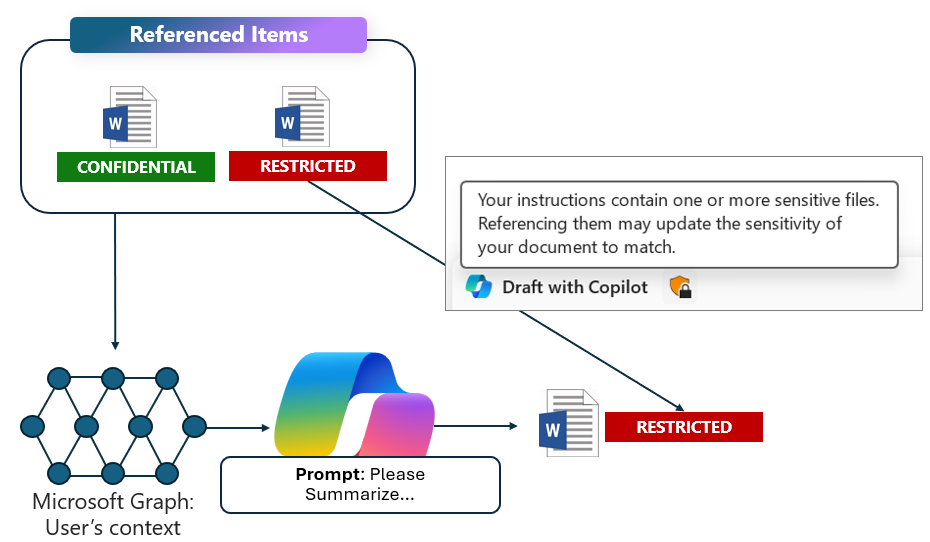

Microsoft Purview が提供する情報リスク軽減策は、Microsoft 365 用 Copilot に補完的です。 この最も簡単な例は、ラベルの継承です。 たとえば、ソースアイテムに基づいてアイテムを生成するために Copilot を使用してドキュメントWordソースの概要を生成する場合、ソースアイテムに適用されたすべての秘密度ラベルが生成されたアイテムによって継承されます。 これにより、情報の変更フォームに応じて、情報に適用される保護が確実に維持されます。

Microsoft 365 対応 Copilot の結果として発生する可能性がある潜在的なセキュリティ上の懸念を評価する場合、リスクは次の 3 つのカテゴリに分類できます。

- AI ツールからのデータ リーク: Copilot によって生成されたコンテンツには機密情報が含まれている可能性があります。

- データの過剰共有: ユーザーは、機密情報を含む Copilot で生成されたアイテムを配布できます。

- AI ツールへのデータ リーク: ユーザーが誤って機密データを Copilot に漏洩する可能性があります。

このガイドで説明されている次の機能は、Copilot からのデータ リークとデータの過剰共有リスクを軽減するのに役立ちます。

- 情報の識別 は、生成されたコンテンツまたは共有されるコンテンツに機密情報またはセキュリティの機密情報が含まれているかどうかを識別します。 コントロールは、自動的に適用される情報を保護します。

- クライアント ベースの自動ラベル付け は、生成されたアイテムに機密情報が含まれているタイミングを識別し、ラベルの推奨事項をユーザーに提供します。 ラベルは、ラベルベースのコントロールの対象となります。

- ラベル グループとサイトの構成 では、共有や外部ユーザー アクセスに関する制限を含むセキュリティ制御が場所に適用されます。 Copilot で生成されたアイテムが、アイテムに適用されたラベルにとって安全とは見なされない場所に移動された場合、クリーンアップを許可するようにアラートがトリガーされます。

- 機密情報を保護する DLP ルールは、 必須のラベル付け構成と組み合わせられた場合、すべての Office ドキュメントとメールに適用されます。 ラベルの継承により、Copilot によって生成されたコンテンツは、ソース情報に適用されたラベルを継承します。つまり、関連するラベルベースの DLP ポリシーのスコープ内にも含まれます。

- 機密情報を保護する DLP ルール により、アイテムに適用されているラベルに関係なく、正しいセキュリティ制御が引き続き適用されます。 これにより、Copilot が生成されたアイテムの機密情報を利用した可能性がある場合、情報は過剰共有から保護されます。

- 秘密度ラベルの暗号化 は、承認されたユーザーのみがセキュリティで分類されたアイテムにアクセスできるようにすることで、オーバーシェアリングを防ぎます。 さらに、暗号化アクセス許可により、機密性の高いアイテムから Copilot がロックされ、生成されたコンテンツに情報が含まれるリスクが軽減されます。

これらのコントロールに関する Microsoft 365 固有の情報の詳細については、「 Copilot の情報保護に関する考慮事項」を参照してください。

AI ツールへのデータ 漏洩に関するリスクについては、 秘密度ラベルの暗号化 がこれに関連します。 他のコントロールは Microsoft Purview 固有ではなく、このガイドの一部として扱われません。 ただし、次のリンクは関連情報を提供します。

- 制限付き SharePoint 検索 (RSS) を使用すると、組織は、Microsoft 365 の Copilot を制限して、最大 100 個のサイトの承認済みリストにのみアクセスできます。 この機能の実装は、組織がアクセスできるように準備されていない Copilot インデックス作成情報のリスクを軽減するのに役立ちます。 この機能は、以前の Microsoft Purview コントロールの一覧が実装されている間に Copilot を有効にし、不適切なアクセス許可による既存のオーバーシェアに対処することです。 情報リスクの可能性が軽減されると、RSS は無効にされ、ユーザーは Copilot の機能を最大限に活用できるようになります。

- SharePoint Premiumに含まれるデータ アクセス ガバナンス レポートを使用して、過剰共有または機密性の高いコンテンツを含むサイトを検出して、対処することができます。

- SharePoint Premiumに含まれるサイト ライフサイクル管理を使用すると、非アクティブなサイトを自動的に検出して操作できます。 非アクティブなサイトを削除すると、Copilot がアクセスできる情報が最新で関連性があることを確認するのに役立ちます。

お問い合わせ

このガイドの作成者に連絡して提供されたアドバイスについて話し合いたい場合は、 AUGovMPIPGuide@microsoft.comで自由に行ってください。