Configuração da Etiqueta de Confidencialidade Grupos e sites para conformidade do Governo Australiano com o PSPF

Este artigo fornece orientações sobre a utilização da configuração de grupos e sites do Microsoft Purview para ativar etiquetas de confidencialidade para sites sharePoint e Microsoft Teams. O seu objetivo é ajudar as organizações do Governo Australiano a aumentar a sua capacidade de proteger informações classificadas de segurança nestes serviços, ao mesmo tempo que cumprem os requisitos descritos no Protection Security Policy Framework (PSPF) e no Manual de Segurança de Informações (ISM).

Grupos e as definições de sites podem ser ativadas para uma etiqueta de confidencialidade ao configurar o âmbito da etiqueta. Estas definições permitem que as etiquetas de confidencialidade sejam aplicadas a localizações como sites do SharePoint Teams e grupos do Microsoft 365.

Grupos e a configuração de sites permitem-nos aplicar consistentemente os seguintes controlos para localizações com uma etiqueta aplicada:

- Marcas visuais de localização

- Definições de privacidade da localização

- Permissões de associação de convidados de localização

- Opções de partilha de localização

- Requisitos de acesso condicional de localização (com base na gestão de dispositivos ou numa política de Acesso Condicional completa)

- Alertas de localização fora do local que são acionados quando itens etiquetados com maior confidencialidade são movidos para localizações de confidencialidade mais baixas

A ativação da configuração de etiquetas de grupos e sites coloca em jogo as opções de política de etiquetas configuradas para quaisquer sites do SharePoint ou Teams criados recentemente. Se um utilizador estiver dentro do âmbito de uma política de etiquetas que exija etiquetagem obrigatória para estes itens, sempre que o utilizador criar um novo site do SharePoint ou grupo do Microsoft 365, o utilizador tem de selecionar uma etiqueta de confidencialidade.

Estas definições alinham-se com a Política de Proteção do Framework de Políticas de Segurança (PSPF) 8 Core Requirement C, uma vez que a política é configurada proporcionalmente à sensibilidade de uma localização.

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Core Requirement C (v2018.6) | Implemente controlos operacionais para estas propriedades de informações proporcionalmente ao seu valor, importância e sensibilidade. |

Estas definições também estão alinhadas com a Política PSPF 8 Requisito Principal A e Requisito de Suporte 1, uma vez que estão a alargar o requisito para que os utilizadores identifiquem ficheiros e e-mails para localizações como o SharePoint e o Teams.

| Requisito | Detalhe |

|---|---|

| Requisito principal A e requisito de suporte 1: Identificar propriedades de informações (v2018.6) | O criador tem de determinar se as informações que estão a ser geradas são informações oficiais (destinadas a serem utilizadas como um registo oficial) e se essa informação é classificada como segurança. |

Estas definições também estão alinhadas com o Requisito de Suporte 4, uma vez que a capacidade expande os requisitos de marcação de ficheiros e e-mails para sites do SharePoint, Teams e grupos do Microsoft 365.

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Requisito de Suporte 4 - Informações de marcação (v2018.6) | O criador tem de identificar claramente informações confidenciais e classificadas de segurança, incluindo e-mails, utilizando marcas de proteção aplicáveis. |

Observação

Para aplicar automaticamente uma etiqueta escolhida a qualquer item criado numa localização, utilize a opção Etiquetagem predefinida do SharePoint .

Localização e confidencialidade de itens do SharePoint

Quando uma etiqueta de confidencialidade é aplicada a uma localização do SharePoint, as marcas visuais, que são fornecidas na parte superior do site, fornecem uma indicação da sensibilidade da localização aos utilizadores. Estas informações são úteis para determinar se as informações localizadas no site são adequadas para distribuição.

As etiquetas aplicadas a sites do SharePoint são modificadas por Proprietários de Sites ou administradores do SharePoint.

Dica

As vistas nas bibliotecas de documentos do SharePoint podem ser modificadas para mostrar a etiqueta de confidencialidade aplicada aos itens. Esta funcionalidade é útil para identificar itens numa localização, que pode estar fora do local.

Os ícones de ficheiro no diretório do SharePoint podem ser personalizados para apresentar marcadores de ícones para itens etiquetados que estão sujeitos a restrições de partilha ou itens que tenham uma sugestão de política configurada. Estas duas configurações estão alinhadas com classificações de segurança OFICIAL: Confidencial e PROTEGIDA para fornecer uma abordagem de marcação diferente para os utilizadores que trabalham em bibliotecas de documentos. Por exemplo:

![]()

Para obter mais informações sobre como limitar as opções de partilha, veja Impedir a partilha de informações classificadas de segurança.

Localização e confidencialidade do item do Teams

Tal como o SharePoint, as novas Equipas criadas por utilizadores que estejam no âmbito das políticas de etiquetagem estão sujeitas aos requisitos dessa política, o que pode exigir que selecionem uma etiqueta.

As etiquetas aplicadas ao Teams são modificadas por proprietários de Equipas, administradores do Teams ou administradores Microsoft Entra ID através do grupo subjacente do Microsoft 365 da Equipa.

Tal como acontece com o SharePoint, as vistas de ficheiros do Teams podem ser modificadas para que os utilizadores tenham uma indicação clara da confidencialidade do item.

Sensibilidade do grupo do Microsoft 365

Grupos e a configuração de sites impõem as etiquetas de política aplicadas aos grupos do Microsoft 365. Os grupos do Microsoft 365 são utilizados como o serviço de associação para o Teams e para sites de equipa do SharePoint. Esta funcionalidade tem outras utilizações em ambientes do Microsoft 365. Por exemplo, é utilizado como o serviço de associação por trás de caixas de correio de grupo. Esta é uma progressão do Listas de Distribuição do Exchange tradicional, que permite a auto-administração do utilizador e a capacidade de subscrever ou anular a subscrição de mensagens de grupo que estão a ser entregues diretamente na sua caixa de correio.

A aplicação de etiquetas a caixas de correio de grupo pode fornecer uma indicação clara da confidencialidade do conteúdo que deve existir ou que é seguro ser partilhado com membros do grupo. Também é possível configurar outros controlos para restringir a distribuição de conteúdo de confidencialidades mais elevadas.

Etiquetas que requerem configuração de grupos e sites

Grupos e configuração de sites podem não ser aplicáveis a todas as etiquetas e requer personalização. Por exemplo, os Marcadores de Gestão de Informações (MI) são mais relevantes para itens individuais do que para localizações. Uma analogia é que uma etiqueta aplicada a uma localização é semelhante a uma classe de contentor que é aplicada a um armário ou cofre bloqueável. O contentor inclui um conjunto de controlos para proteger as informações contidas, mas podemos não precisar necessariamente de um contentor para cada etiqueta. Os itens marcados com as várias combinações de uma etiqueta (por exemplo, OFFICIAL Sensitive e todas as MI associadas e outras sub-etiquetas) podem, potencialmente, residir no mesmo contentor com o mesmo nível de proteção aplicado. Os itens individuais no contentor podem ter qualquer variação de etiquetas aplicadas até e incluindo a etiqueta do contentor.

Ao tratar a configuração de grupos e sites desta forma, só podemos exigir que uma etiqueta por categoria seja aplicável a grupos e sites. Esta pode ser a etiqueta sem MI aplicadas. Com as definições de grupos e sites ativadas apenas para determinadas etiquetas, apenas essas etiquetas estão disponíveis para aplicação nestas localizações. A tabela seguinte é um exemplo no contexto do Governo Australiano.

| Rótulo de confidencialidade | configuração de sites e Grupos | Disponível para aplicação para o SharePoint e o Teams |

|---|---|---|

| NÃO OFICIAL | Ativado | Selecionável |

| OFICIAL | Ativado | Selecionável |

| OFICIAL Sensível | Desligado | |

| - CONFIDENCIAL OFICIAL | Ativado | Selecionável |

| - Privacidade Pessoal Confidencial OFICIAL | Desligado | |

| - PRIVILÉGIO Legal Confidencial OFICIAL | Desligado | |

| - Sigilo Legislativo Confidencial OFICIAL | Desligado | |

| - GABINETE NACIONAL Confidencial OFICIAL | Desligado |

Nesta configuração, espera-se que uma localização identificada como CONFIDENCIAL OFICIAL contenha OFICIAL: Informações confidenciais , incluindo informações relacionadas com MI de Privacidade Pessoal, Privilégio Legal e Sigilo Legislativo.

Existem situações em que é necessária uma configuração alternativa e é necessário concluir uma análise empresarial adequada para determinar isto. Por exemplo, as organizações governamentais que têm um requisito para que diferentes controlos sejam aplicados a localizações de Privilégio Legal PROTEGIDO podem desejar que a configuração de grupos e sites seja ativada para esta etiqueta. Também pode ser necessário registar justificações de alteração de etiqueta para alterações a estes itens. Nestas situações, a etiqueta PRIVILÉGIO Legal PROTEGIDO teria de ser uma etiqueta completa em vez de uma sub-etiqueta. Também teria de ser posicionada acima da outra categoria PROTECTED para que as alterações da etiqueta de PRIVILÉGIO Legal PROTEGIDO para PROTEGIDO possam ser identificadas como uma redução da sensibilidade. A tabela seguinte é um exemplo disso no contexto do Governo australiano.

| Rótulo de confidencialidade | configuração de sites e Grupos | Disponível para aplicação para o SharePoint e o Teams |

|---|---|---|

| PROTEGIDO | Desligado | |

| - PROTEGIDO | Ativado | Selecionável |

| - Privacidade Pessoal PROTEGIDA | Desligado | |

| - Sigilo Legislativo PROTEGIDO | Desligado | |

| - ARMÁRIO PROTEGIDO | Desligado | |

| Privilégio Legal PROTEGIDO | Ativado | Selecionável |

Ativar a integração de grupos e sites

Para aplicar definições de grupos e sites a etiquetas, a opção tem de estar ativada para a organização. Este processo envolve a utilização do PowerShell de Conformidade do & de Segurança. Para obter mais informações sobre este processo, veja Atribuir etiquetas de confidencialidade a grupos - Microsoft Entra | Microsoft Learn.

Assim que as definições de grupos e sites forem ativadas com êxito através do PowerShell, a opção para selecionar esta configuração fica disponível na configuração da etiqueta.

Definições de privacidade de etiquetas

A primeira opção disponível através da configuração de grupos e sites é a privacidade. Esta definição permite que as organizações imponham definições de privacidade em quaisquer grupos do Microsoft 365 (incluindo caixas de correio de grupo), Teams e sites do SharePoint. A privacidade pode ser definida como pública, privada ou nenhuma.

As definições de privacidade são relevantes para o Requisito 2 da Política PSPF 9, que está relacionado com o princípio de necessidade de saber :

| Requisito | Detalhe |

|---|---|

| PSPF Policy 9 Requirement 2 - Limitar o acesso a informações e recursos confidenciais (v2018.6) | Para reduzir o risco de divulgação não autorizada, as entidades têm de garantir que o acesso a informações confidenciais e de segurança classificadas ou recursos só é fornecido a pessoas com necessidade de saber. |

Uma definição de privacidade do público permite que qualquer pessoa na organização se junte ao grupo e/ou aceda aos conteúdos dos grupos. Esta definição pode ser adequada para a etiqueta NÃO OFICIAL.

Definir a privacidade de uma etiqueta como nenhuma permite aos proprietários de grupos a flexibilidade de decidir sobre uma definição de privacidade adequada.

Para conteúdo OFICIAL, o PSPF Policy 8 afirma que o princípio de necessidade de saber é recomendado, mas não mandatado. É provável que a etiqueta OFICIAL seja aplicada a vários itens destinados à distribuição. Por conseguinte, dar aos proprietários de grupos OFICIAIS a flexibilidade de decidir sobre a privacidade.

| Requisito | Detalhe |

|---|---|

| Política PSPF 8 Anexo A – Proteções mínimas e requisitos de processamento para informações OFICIAIS (v2018.6) | O princípio de necessidade de saber é recomendado para informações OFICIAIS. |

Para INFORMAÇÕES OFICIAIS: informações confidenciais e PROTEGIDAs, aplica-se o princípio de necessidade de saber. As opções de privacidade devem ser definidas como privadas. Isto ajuda a impedir que quaisquer informações contidas sejam acessíveis por aqueles que não têm necessidade de saber e torna os proprietários de grupos responsáveis por todas as adições de associação.

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Anexo A – Proteções mínimas e requisitos de processamento para OFICIAL: Informações confidenciais (v2018.6) | O princípio de necessidade de saber aplica-se a todas as informações OFICIAIS: Confidenciais. |

| PSPF Policy 8 Anexo A – Proteções mínimas e requisitos de processamento para informações PROTEGIDAs (v2018.6) | O princípio de necessidade de saber aplica-se a todas as informações PROTEGIDAs. |

Configuração de acesso de convidado

As opções disponíveis para controlar o acesso de convidados através da etiqueta de confidencialidade são configurações simples, mas a abordagem pretendida varia consoante a configuração da organização e os requisitos de colaboração externa mais amplos. Por este motivo, existem conselhos específicos para organizações com requisitos de elevado controlo de colaboração externa versus organizações com necessidades de baixo controlo.

Elevado controlo de colaboração externa

As organizações com elevado controlo de colaboração externa requerem uma configuração rigorosa, que rege rigorosamente o acesso externo ao respetivo ambiente do Microsoft 365. Estas organizações configuraram:

- Restrições para limitar o acesso de convidados a objetos de diretório.

- Restrições que limitam a capacidade do utilizador de convidar convidados, exceto aqueles a quem são concedidas permissões de "convidado convidado".

- Restrições para limitar os convites de convidado apenas a domínios pré-aprovados.

- Políticas de Acesso Condicional que exigem a utilização da autenticação multifator (MFA) e o contrato com os termos de utilização do acesso de convidado.

- Fluxos de trabalho de aprovação de convidados, potencialmente incluindo uma marcar de autorizações de segurança de convidados e confirmação de "necessidade de saber".

- Processos de gestão de convidados em curso que utilizam revisões de acesso para auditar contas de convidados e remover convidados do ambiente quando o acesso já não for necessário.

As organizações também terão acordos em vigor com organizações externas, que descrevem as obrigações administrativas de cada lado da parceria.

Os seguintes requisitos são relevantes para um elevado controlo de colaboração externa:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Core Requirement C (v2018.6) | Implemente controlos operacionais para estas propriedades de informações proporcionalmente ao seu valor, importância e sensibilidade. |

| PSPF Policy 8 Anexo A – Proteções mínimas e requisitos de processamento para informações PROTEGIDAs (v2018.6) | O acesso contínuo a informações PROTEGIDAs requer um desalfandegamento de segurança da Linha de Base (mínimo). |

| PSPF Policy 9 Requirement 1 - Formalized agreements for sharing information and resources (v2018.6) | Ao divulgar informações ou recursos classificados de segurança a uma pessoa ou organização fora da administração pública, as entidades têm de ter um contrato ou disposição, como um contrato ou uma ação, que regule a forma como as informações são utilizadas e protegidas. |

| PSPF Policy 9 Requirement 3a - Recursos e informações classificadas de segurança de acesso contínuo (v2018.6) | As entidades têm de garantir que as pessoas que necessitam de acesso contínuo a informações classificadas de segurança ou recursos são desmarcadas para o nível adequado. |

As organizações que implementaram a lista de controlos anteriores podem ativar o acesso de convidado e a colaboração externa para todas as etiquetas até e incluindo PROTECTED (desde que a autorização de convidado seja obtida e mantida ao nível adequado).

Baixo controlo de colaboração externa

As organizações com baixos controlos de colaboração externa e que não implementaram a lista de controlos anteriores devem ter em atenção o seguinte:

- Não tem um convite de convidado restrito apenas para organizações aprovadas.

- Não tem um fluxo de trabalho de aprovação de convidado, que inclui uma marcar de autorizações de segurança de convidados.

- Não tem um processo para a gestão contínua de convidados, incluindo a utilização de revisões de acesso.

Para essas organizações, a ativação do acesso de convidado a conteúdo PROTEGIDO não é adequada, uma vez que os controlos operacionais e os processos, que garantem que as autorizações de segurança adequadas não estão ativadas.

Etiquetar definições de acesso de utilizador externo

A definição "acesso de utilizador externo" controla se os convidados podem ser adicionados a grupos do Microsoft 365 (que inclui o Teams) com a etiqueta aplicada.

As organizações com elevado controlo de colaboração externa podem ativar esta definição em todas as etiquetas para permitir a colaboração de convidados em todo o quadro.

As pessoas com menor controlo podem querer ativar esta opção apenas para sites NÃO OFICIAIS e OFICIAIS, Equipas e grupos.

As organizações que não utilizam a colaboração de convidados no respetivo inquilino devem desativar esta definição e, além disso, desativar as definições de acesso de convidado no Entra.

Importante

As definições de inquilino convidado configuradas no Entra têm sempre precedência sobre qualquer configuração baseada em etiquetas.

Se os convidados não estiverem ativados para o ambiente no Entra, a definição de acesso de utilizador externo da etiqueta é irrelevante e ignorada.

As definições de acesso externo fornecidas em grupos de exemplo e definições de sites demonstram controlos operacionais proporcionais à sensibilidade de uma localização (de acordo com o PSPF Policy 8 Core Requirement C).

Configuração da partilha de etiquetas

As definições de grupos de etiquetas e sites permitem definições de partilha de configuração consistentes com base na etiqueta aplicada a uma localização.

A predefinição da organização (a definição mais baixa permitida) é obtida a partir da definição de partilha do SharePoint configurada. Em seguida, o administrador pode configurar definições mais restritivas individualmente no site ou configuradas com base na etiqueta de confidencialidade aplicada aos sites.

A vantagem da configuração baseada em etiquetas de confidencialidade é que as localizações confidenciais estão protegidas contra partilhas inadequadas através da configuração baseada em etiquetas, em vez de herdar o valor mínimo predefinido da organização.

As seguintes opções estão disponíveis para controlos de partilha baseados em etiquetas:

- Qualquer pessoa permite que os itens sejam partilhados a partir da localização etiquetada e acedidos pelos utilizadores que recebem as ligações sem qualquer autenticação ou autorização. Garantir que "precisa de saber" para este tipo de ligação não está ativado.

- Os convidados novos e existentes necessitam que os convidados se autentiquem antes de acederem a ligações e também podem ser utilizados para criar contas de convidado no momento do acesso. Esta opção não é recomendada para organizações que procuram um elevado controlo de colaboração externa.

- Os convidados existentes permitem a partilha de itens de localizações etiquetadas com contas de convidado que já existem no diretório de uma organização. Esta opção é uma boa opção para muitas situações, uma vez que fornece autenticação e autorização. Esta opção é recomendada para organizações que procuram um elevado controlo de colaboração externa.

- Apenas as pessoas na sua organização limitam a partilha apenas a utilizadores internos.

Uma implementação típica começaria com a opção "convidados novos e existentes" selecionada para localizações de baixa sensibilidade, progride para "apenas pessoas na sua organização" para elevada sensibilidade, como localizações PROTEGIDAs. As organizações com elevado controlo de colaboração externa utilizam a opção "Convidados existentes" em todas as etiquetas.

Tal como acontece com as definições de acesso externo, as configurações de exemplo fornecidas em grupos de exemplo e definições de sites foram concebidas para demonstrar controlos operacionais proporcionais à sensibilidade de uma localização (de acordo com o Requisito Principal C da Política PSPF 8).

Se uma organização quiser restringir ainda mais a partilha a partir de localizações etiquetadas, as capacidades avançadas podem ser ativadas através do PowerShell que controlam as opções de partilha disponibilizadas aos membros do site ou da Equipa. Esta configuração pode ser aplicada a etiquetas PROTEGIDAs para alinhar com o Requisito 2 da Política PSPF 9:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 9 Requirement 2 - Limitar o acesso a informações e recursos confidenciais (v2018.6) | Para reduzir o risco de divulgação não autorizada, as entidades têm de garantir que o acesso a informações confidenciais e de segurança classificadas ou recursos só é fornecido a pessoas com necessidade de saber. |

Esta opção garante que os proprietários da Equipa têm controlo sobre o acesso dos utilizadores aos conteúdos armazenados em localizações PROTEGIDAs, uma vez que precisam de concluir todas as atividades de partilha em nome dos membros ou fornecer acesso às informações contidas do site ou da Equipa ao expandir a respetiva associação.

Estas capacidades podem ser configuradas através do Seguinte PowerShell:

Set-Label -Identity <Label_GUID> -AdvancedSettings @{MembersCanShare="MemberShareNone"}

Para obter mais informações sobre a opção MembersCanShare, consulte Utilizar etiquetas de confidencialidade com o Microsoft Teams, Grupos do Microsoft 365 e sites do SharePoint.

Acesso condicional

As políticas de acesso condicional no Microsoft Entra ID fornecem controlos para governar o acesso aos serviços que utilizam a autenticação Entra e o controlo de acesso. As políticas de acesso condicional avaliam condições específicas para determinar se o acesso é ou não permitido a serviços específicos, como o SharePoint, o Teams ou o Microsoft 365 em geral. A capacidade predefinida das políticas de acesso condicional não permite um controlo mais granular do acesso ao nível específico do grupo ou do site.

A configuração do acesso condicional da etiqueta de confidencialidade permite o alinhamento entre a etiqueta aplicada a uma localização (site ou equipa) e os requisitos de acesso do utilizador. Isto fornece um nível de controlo mais granular do que seria alcançável através do acesso condicional padrão, que na maioria das situações é verificado no início de sessão ou na ligação a um serviço.

Os requisitos de acesso condicional específicos da etiqueta de confidencialidade são aplicados para além de quaisquer requisitos de início de sessão de acesso condicional. Por exemplo, se uma política de acesso condicional exigir que:

- Os utilizadores autenticam-se.

- Os utilizadores verificam a identidade através da autenticação multifator (MFA).

- Os utilizadores têm de estar num dispositivo gerido.

Se estas condições forem todas verdadeiras, uma política baseada em etiquetas que também requer um dispositivo gerido fornece pouco valor, uma vez que este requisito é cumprido pela política de acesso condicional acionada no início de sessão.

No entanto, os utilizadores podem ter permissão para autenticar e aceder a algumas localizações (por exemplo, NÃO OFICIAL ou OFICIAL) através de dispositivos não geridos. Se, em seguida, tentarem aceder a uma localização de confidencialidade mais elevada (por exemplo, OFICIAL: Confidencial), que está configurada para exigir dispositivos geridos, o respetivo acesso será bloqueado. Estas capacidades podem ser utilizadas para permitir o trabalho remoto ao ativar um nível de acesso através de dispositivos móveis pessoais ou computadores domésticos, sem abrir a organização para o risco de esses dispositivos serem utilizados para aceder a localizações altamente confidenciais.

Tal como acontece com muitas das opções de configuração de grupos e sites, estes controlos podem ser associados ao Requisito Principal C da Política PSPF 8, uma vez que permitem a aplicação de restrições de acesso com base na confidencialidade de uma localização:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Core Requirement C (v2018.6) | Implemente controlos operacionais para estas propriedades de informações proporcionalmente ao seu valor, importância e sensibilidade. |

Além disso, uma vez que este conjunto de controlos está relacionado com a restrição do acesso às informações e a ajuda a garantir a necessidade de saber, também é aplicável o Requisito 2 da Política PSPF 9:

| Requisito | Detalhe |

|---|---|

| PSPF Policy 9 Requirement 2 - Limitar o acesso a informações e recursos confidenciais (v2018.6) | Para reduzir o risco de divulgação não autorizada, as entidades têm de garantir que o acesso a informações confidenciais e de segurança classificadas ou recursos só é fornecido a pessoas com necessidade de saber. |

Existem duas categorias de configuração de acesso condicional disponíveis através das definições de grupos e sites, que são:

- Restrições de dispositivos não geridos

- Contexto de autenticação

Restrições de dispositivos não geridos

Os dispositivos não geridos são dispositivos que não estão inscritos na plataforma de gestão de dispositivos Intune ou que não estão associados a Microsoft Entra ID. Identificar dispositivos não geridos ajuda a garantir que os dispositivos que se ligam ao ambiente são conhecidos, que os utilizadores se autenticaram com uma conta organizacional e que existe um conjunto básico de requisitos de dispositivos. Os dispositivos que não cumprem estes requisitos podem ser considerados de maior risco do que os que cumprem.

Para obter mais informações sobre Microsoft Entra ID dispositivos associados, consulte O que é um dispositivo associado Azure AD?

A configuração de opções de dispositivos não geridos em etiquetas de confidencialidade permite que os sites do SharePoint ou o Teams etiquetados estejam ligados a políticas de acesso condicional direcionadas para dispositivos não geridos e à imposição de "restrições impostas pela aplicação".

Existem três opções de configuração disponíveis:

- Permitir o acesso total a partir de aplicações de ambiente de trabalho, aplicações móveis e web: esta opção permite que dispositivos não geridos acedam a localizações etiquetadas sem restrições. Isto permite que os utilizadores transfiram ficheiros destas localizações para o respetivo dispositivo não gerido, o que pode levar à perda de dados sem outros controlos implementados. Por este motivo, algumas organizações podem optar por ativar esta opção apenas para localizações de menor confidencialidade.

- Permitir acesso limitado apenas à Web: esta opção permite que os dispositivos não geridos acedam a localizações etiquetadas apenas através de um browser. Estas sessões apenas na Web também podem remover a capacidade de transferir ou imprimir ficheiros, ajudando a garantir a necessidade de saber ao proteger de informações confidenciais que são transferidas e armazenadas em localizações onde possam ser facilmente acedidas por um atacante ou visualizadas acidentalmente.

- Bloquear acesso: esta opção pode ser utilizada para bloquear o acesso de dispositivos não geridos a localizações com uma etiqueta aplicada.

Contexto de autenticação

Existem alguns cenários em que as organizações podem ter de aplicar controlos mais granulares a localizações etiquetadas do que os baseados exclusivamente na gestão de dispositivos status. O contexto de autenticação permite o alinhamento de uma política de acesso condicional com todas as funcionalidades com localizações etiquetadas.

Um contexto de autenticação é essencialmente um "objeto", que é utilizado para ligar uma política de acesso condicional a uma etiqueta de confidencialidade. As tentativas de aceder a um site etiquetado acionam a política de acesso condicional ligada e aplicam os respetivos requisitos.

Os benefícios do contexto de autenticação são:

- Permite a aplicação consistente de políticas de acesso condicional completas com base na confidencialidade das localizações.

- O controlo granular de uma política de acesso condicional completa permite-nos atender a mais cenários de nicho, como exclusões baseadas em utilizadores ou grupos, localização ou restrições baseadas em IP.

O contexto de autenticação e as políticas de acesso condicional associadas têm de ser criadas no Microsoft Entra ID antes de poderem ser ligadas a uma etiqueta.

Alinhamento com proteções de processamento mínimos

O Anexo A da Política PSPF 8 inclui uma lista de controlos, que devem ser implementados para utilização e armazenamento de informações fora das instalações do Governo.

Estes anexos incluem definições de dispositivos geridos (estado protegido) e não geridos (estado não seguro), juntamente com instruções sobre a utilização de dispositivos não governamentais autorizados, é complexo. Para obter mais informações sobre os detalhes destes anexos, veja O Framework de Políticas de Segurança Protetora (PSPF).

Relativamente à utilização de dispositivos não governamentais nonauthorized, que se enquadram na categoria "todos os outros dispositivos móveis":

| Requisito | Detalhe |

|---|---|

| PSPF Policy 8 Anexo B - Proteções mínimas e requisitos de processamento para dispositivos móveis emitidos pelo governo (v2018.6) | Todos os outros dispositivos móveis – dispositivos que não são propriedade, emitidos ou autorizados pela entidade. Estes dispositivos não podem estar autorizados a aceder, processar, armazenar ou comunicar informações oficiais da administração pública: informações confidenciais ou superiores. |

Segue-se um exemplo de como as políticas de acesso condicional baseadas em etiquetas são configuradas em conformidade com o requisito de núcleo C da Política PSPF 8 (controla proporcionalmente à sensibilidade). O exemplo demonstra ainda que as políticas de acesso condicional gerais se aplicam aos utilizadores acionados na autenticação/acesso ao serviço antes de quaisquer controlos baseados na localização que possam aplicar-se a localizações etiquetadas através do contexto de autenticação:

| Rótulo | Definições de acesso condicional |

|---|---|

| NÃO OFICIAL | Permitir acesso total. |

| OFICIAL | Permitir acesso total. |

| OFICIAL: Sensível | Bloquear o acesso em todos os dispositivos não geridos. |

| PROTEGIDO | Ligar a um contexto de autenticação que: - Requer um dispositivo gerido, - Requer a associação de um grupo de utilizadores autorizados e - Requer acesso a partir de uma localização fidedigna. |

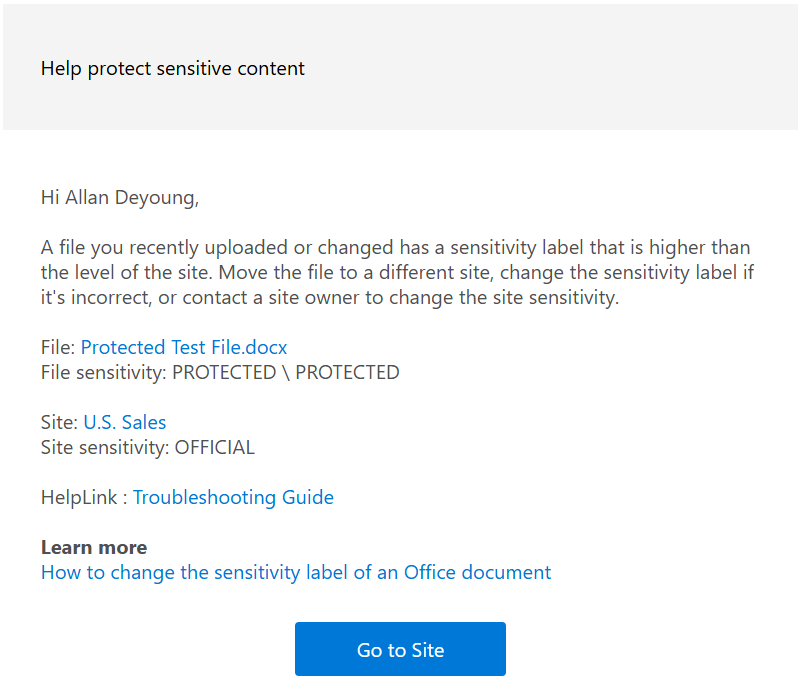

Alertas de dados fora do local

A aplicação de uma etiqueta a uma localização através da configuração de grupos e sites permite alertas de dados fora do local.

Quando um administrador aplica uma etiqueta a uma localização, estabelece que a localização é adequada para o armazenamento de itens até e incluindo a etiqueta aplicada. Se uma localização estiver configurada como "OFICIAL: Confidencial", pode conter itens de todas as etiquetas até e incluindo "OFICIAL: Confidencial" e quaisquer sub-etiquetas que possam existir no mesmo agrupamento.

Se um item PROTEGIDO for movido para uma localização "OFICIAL: Confidencial", trata-se de um derrame de dados e requer remediação, que é onde os alertas fora do local são importantes.

Quando tais eventos ocorrem:

- A ação não está bloqueada, o que é importante porque pode ter sido devido a uma reclassificação ou outro processo de negócio necessário.

- Um alerta de confidencialidade incompatível detetado é enviado ao utilizador, que tenta informá-lo sobre o problema, fornecer ligações para o item, o item e a localização e pode direcioná-los para um URL para obter mais assistência.

- É enviado um alerta para o administrador do site SharePoint a aconselhá-lo sobre o incidente. Se necessário, podem ser implementadas regras de fluxo de correio ou configurações semelhantes para direcionar estes alertas para as equipas de segurança.

- É gerado um evento de registo de auditoria "Detetado erro de correspondência de confidencialidade do documento".

Segue-se um exemplo de um alerta, que é enviado aos utilizadores quando tal ação ocorre:

Dica

O URL do HelpLink fornecido nesta notificação pode ser configurado através de:

Set-SPOTenant –LabelMismatchEmailHelpLink “URL”

Os alertas fora do local devem ser monitorizados de perto como:

- Os princípios de necessidade de saber podem ser difíceis de cumprir quando protegidos ou OFICIAIS: os itens confidenciais são movidos para contentores de menor confidencialidade que, por exemplo, podem ter uma configuração de privacidade mais permissiva.

- É provável que controlos como o acesso condicional sejam mais flexíveis em localizações de menor confidencialidade, o que pode levar a que os dados sejam exfiltrados ou movidos para dispositivos não geridos.

As organizações governamentais podem reduzir os riscos de transferência de dados não implementados através da abordagem em camadas do Microsoft Purview. Isso inclui:

- Abordagens para monitorizar os dados fora do local de alerta.

- Inclusão de camadas de proteções de Prevenção de Perda de Dados (DLP) que avaliam o conteúdo incluído em itens além da etiqueta aplicada (conforme explorado em Limitar a distribuição de informações confidenciais).

- Identificar o comportamento de utilizador de risco antes de uma violação de política grave através de ferramentas como a Gestão de Riscos Internos e a Proteção Adaptável.

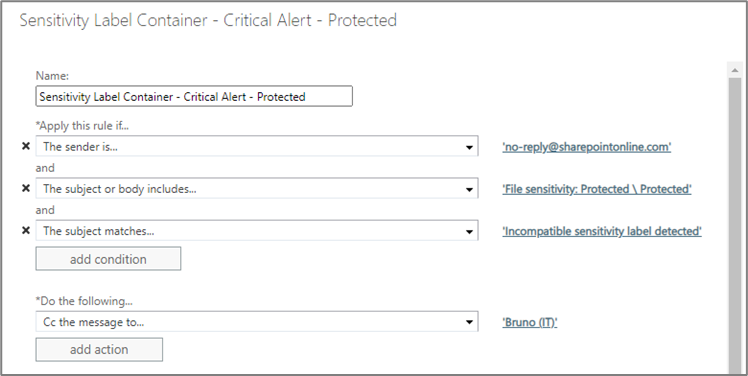

Monitorização de alertas de dados fora do local

Por predefinição, os alertas de falta de correspondência de confidencialidade são visíveis no registo de auditoria, nas caixas de correio do administrador do site e são apresentados no explorador de atividades. As implementações do Microsoft Purview para organizações governamentais devem incluir uma estratégia e processos para lidar com alertas de incompatibilidade de confidencialidade. A estratégia também deve incluir a atribuição de prioridades para garantir que os alertas mais críticos têm prioridade em comparação com as incompatibilidades de prioridade inferior.

Por exemplo, as informações OFICIAIS que são movidas para uma localização do SharePoint identificada como NÃO OFICIAL têm menos consequências do que as informações PROTEGIDAs que são movidas para uma localização do SharePoint identificada como NÃO OFICIAL e a prioridade deve ser dada por ordem de classificação.

A seguinte matriz de prioridade de exemplo demonstra as formas como as organizações podem determinar os eventos a atribuir prioridades à remediação de dados fora do local:

| Etiqueta do item | Localização NÃO OFICIAL | Localização OFICIAL | LOCALIZAÇÃO CONFIDENCIAL OFICIAL | Localização PROTEGIDA |

|---|---|---|---|---|

| Item NÃO OFICIAL | - | - | - | - |

| Item OFICIAL | Prioridade mais baixa | - | - | - |

| Item Confidencial OFICIAL | Prioridade média | Prioridade média | - | - |

| Item PROTEGIDO | Prioridade mais alta | Alta prioridade | Alta prioridade | - |

A monitorização e a ação destes eventos seria utilizar uma solução de Gestão de Informações e Eventos de Segurança (SIEM), como Microsoft Sentinel para ingerir o registo de auditoria e filtrar eventos com base na confidencialidade da localização e na sensibilidade do item. Em seguida, acionávamos atividades de alertas ou de remediação para resolver a situação.

Para as organizações que não utilizam uma capacidade SIEM, os alertas granulares podem ser fornecidos através de uma Regra de Fluxo de Correio, que verifica o corpo dos e-mails de alerta enviados aos utilizadores ofensivos e direciona os e-mails para outro local para ação. Por exemplo:

Estas regras podem ser configuradas para marcar o corpo de e-mails para detalhes de confidencialidade de ficheiros e sites e, em seguida, acionar um alerta adequado, por exemplo, notificação às equipas de segurança.

O Power Automate oferece outras opções de relatórios ou alertas. Por exemplo, pode ser criado um fluxo para agir sobre os itens enviados para uma caixa de correio de alerta fora do local, obter o campo gestor de utilizadores ofensivos a partir de Microsoft Entra ID e enviar ao gestor um relatório de incidente, permitindo-lhes resolver a situação com o subordinado.

Dica

A melhor abordagem é desenvolver uma estratégia de alertas/relatórios alinhada com outros processos empresariais. Utilizar Microsoft Sentinel como SIEM é a melhor opção, pois foi criada e concebida para trabalhar em conjunto com o Microsoft Purview.

Configuração de grupos e sites de exemplo

O seguinte destina-se a fornecer um exemplo de como os controlos granulares podem ser aplicados a localizações com base na etiqueta de confidencialidade aplicada. Isto está alinhado com o requisito principal C da Política PSPF 8 e oferece controlos operacionais proporcionais ao valor, importância e sensibilidade do item.

| Rótulo de confidencialidade | Grupos & sites | Configurações de privacidade | Acesso externo | Compartilhamento externo | Acesso condicional |

|---|---|---|---|---|---|

| NÃO OFICIAL | Ativado | Desativado ou Nenhum (O utilizador decide) |

Permitir convidados | Permitir a convidados existentes | Desativar ou permitir o acesso total a partir de dispositivos não geridos |

| OFICIAL | Ativado | Desativado ou Nenhum (O utilizador decide) |

Permitir convidados | Permitir a convidados existentes | Desativar ou permitir o acesso total a partir de dispositivos não geridos |

| CONFIDENCIAL OFICIAL (Categoria) | Desligado | N/D | N/D | N/D | N/D |

| OFICIAL Sensível | Ativado | Privado | Permitir convidados | Permitir a convidados existentes | Bloquear o acesso em dispositivos não geridos |

| PRIVACIDADE Pessoal Confidencial OFICIAL | Desligado | N/D | N/D | N/D | N/D |

| Privilégio Legal Confidencial OFICIAL | Desligado | N/D | N/D | N/D | N/D |

| OFICIAL Segredo Legislativo Sensível | Desligado | N/D | N/D | N/D | N/D |

| OFICIAL CONFIDENCIAL GABINETE NACIONAL | Desligado | N/D | N/D | N/D | N/D |

| PROTEGIDO (Categoria) | Desligado | N/D | N/D | N/D | N/D |

| PROTEGIDO | Ativado | Privado | Não permitir convidados | Somente pessoas na sua organização | Contexto de Autenticação: - Exigir MFA, - Dispositivo Gerido; e - Localização fidedigna. |

| PROTEGIDO - Privacidade Pessoal | Desligado | N/D | N/D | N/D | N/D |

| PROTEGIDO - Privilégio Legal | Desligado | N/D | N/D | N/D | N/D |

| PROTEGIDO - Sigilo Legislativo | Desligado | N/D | N/D | N/D | N/D |

| ARMÁRIO PROTEGIDO | Ativado | Privado | Não permitir convidados | Somente pessoas na sua organização | Contexto de Autenticação: - Exigir MFA, - Dispositivo Gerido; e - Localização fidedigna. |

| GABINETE NACIONAL PROTEGIDO | Ativado | Privado | Não permitir convidados | Somente pessoas na sua organização | Contexto de Autenticação: - Exigir MFA, - Dispositivo Gerido; e - Localização fidedigna. |

Etiquetagem predefinida para o SharePoint

A etiquetagem predefinida é uma capacidade que permite que os itens criados nas bibliotecas de documentos do SharePoint herdem automaticamente uma etiqueta de confidencialidade. As etiquetas herdadas são aplicadas a itens novos ou não etiquetados e aos que têm uma etiqueta existente que seja inferior à etiqueta predefinida. As etiquetas predefinidas podem ser utilizadas para ajudar a corresponder a sensibilidade do site com a dos ficheiros armazenados no mesmo.

As organizações governamentais podem estar preocupadas com a proximidade óbvia entre as opções de etiquetagem predefinidas e os requisitos que proíbem a utilização da classificação automática, por exemplo:

| Requisito | Detalhe |

|---|---|

| Política PSPF 8, Requisito 2a (Requisito Principal): Avaliar informações confidenciais e classificadas de segurança (v2018.6) | Para decidir qual a classificação de segurança a aplicar, o criador tem de: i. Avalie o valor, a importância ou a sensibilidade das informações oficiais ao considerar os potenciais danos causados ao governo, ao interesse nacional, às organizações ou aos indivíduos, que surgiriam se a confidencialidade da informação fosse comprometida... e ii. Defina a classificação de segurança no nível mais baixo razoável. |

A etiquetagem predefinida no ambiente do Governo Australiano pode ser útil em situações em que os itens são gerados por sistemas. Por exemplo, se tiver sido utilizada uma aplicação como parte de um processo de negócio, o que cria itens em massa (um fluxo do Power Automate, por exemplo). A localização onde os itens são gerados pode aplicar uma etiqueta predefinida. Isto garante que todos os itens gerados pelo processo têm etiquetas consistentes aplicadas.

Apenas os itens criados recentemente, e os que foram modificados ou movidos para a localização após a predefinição ser aplicada, herdam a etiqueta. As etiquetas não podem ser aplicadas a ficheiros inativos existentes na localização.

Para as organizações que utilizam a encriptação de etiquetas, os seguintes pontos devem ser indicados com etiquetagem predefinida:

- Sem cocriar conteúdo encriptado ativado (conforme mencionado nas restrições de encriptação de etiquetas), pode haver um ligeiro atraso na aplicação da etiqueta de confidencialidade predefinida para uma biblioteca de documentos quando osutilizadores selecionarem a opção >Guardar Ficheiro como.

- Tal como acontece com as etiquetas de confidencialidade para Office 365 para a Web, algumas configurações de etiquetas que aplicam encriptação não são suportadas no SharePoint. Por exemplo:

- Permitir que os utilizadores atribuam opções de encriptação de permissões requer a interação do utilizador e não são adequadas para etiquetagem predefinida.

- As opções em torno da expiração do acesso do utilizador e da Encriptação de Chave Dupla também podem ser afetadas.

Para obter informações sobre a etiquetagem predefinida, veja Configurar uma etiqueta de confidencialidade predefinida para uma biblioteca de documentos do SharePoint.