guia de administração do Microsoft 365 Copilot para licenças E5 + SAM

Ao preparar a sua organização para Microsoft 365 Copilot ou estiver pronto para começar a utilizar o Copilot, existem funcionalidades nas suas licenças E5 + SAM que podem ajudar a preparar os seus dados.

Quando os utilizadores introduzem um pedido, o Copilot pode responder com dados aos quais o utilizador tem permissão para aceder. Os dados sobrepartilhados e desatualizados podem originar resultados imprecisos do Copilot.

Este artigo fornece orientações para administradores de TI com licenças Microsoft 365 E5 e Gestão Avançada (SAM) do SharePoint. Com as funcionalidades incluídas nestas licenças, pode:

- Utilize a Gestão Avançada do SharePoint (SAM) para ajudar a impedir a partilha excessiva, declutter de origens de dados e monitorizar alterações de sites do SharePoint.

- Utilize o Microsoft Purview para ativar etiquetas de confidencialidade, identificar e proteger dados confidenciais, restringir pontos finais e eliminar os conteúdos de que não precisa.

Para saber mais, watch Controlo de Partilha Excedida à Escala Empresarial (abre o site do YouTube).

Quando utiliza as funcionalidades descritas neste artigo, a sua organização está mais bem preparada para o Copilot, incluindo obter resultados mais precisos do Copilot.

Este artigo se aplica ao:

- Microsoft 365 Copilot

- Microsoft SharePoint Premium – Gestão Avançada do SharePoint (SAM)

- Microsoft Purview

Observação

Se tiver uma licença E3, consulte Microsoft 365 Copilot guia de administração para licenças E3. Para obter uma comparação das funcionalidades nas licenças, consulte Comparar funcionalidades de Microsoft Copilot em licenças E3 e E5.

Antes de começar

A Microsoft recomenda que siga também os passos em Microsoft 365 Copilot - melhores práticas com o SharePoint. Ajuda-o a otimizar a sua pesquisa no SharePoint, a atualizar as definições de partilha no SharePoint & OneDrive e a marcar permissões & acesso ao site nos seus sites do SharePoint.

As seguintes licenças são necessárias para utilizar as funcionalidades neste artigo:

Microsoft 365 E5 ou Office 365 E5

- Microsoft Purview - Incluído com a sua licença E5

Para obter uma lista das funcionalidades e serviços que obtém com a sua licença, consulte Microsoft 365, Office 365, Enterprise Mobility + Security e Subscrições Windows 11.

Microsoft SharePoint Premium – Gestão Avançada do SharePoint

A partir do início de 2025, o Microsoft SharePoint Premium – Gestão Avançada do SharePoint (SAM) será incluído na sua licença de Microsoft 365 Copilot. Para saber mais sobre o licenciamento SAM, consulte Microsoft SharePoint Premium – Gestão Avançada do SharePoint.

-

Consoante o seu plano de subscrição, poderá comprar licenças Microsoft 365 Copilot através do Centro de administração do Microsoft 365 (Serviços de Compra de Faturação>), parceiros da Microsoft ou da equipa da sua conta Microsoft.

Microsoft 365 Copilot licenças estão disponíveis como um suplemento para outros planos de licenciamento. Para saber mais, veja Compreender o licenciamento para Microsoft 365 Copilot.

Este artigo utiliza os seguintes centros de administração. Estes centros de administração requerem uma função específica para concluir as tarefas no artigo.

Centro de administração do SharePoint: inicie sessão como administrador do SharePoint.

Portal do Microsoft Purview: existem funções diferentes, consoante a tarefa que precisa de concluir. Para saber mais, confira:

Tarefa de administrador do SharePoint – Utilizar funcionalidades de Gestão Avançada (SAM) do SharePoint

Existem funcionalidades no SharePoint Advanced Management (SAM) que podem ajudá-lo a preparar-se para o Copilot.

✅ Objetivos do Copilot com SAM:

- Declua origens de dados ao localizar e remover sites do SharePoint inativos.

- Identifique sites do SharePoint com conteúdo sobrepartilhado ou confidencial.

- Utilize a política para restringir o acesso a sites do SharePoint críticos para a empresa ou que tenham conteúdos confidenciais.

- Monitorizar as alterações do site.

Esta secção orienta-o pelas diferentes funcionalidades SAM que podem ajudá-lo a preparar a sua organização e os seus dados para o Copilot.

Para saber mais sobre SAM + Copilot, consulte Preparar-se para o Copilot com a Gestão Avançada do SharePoint.

Garantir que todos os sites têm proprietários válidos

✅ Executar uma política de Propriedade do Site que encontre sites que não tenham, pelo menos, dois proprietários

Uma política de propriedade do Site deteta automaticamente sites que não têm, pelo menos, dois proprietários e podem ajudar a encontrar potenciais proprietários. Configure a política no modo de simulação para identificar os proprietários com base nos critérios pretendidos. Em seguida, atualize a política para o Modo ativo para ativar as notificações para os candidatos ao proprietário do site.

Precisa de proprietários de sites para ajudar a confirmar que o site ainda está ativo, efetuar a Revisão de acesso ao site, atualizar as permissões de conteúdo e controlar o acesso quando necessário.

- Inicie sessão no centro de administração do SharePoint como administrador do SharePoint.

- Expanda Políticas> selecione Gestão do ciclo de vida do site.

- Selecione Criar uma política, introduza os parâmetros e conclua a política.

- Quando a política é executada, o relatório mostra o número de sites que não estão em conformidade. Também pode transferir o relatório.

Para saber mais sobre esta política e relatório, veja Política de propriedade do site.

Localizar e limpar sites inativos

✅ Criar uma política de gestão do ciclo de vida do site que encontre sites inativos

Uma política de gestão do ciclo de vida do site deteta automaticamente sites inativos e envia um e-mail de notificação aos proprietários do site. Quando utiliza o e-mail, os proprietários do site podem confirmar que o site ainda está ativo.

O Copilot pode mostrar dados destes sites inativos em pedidos de utilizador, o que pode levar a resultados copilot incorretos e desorganizados.

A política também cria um relatório que pode transferir e rever. O relatório mostra os sites inativos, a data da última atividade e a notificação por e-mail status.

- Inicie sessão no centro de administração do SharePoint como administrador do SharePoint.

- Expanda Políticas> selecione Gestão do ciclo de vida do site.

- Selecione Criar uma política, introduza os parâmetros e conclua a política.

- Quando a política é executada e encontra sites inativos, a política envia automaticamente um e-mail aos proprietários do site. Os proprietários do site devem confirmar se o site ainda está ativo.

- Se os proprietários do site confirmarem que os sites não são necessários, coloque os sites inativos no modo só de leitura com SAM ou mova os sites para o Arquivo do Microsoft 365 com SAM.

Para saber mais sobre esta política e relatório, veja Política de gestão do ciclo de vida do site.

Melhores práticas para gerir sites do SharePoint inativos

- Utilize o relatório de execução de políticas para controlar a ação do proprietário do site status em resposta às notificações.

- Selecione o botão Obter informações de IA para obter as informações de IA geradas para o relatório para o ajudar a identificar problemas com os sites e possíveis ações para resolver estes problemas.

- Dê aos proprietários do site um linha do tempo para concluir estas tarefas. Se não concluírem a tarefa dentro do período de tempo, pode mover os sites para o Arquivo do Microsoft 365 através de Sites Inativos SAM – Capacidade de arquivo para que possa reativá-los mais tarde, se necessário.

Esta ação ajuda a reduzir conteúdo desatualizado que desorganize a origem de dados da Copilot, o que melhora a precisão das respostas do Copilot.

Dica

Os sites movidos para o Arquivo do Microsoft 365 já não estão acessíveis por qualquer pessoa na organização fora do Microsoft Purview ou da pesquisa de administradores. O Copilot não incluirá conteúdo destes sites ao responder a pedidos do utilizador.

Identificar sites com conteúdo sobrepartilhado ou confidencial

✅ Executar relatórios da Governação de acesso a dados (DAG) no centro de administração do SharePoint

Os relatórios do DAG fornecem informações mais detalhadas sobre ligações de partilha de sites, etiquetas de confidencialidade e permissões Everyone except external users (EEEU) nos seus sites do SharePoint. Utilize estes relatórios para localizar sites partilhados em excesso.

Os sites partilhados em excesso são sites partilhados com mais pessoas do que os necessários. O Copilot pode mostrar dados destes sites em respostas.

Inicie sessão no centro de administração do SharePoint como administrador do SharePoint.

Selecione Relatórios>Governação de acesso a dados. As opções de relatório:

Relatório Descrição Tarefa Links de compartilhamento Mostra os sites que têm ligações de partilha, incluindo ligações partilhadas com Qualquer pessoa, partilhados com Pessoas na sua organização e partilhados com pessoas específicas fora do seu trabalho ou escola. Reveja estes sites.

Certifique-se de que os sites são partilhados apenas com os utilizadores ou grupos que precisam de acesso. Remova a partilha de utilizadores e grupos desnecessários.Etiquetas de confidencialidade aplicadas a ficheiros Mostra sites com ficheiros do Office com etiquetas de confidencialidade. Reveja estes sites.

Certifique-se de que as etiquetas corretas são aplicadas. Atualize as etiquetas conforme necessário. Para saber mais, veja Identificar e etiquetar dados confidenciais (neste artigo).Partilhado com Everyone except external users(EEEU)Mostra os sites que são partilhados com todas as pessoas na sua organização, exceto utilizadores externos. Reveja estes sites.

Determine se as permissões EEEU são adequadas. Muitos sites com EEEU são partilhados em excesso. Remova a permissão EEEU e atribua aos utilizadores ou grupos, conforme necessário.Sobrepartilhar Relatório de Linha de Base para Sites, OneDrives e Ficheiros Analisa todos os sites no seu inquilino e lista sites que partilham conteúdos com mais do que um número especificado de utilizadores (especifica o número). Ordene, filtre ou transfira o relatório e identifique os sites com conteúdo potencialmente sobrepartilhado.

Pode executar qualquer um destes relatórios individualmente ou executá-los todos em conjunto. Para saber mais sobre estes relatórios, veja Relatórios da governação de acesso a dados (DAG).

Melhores práticas para gerir os relatórios da DAG

Execute estes relatórios semanalmente, especialmente nas fases iniciais da adoção do Copilot. À medida que se familiariza com os relatórios e os dados, pode ajustar a frequência.

Se tiver uma equipa de administrador, crie uma tarefa de administrador para executar estes relatórios e rever os dados.

A sua organização está a pagar a licença para executar estes relatórios e utilizar os dados para tomar decisões. Certifique-se de que está a tirar o máximo partido.

Selecione Obter informações de IA para gerar um relatório que o ajuda a identificar problemas com os sites e possíveis ações para resolver estes problemas.

Controlar o acesso a sites sharePoint partilhados em excesso

✅ Iniciar revisões de acesso ao Site para proprietários de sites

Num relatório DAG (Data access governance), pode selecionar sites com riscos de partilha excessiva. Em seguida, inicie as revisões de acesso ao site. Os Proprietários do Site recebem uma notificação para cada site que requer atenção. Podem utilizar a página Revisões de sites para controlar e gerir vários pedidos de revisão.

O proprietário do site revê o acesso em duas áreas main: grupos do SharePoint e itens individuais. Podem determinar se a partilha alargada é adequada ou se um site é partilhado em excesso e requer remediação.

Se o proprietário do site determinar que o conteúdo está sobrepartilhado, pode utilizar o dashboard Revisão de Acesso para atualizar as permissões.

✅ Utilizar a política de controlo de acesso restrito (RAC) no centro de administração do SharePoint

Uma política de controlo de acesso restrito restringe o acesso a um site com conteúdo partilhado em excesso. Pode restringir o acesso a sites e conteúdos do SharePoint a utilizadores num grupo específico. Os utilizadores que não estão no grupo não podem aceder ao site ou ao respetivo conteúdo, mesmo que tenham anteriormente permissões ou uma ligação partilhada.

Quando os utilizadores no grupo tiverem permissões para o conteúdo, esse conteúdo pode ser apresentado nos resultados do Copilot. Os utilizadores que não estão no grupo não veem estas informações nos resultados do Copilot. Pode configurar o controlo de acesso restrito para sites individuais ou o OneDrive.

✅ Utilizar a política de deteção de conteúdo restrito (RCD) no centro de administração do SharePoint

Uma política restrita de deteção de conteúdos (RCD) não altera o acesso ao site. Em vez disso, altera a deteção de conteúdos do site. Quando aplica o RCD a um site, o conteúdo do site não é detetável pela Copilot ou pelos resultados de pesquisa em toda a organização para todos os utilizadores.

A Administração do SharePoint pode definir a deteção restrita de conteúdos em sites individuais.

Melhores práticas para controlar o acesso a sites sharePoint partilhados em excesso

Se a sua organização tiver uma mentalidade Confiança Zero, pode aplicar o controlo de acesso restrito (RAC) a todos os sites. Em seguida, ajuste as permissões conforme necessário. Se tiver muitos sites, esta ação pode ajudá-lo a proteger rapidamente os seus sites. No entanto, pode causar perturbações aos utilizadores.

Se utilizar RAC ou RCD, certifique-se de que comunica as alterações e os motivos das alterações.

Dica

Para sites críticos para a empresa, também pode:

- Quando criar novos sites, configure uma política RAC ou RCD como parte do processo de aprovisionamento de sites personalizado. Este passo evita proativamente a partilha excessiva.

- Considere bloquear transferências de sites selecionados através de uma política de transferência de blocos. Por exemplo, bloqueie a transferência de gravações e transcrições de reuniões do Teams.

- Aplique a encriptação com "direitos de extração" impostos em documentos críticos para a empresa do Office. Para saber mais, veja Proteções de conformidade e segurança de dados do Microsoft Purview para aplicações de IA geradoras.

Monitorizar alterações

✅ Executar o relatório do histórico de alterações no centro de administração do SharePoint

O relatório do histórico de alterações monitoriza e monitoriza as alterações, incluindo o que mudou, quando a alteração ocorreu e quem iniciou a alteração. A intenção é identificar alterações recentes que possam levar à partilha excessiva, o que afeta os resultados do Copilot.

Utilize este relatório para rever as alterações efetuadas aos sites do SharePoint e às definições da organização.

Inicie sessão no centro de administração do SharePoint como administrador do SharePoint.

Expanda Relatórios> selecione Histórico >de alteraçõesNovo relatório.

As opções de relatório:

Relatório Descrição Tarefa Relatório de definições do site Mostra as alterações e ações da propriedade do site executadas por Administradores do Site e Administradores do SharePoint. Reveja as alterações e ações. Certifique-se de que as ações cumprem os seus requisitos de segurança. Relatório de definições da organização Mostra as alterações efetuadas às definições da organização, como quando um site é criado e se a partilha externa está ativada. Reveja as alterações e ações. Certifique-se de que as alterações cumprem os seus requisitos de segurança.

Melhores práticas para gerir os relatórios do histórico de alterações

Execute estes relatórios semanalmente, especialmente nas fases iniciais da adoção do Copilot. À medida que se familiariza com os relatórios e os dados, pode ajustar a frequência.

Se tiver uma equipa de administrador, crie uma tarefa de administrador para executar estes relatórios e rever os dados.

A sua organização está a pagar a licença para executar estes relatórios e utilizar os dados para tomar decisões. Certifique-se de que está a tirar o máximo partido.

Crie um relatório para as alterações ao nível do site e as alterações ao nível da organização. Os relatórios ao nível do site mostram as alterações efetuadas às propriedades e ações do site. Os relatórios ao nível da organização mostram as alterações efetuadas às definições da organização.

Reveja as definições de partilha e as definições de controlo de acesso. Certifique-se de que as alterações estão alinhadas com os seus requisitos de segurança. Se não alinharem, trabalhe com os proprietários do site para corrigir as definições.

Aplique o controlo de acesso restrito (RAC) a sites que parecem estar sobrepartilhados. Informe os proprietários do site sobre as alterações e porquê.

Se a sua organização tiver uma mentalidade Confiança Zero, pode aplicar RAC a todos os sites. Em seguida, ajuste as permissões conforme necessário. Se tiver muitos sites, esta ação pode ajudá-lo a proteger rapidamente os seus sites. No entanto, também pode causar interrupções aos utilizadores. Certifique-se de que comunica as alterações e os motivos das alterações.

Tarefa de administrador do SharePoint – Restringir a Pesquisa do SharePoint (RSS)

✅ Objetivo copilot: Desativar RSS

À medida que se prepara para o Copilot, revê e configura as permissões corretas nos seus sites do SharePoint. Poderá ter ativado a Pesquisa Restrita do SharePoint (RSS).

O RSS é uma solução temporária que lhe dá tempo para rever e configurar as permissões corretas nos seus sites do SharePoint. Adicione os sites revistos & corrigidos a uma lista permitida.

Se as permissões do seu site do SharePoint estiverem definidas corretamente, desative o RSS.

Quando desativada, a pesquisa do SharePoint acede a todos os seus sites do SharePoint. Quando os utilizadores introduzem pedidos, o Copilot pode mostrar dados de todos os seus sites, o que mostra informações mais relevantes e completas na resposta.

O objetivo é desativar o RSS e permitir que a pesquisa do SharePoint aceda a todos os seus sites. Esta ação dá à Copilot mais dados para trabalhar, o que pode melhorar a precisão das respostas.

OU

Se ativou o RSS, adicione mais sites à lista de permitidos. Pode adicionar até 100 sites à lista de permitidos. O Copilot pode mostrar dados dos sites de lista permitidos em pedidos de utilizador.

Lembre-se de que o seu objetivo é rever & configurar as permissões corretas nos seus sites do SharePoint e desativar o RSS.

Para saber mais, confira:

- Pesquisa Restrita do SharePoint

- Organizar a lista permitida para a Pesquisa Restrita do SharePoint

- Blogue – Introdução à Pesquisa Restrita do SharePoint para o ajudar a começar a utilizar Microsoft 365 Copilot

Desativar o RSS e remover sites da lista de permitidos

- Utilize o cmdlet do

Set-SPOTenantRestrictedSearchModePowerShell para desativar o RSS. - Utilize o cmdlet do

Remove-SPOTenantRestrictedSearchAllowedSitePowerShell para remover sites da lista de permitidos.

Para saber mais sobre estes cmdlets, veja Utilizar Scripts do PowerShell para Pesquisa Restrita do SharePoint.

Adicionar sites à lista de permissões RSS

Obtenha uma lista dos sites que pretende adicionar à lista de permitidos.

Opção 1 – Utilizar o relatório De ligações de partilha

- Inicie sessão no centro de administração do SharePoint como administrador do SharePoint.

- Selecione Relatórios>Ligações> degovernação> de acesso a dados Verrelatórios.

- Selecione um dos relatórios, como ligações "Qualquer pessoa". Este relatório mostra uma lista de sites com o maior número de ligações Qualquer pessoa criadas. Estas ligações permitem que qualquer pessoa aceda a ficheiros e pastas sem iniciar sessão. Estes sites são candidatos a permitir na pesquisa ao nível do inquilino/organização.

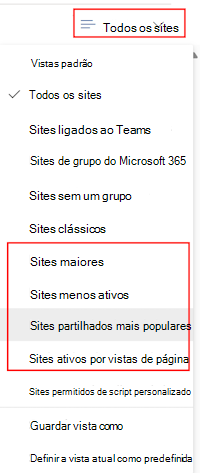

Opção 2 – Utilizar as opções de ordenação e filtro para Sites ativos

Inicie sessão no centro de administração do SharePoint como administrador do SharePoint.

Selecione Sites Sites>Ativos.

Utilize as opções de ordenação e filtro para encontrar o site mais ativo, incluindo as vistas de página. Estes sites são candidatos a permitir numa pesquisa ao nível do inquilino/organização.

Utilize o cmdlet do

Add-SPOTenantRestrictedSearchAllowedListPowerShell para adicionar os sites à lista de permitidos.Para saber mais sobre este cmdlet, veja Utilizar Scripts do PowerShell para Pesquisa Restrita do SharePoint.

Tarefas de administrador do Purview – Utilizar as funcionalidades do Microsoft Purview

Existem funcionalidades no Microsoft Purview que podem ajudá-lo a preparar-se para o Copilot.

✅ Objetivos do Copilot com o Purview:

- Identificar e etiquetar dados confidenciais no Microsoft 365.

- Detetar e proteger informações confidenciais contra partilhas ou fugas não autorizadas.

- Elimine o conteúdo de que não precisa.

- Detetar dados confidenciais e conteúdos não conformes em pedidos e respostas do Copilot.

- Reveja e analise pedidos e respostas do Copilot.

Para saber mais sobre como o Microsoft Purview pode ajudá-lo a governar, proteger e gerir os seus dados, consulte Saiba mais sobre o Microsoft Purview.

Identificar e etiquetar dados confidenciais

✅ Criar e aplicar etiquetas de confidencialidade para proteger os seus dados

As etiquetas de confidencialidade são uma forma de identificar e classificar a confidencialidade dos dados da sua organização, adicionando uma camada adicional de proteção aos seus dados.

Quando as etiquetas de confidencialidade são aplicadas a itens, como documentos e e-mails, as etiquetas adicionam a proteção diretamente a estes dados. Como resultado, essa proteção persiste, onde quer que os dados sejam armazenados. Quando as etiquetas de confidencialidade são aplicadas a contentores, como sites e grupos do SharePoint, as etiquetas adicionam proteção indiretamente ao controlar o acesso ao contentor onde os dados são armazenados. Por exemplo, definições de privacidade, acesso de utilizador externo e acesso a partir de dispositivos não geridos.

As etiquetas de confidencialidade também podem afetar os resultados do Copilot, incluindo:

As definições de etiqueta incluem ações de proteção, como acesso a sites, cabeçalhos e rodapés personalizáveis e encriptação.

Se a etiqueta aplicar encriptação, o Copilot verifica os direitos de utilização do utilizador. Para que o Copilot devolva dados desse item, tem de ser concedida ao utilizador permissões para copiar a partir do mesmo.

Uma sessão de pedido com o Copilot (denominado Business Chat) pode referenciar dados de diferentes tipos de itens. As etiquetas de confidencialidade são apresentadas nos resultados devolvidos. A resposta mais recente apresenta a etiqueta de confidencialidade com a prioridade mais alta.

Se Copilot criar novo conteúdo a partir de itens etiquetados, a etiqueta de confidencialidade do item de origem é herdada automaticamente.

Esta secção orienta-o ao longo dos passos para criar e utilizar as etiquetas de confidencialidade predefinidas do Microsoft Purview. Se precisar de utilizar os seus próprios nomes de etiquetas e configurações, crie as etiquetas manualmente ou edite as etiquetas predefinidas. Se já tiver criado as suas próprias etiquetas de confidencialidade, não poderá criar as etiquetas predefinidas.

Para saber mais sobre etiquetas de confidencialidade, consulte:

- Introdução ao rótulos de confidencialidade

- Rótulos e políticas padrão para proteger seus dados

- Cenários comuns para rótulos de confidencialidade

- Microsoft Purview reforça proteção de informações para Copilot

1. Criar as etiquetas de confidencialidade predefinidas

Inicie sessão no portal do Microsoft Purview como administrador num dos grupos listados em Etiquetas de confidencialidade – permissões.

Selecione Soluções>DSPM paraDescrição Geral da IA>.

Na secção Recomendações, selecione Proteção de Informações Política para Etiquetas de Confidencialidade. Este passo cria as etiquetas predefinidas e as respetivas políticas.

Para ver ou editar as etiquetas predefinidas ou para criar as suas próprias etiquetas, selecioneEtiquetas de confidencialidadeda proteção> de informações. Poderá ter de selecionar Atualizar.

Quando tiver as etiquetas de confidencialidade predefinidas:

- As etiquetas ajudam a proteger os seus dados e podem afetar os resultados do Copilot.

- Os seus utilizadores podem começar a aplicar manualmente etiquetas publicadas aos respetivos ficheiros e e-mails.

- Os administradores podem começar a criar políticas e a configurar funcionalidades que aplicam automaticamente etiquetas a ficheiros e e-mails.

2. Ativar e configurar etiquetas de confidencialidade para contentores

As etiquetas de confidencialidade predefinidas não incluem definições para grupos e sites, que lhe permitem aplicar uma etiqueta de confidencialidade a um site do SharePoint ou do Teams ou Microsoft Loop área de trabalho. Os itens no contentor não herdam a etiqueta de confidencialidade. Em vez disso, as definições de etiqueta podem restringir o acesso ao contentor. Esta restrição fornece uma camada adicional de segurança quando utiliza o Copilot. Se um utilizador não conseguir aceder ao site ou área de trabalho, a Copilot não poderá aceder ao mesmo em nome desse utilizador.

Por exemplo, pode definir a definição de privacidade para Privado, o que restringe o acesso ao site apenas a membros aprovados na sua organização. Quando a etiqueta é aplicada ao site, substitui qualquer definição anterior e bloqueia-a enquanto a etiqueta for aplicada. Esta funcionalidade é uma definição mais segura do que permitir que qualquer pessoa aceda ao site e permitir que os utilizadores alterem a definição. Quando apenas os membros aprovados podem aceder aos dados, ajuda a impedir a partilha excessiva de dados aos quais o Copilot possa aceder.

Para configurar definições de etiqueta para grupos e sites, tem de ativar esta capacidade para o seu inquilino e, em seguida, sincronizar as etiquetas. Esta configuração é uma configuração única. Para saber mais, veja Como ativar etiquetas de confidencialidade para contentores e sincronizar etiquetas.

Em seguida, pode editar as etiquetas de confidencialidade ou criar novas etiquetas de confidencialidade especificamente para grupos e sites:

Para o âmbito da etiqueta de confidencialidade, selecione Grupos & sites. Lembre-se de que já deve ter executado os comandos do PowerShell. Se não o fez, não pode selecionar este âmbito.

Selecione os agrupamentos de definições a configurar. Algumas das definições têm dependências de back-end antes de poderem ser impostas, como o Acesso Condicional que já tem de estar configurado. A definição de privacidade, que está incluída nas definições privacidade e acesso de utilizador externo, não tem dependências de back-end.

Configure as definições que pretende utilizar e guarde as alterações.

Para obter mais informações, incluindo detalhes de todas as definições de etiqueta disponíveis que pode configurar para grupos e sites, consulte Utilizar etiquetas de confidencialidade para proteger conteúdos no Microsoft Teams, grupos do Microsoft 365 e sites do SharePoint.

3. Publique as suas etiquetas e informe os seus utilizadores

Se estiver a utilizar as etiquetas de confidencialidade predefinidas, as etiquetas são publicadas automaticamente para todos os utilizadores, mesmo que edite as etiquetas.

Se tiver criado as suas próprias etiquetas de confidencialidade, tem de adicionar as etiquetas a uma política de publicação. Quando são publicados, os utilizadores podem aplicar manualmente as etiquetas nas respetivas aplicações do Office. Para etiquetas que incluem o âmbito Grupos & sites, os utilizadores podem aplicar estas etiquetas a sites, equipas e áreas de trabalho novos e existentes e Loop. As políticas de publicação também têm definições que tem de considerar, como uma etiqueta predefinida e exigir que os utilizadores etiquetem os respetivos dados.

Para saber mais, veja Publicar etiquetas de confidencialidade ao criar uma política de etiquetas.

Informe os seus utilizadores e forneça orientações sobre quando devem aplicar cada etiqueta de confidencialidade.

Além de aplicar manualmente etiquetas, a política de etiquetas predefinida inclui a aplicação da etiqueta Geral \ Todos os Funcionários (sem restrições) como etiqueta predefinida para itens. Esta etiqueta oferece uma camada base de proteção. No entanto, os utilizadores devem alterar a etiqueta, se necessário, especialmente para conteúdos mais confidenciais que necessitem de encriptação.

Para o ajudar com este passo, veja Documentação do utilizador final para obter etiquetas de confidencialidade.

Monitorize as etiquetas. SelecioneRelatórios de proteção de> informações. Pode ver a utilização das etiquetas.

4. Ativar etiquetas de confidencialidade para ficheiros no SharePoint e no OneDrive

Este passo é uma configuração única que é necessária para ativar etiquetas de confidencialidade para o SharePoint e o OneDrive. Também é necessário que Microsoft 365 Copilot acedam a ficheiros encriptados armazenados nestas localizações.

Assim como acontece com todas as alterações de configuração no nível do locatário para o SharePoint e o OneDrive, leva cerca de 15 minutos para que a alteração entre em vigor. Em seguida, os utilizadores podem selecionar etiquetas de confidencialidade no Office na Web e pode criar políticas que etiquetam automaticamente ficheiros nestas localizações.

Você tem duas opções:

Opção 1: selecione Proteção de Informações>Etiquetas de confidencialidade. Se vir a seguinte mensagem, selecione Ativar agora:

Opção 2: utilize o

[Set-SPOTenant](/powershell/module/sharepoint-online/set-spotenant)cmdlet Windows PowerShell.

Para saber mais sobre esta configuração, consulte Ativar etiquetas de confidencialidade para ficheiros no SharePoint e no OneDrive.

Dica

Embora não esteja relacionado com o Copilot, agora é uma boa altura para ativar a cocriação para ficheiros encriptados, caso ainda não esteja ativado. Esta definição garante a melhor experiência de utilizador para colaboração e pode ser necessária para outros cenários de etiquetagem.

5. Predefinir etiquetas de confidencialidade para as bibliotecas de documentos do SharePoint

A política de etiquetagem predefinida está configurada para aplicar a etiqueta de confidencialidade predefinida de Geral \ Todos os Funcionários (sem restrições) para ficheiros, e-mails e reuniões sem etiquetas. Poderá querer substituir essa definição com etiquetagem baseada na localização para bibliotecas de documentos do SharePoint. Este método de etiquetagem aplica uma etiqueta predefinida a uma biblioteca de documentos.

Tem duas opções de etiquetagem automática para ficheiros na mesma biblioteca de documentos:

| Opção biblioteca | Quando utilizar esta opção |

|---|---|

| Opção 1 – etiqueta de confidencialidade predefinida que pode aplicar permissões definidas pelo administrador (a opção Atribuir permissões agora encriptação) ou nenhuma encriptação. | Recomendado para novas bibliotecas de documentos e quando armazenam ficheiros que normalmente têm o mesmo nível de sensibilidade conhecida. Para exceções, pretende que os utilizadores possam selecionar uma etiqueta alternativa que não aplique encriptação. Todos os novos ficheiros que não tenham uma etiqueta de confidencialidade e carregados para a biblioteca serão etiquetados com esta etiqueta predefinida de biblioteca. |

|

Opção 2 – protege os ficheiros que são transferidos e expande as permissões do SharePoint para a cópia de ficheiros transferida. Para configurar esta definição para a biblioteca, a etiqueta de confidencialidade tem de ser configurada com permissões definidas pelo utilizador (a opção Permitir que os utilizadores atribuam permissões de encriptação). Atualmente em pré-visualização, esta configuração requer comandos do PowerShell ao nível do inquilino e, em seguida, ao nível do site antes de poder selecionar uma etiqueta de confidencialidade. |

Recomendado para bibliotecas de documentos novas e existentes quando pretender centralizar as permissões e continuar a proteger ficheiros quando são transferidos. Esta opção é adequada quando não inspecionou o conteúdo do ficheiro quanto à confidencialidade. Esta opção também é adequada quando não pode configurar as permissões de utilizador e grupo para a etiqueta que define quem obtém acesso ao conteúdo. Neste cenário, os proprietários de empresas devem controlar o acesso através das permissões do SharePoint e das capacidades de gestão de acesso. No entanto, esta configuração de etiqueta fornece mais proteção porque a cópia transferida do ficheiro tem permissão igual à cópia de origem em tempo real. |

Ambas as opções fornecem um nível de proteção de linha de base específico da biblioteca de documentos, não requer inspeção de conteúdo e não dependem da ação dos utilizadores finais.

O administrador do site do SharePoint pode selecionar uma etiqueta predefinida para a biblioteca de documentos.

No seu site do SharePoint, selecione>Documentos ícone> Definições da biblioteca Definições> dabiblioteca Mais definições de biblioteca.

Em Etiquetas de confidencialidade predefinidas (Aplicar etiqueta a itens nesta lista ou biblioteca):

a. Para uma etiqueta de confidencialidade predefinida padrão, na caixa pendente, selecione uma etiqueta de confidencialidade adequada para a maioria dos ficheiros na biblioteca. Pode ser uma etiqueta de confidencialidade configurada para permissões definidas pelo administrador, como Confidencial \ Todos os Funcionários. Em alternativa, uma etiqueta de confidencialidade que não aplica encriptação, como Pública. Não selecione Expandir proteção ao transferir, copiar ou mover.

b. Para uma etiqueta de confidencialidade predefinida que expanda a proteção para ficheiros que são transferidos, copiados ou movidos, selecione Expandir a proteção ao transferir, copiar ou mover. Em seguida, na caixa pendente, selecione uma etiqueta de confidencialidade que esteja configurada para permissões definidas pelo utilizador, como Confidencial \ Fidedigno Pessoas.

Observação

A caixa de verificação Expandir a proteção ao transferir, copiar ou mover não é apresentada até que os comandos do PowerShell de pré-requisitos estejam concluídos.

Salve suas alterações.

Para saber mais, incluindo como executar os comandos do PowerShell para a caixa de verificação, detalhes sobre os resultados de etiquetagem para cada configuração e quaisquer limitações:

- Configurar um rótulo de confidencialidade padrão para uma biblioteca de documentos do SharePoint

- Configurar o SharePoint com uma etiqueta de confidencialidade para expandir as permissões para documentos transferidos

6. Aplicar automaticamente etiquetas de confidencialidade a ficheiros e e-mails

Pode aplicar automaticamente etiquetas a ficheiros em sites do SharePoint, contas do OneDrive, e-mails do Exchange e ficheiros do Office. A etiquetagem automática ajuda a identificar uma etiqueta de prioridade mais alta para informações mais confidenciais que possam precisar de uma definição mais restritiva do que uma etiqueta predefinida.

- Para obter os passos e informações específicos que precisa de saber, incluindo saber mais sobre o modo de simulação para políticas de etiquetagem automática, veja Aplicar automaticamente uma etiqueta de confidencialidade aos conteúdos.

Autolabeling do lado do cliente vs. etiquetamento automático do lado do serviço

- Quando coloca automaticamente documentos e e-mails em utilização por Word, Excel, PowerPoint e Outlook, este utiliza a etiquetação automática do lado do cliente. Os utilizadores veem a etiqueta aplicada automaticamente nas respetivas aplicações do Office ou pode recomendar a etiqueta adequada ao utilizador.

- Quando cria a etiqueta automática de documentos armazenados em todos os sites do SharePoint ou do OneDrive e todos os e-mails enviados com Exchange Online, está a utilizar a etiquetação automática do lado do serviço. Não existe nenhuma interação do utilizador. Pode etiquetar em escala para ficheiros inativos no OneDrive e no SharePoint e todos os e-mails que são enviados e recebidos.

Se tiver criado as etiquetas e políticas de confidencialidade predefinidas, estas incluem a etiquetagem automática do lado do cliente e a etiquetagem automática do lado do serviço para detetar números de crédito card e dados pessoais. Estas predefinições tornam mais fácil testar a funcionalidade de etiquetas automáticas.

Pode editar ou criar as suas próprias definições de etiquetagem automática para ajudar a identificar os dados da sua organização que precisam de uma etiqueta de confidencialidade específica para aplicar ações de proteção, como encriptação.

Detetar informações confidenciais e protegê-la contra partilhas ou fugas não autorizadas

✅ Utilizar políticas de prevenção de perda de dados (DLP) para ajudar a proteger contra a partilha não intencional

Prevenção Contra Perda de Dados do Microsoft Purview (DLP) ajuda as organizações a proteger informações confidenciais ao ajudar a proteger contra partilhas ou fugas não autorizadas. O objetivo é proteger dinamicamente informações confidenciais, como dados financeiros, números de segurança social e registos de saúde, de serem sobrepartilhados.

Pode criar políticas DLP para proteger informações confidenciais nas seguintes localizações:

- Serviços do Microsoft 365, como contas do Teams, Exchange, SharePoint e OneDrive

- Aplicações do Office, como Word, Excel e PowerPoint

- pontos finais Windows 10, Windows 11 e macOS (três versões lançadas mais recentes)

- Aplicações na cloud que não sejam da Microsoft

- Partilhas de ficheiros no local e SharePoint no local

- Recursos de Infraestrutura e Power BI

Quando as políticas DLP encontram estes dados, podem agir e ajudar a impedir que os dados apareçam nos resultados Microsoft 365 Copilot. Também pode ajudar a impedir que itens com etiquetas de confidencialidade específicas aplicadas sejam resumidos pela Copilot.

Para saber mais, confira:

- Criar e Implementar políticas de prevenção de perda de dados

- Saiba mais sobre a localização da política de Microsoft 365 Copilot

Com as políticas DLP, pode utilizar classificadores treináveis, tipos de informações confidenciais, etiquetas de confidencialidade e etiquetas de retenção para identificar informações confidenciais em toda a sua organização.

Esta secção apresenta-lhe o processo de criação da política DLP. As políticas DLP são uma ferramenta avançada. Certifique-se de que:

- Compreenda os dados que está a proteger e os objetivos que pretende alcançar.

- Dedure algum tempo para estruturar uma política antes de a implementar. Quer evitar problemas inesperados. Não recomendamos que crie uma política e, em seguida, otimize a política apenas por tentativa e erro.

- Trabalhar através da Prevenção de perda de dados – antes de começar a estruturar uma política. Este passo ajuda-o a compreender os conceitos e as ferramentas que utiliza para criar e gerir políticas DLP.

1. Abra o portal do Microsoft Purview

- Inicie sessão no portal do Microsoft Purview como um dos administradores listados em Criar e implementar políticas DLP – Permissões.

- Selecione Soluções>Prevenção de Perda de Dados.

2. Criar políticas DLP

Para Exchange Online, o SharePoint Online e o OneDrive, pode utilizar o DLP para identificar, monitorizar e proteger automaticamente informações confidenciais entre e-mails e ficheiros, incluindo ficheiros armazenados em repositórios de ficheiros do Microsoft Teams.

- Para obter os passos, veja Estruturar uma política DLP e Criar e Implementar políticas de prevenção de perda de dados.

3. Criar uma política DLP para o Teams

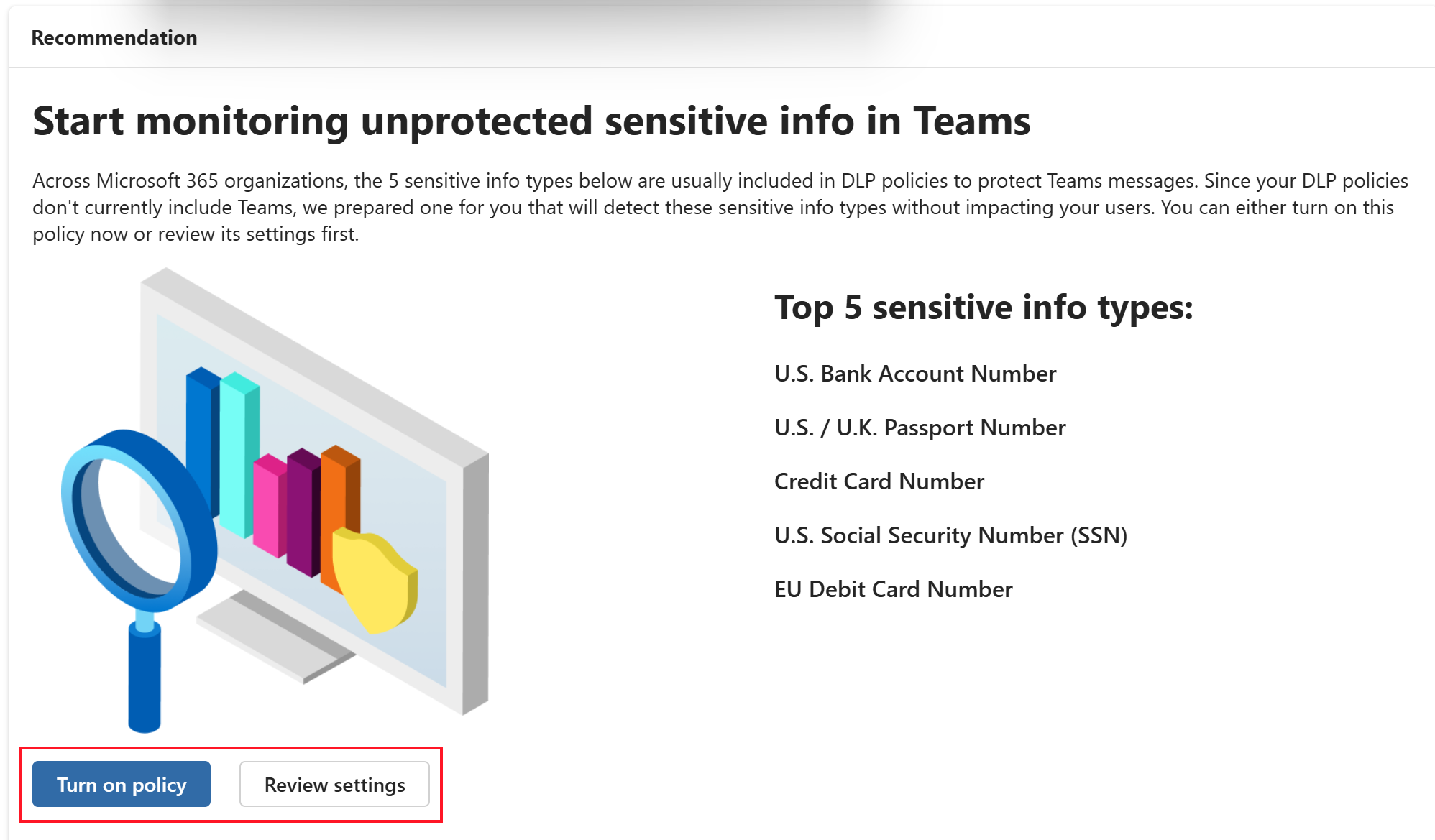

Por predefinição, o Purview inclui algumas políticas para o Teams que pode ativar. Estas políticas são uma forma rápida de começar a proteger informações no Teams.

Estas políticas podem detetar quando as informações confidenciais, como números de contas bancárias ou números de passaporte, são partilhadas em mensagens do Teams. Em seguida, pode criar sugestões de política para educar os utilizadores ou adicionar ações que controlam a partilha.

Em Prevenção de Perda de Dados, selecione Descrição geral.

Desloque-se para baixo para ver as seguintes políticas:

- Iniciar a monitorização de informações confidenciais desprotegidas no Teams

- Configurar automaticamente políticas DLP do Teams para proteger ficheiros partilhados em mensagens de equipa

Pode ativar estas políticas e rever as definições na política:

Para obter mais informações sobre como utilizar políticas DLP para proteger informações no Teams, consulte:

- Saiba mais sobre a política de prevenção de perda de dados predefinida para o Microsoft Teams

- Prevenção de Perda de Dados e Microsoft Teams

4. Criar uma política DLP de ponto final para os seus dispositivos Windows e macOS

A prevenção de perda de dados de ponto final (Endpoint DLP) expande as capacidades de monitorização e proteção de DLP a itens confidenciais armazenados fisicamente em dispositivos Windows 10/11 e macOS (as três versões principais mais recentes lançadas).

O DLP pode monitorizar e efetuar ações de proteção em atividades do utilizador, como:

- Copiar para dispositivo amovível USB

- Copiar para um compartilhamento de rede

- Carregar para um domínio de serviço cloud restrito ou acesso a partir de um browser não permitido

Estas atividades são apenas algumas das atividades que o DLP pode monitorizar e proteger. Para obter uma lista completa, veja Saiba mais sobre a Prevenção de Perda de Dados de Ponto Final.

Para obter mais informações sobre os pré-requisitos e os passos para criar uma política DLP de ponto final, veja:

- Comece a usar a prevenção contra Perda de Dados de Ponto de Extremidade

- Descrição geral da inclusão de dispositivos Windows no Microsoft 365

- Descrição geral da inclusão de dispositivos macOS no Microsoft 365.

Observação

Se utilizar um serviço de gestão de dispositivos móveis (MDM) para gerir e ajudar a proteger os seus dispositivos, como Microsoft Intune, continue a utilizar o seu fornecedor de MDM. As políticas DLP de ponto final focam-se na prevenção de perda de dados com os seus dados do Microsoft 365. A MDM concentra-se na gestão de dispositivos. Pode utilizá-las de forma simulada.

5. Criar Proteção Adaptável

A Proteção Adaptável integra informações da Gestão de Riscos Internos com DLP. Quando o risco interno identifica um utilizador que está a ter um comportamento de risco, é atribuído dinamicamente um nível de risco interno ao utilizador, como Elevado.

A Proteção Adaptável pode criar automaticamente políticas DLP que ajudam a proteger a organização contra o comportamento de risco associado ao nível de risco interno. À medida que o nível de risco interno muda para os utilizadores, as políticas DLP aplicadas aos utilizadores também podem ser ajustadas.

Ative a Proteção Adaptável:

Inicie sessão no portal do Microsoft Purview como um dos administradores listados em Proteção Adaptável – Permissões.

Selecione SoluçõesProteção Adaptávelda Gestão> de Riscos Internos>.

No Dashboard, selecione Configuração rápida.

Proteção Adaptável – a Configuração Rápida é a forma mais fácil e rápida de começar a utilizar a Proteção Adaptável. Cria e atribui de forma dinâmica as políticas de risco interno, as políticas DLP e uma política de Acesso Condicional.

Quando o nível de risco é cumprido, as políticas ajustam-se automaticamente para corresponder ao novo nível de risco.

Também pode criar uma política personalizada em vez de utilizar a configuração rápida. Se criar uma política personalizada, tem também de criar as políticas DLP e Acesso Condicional.

Para saber mais, veja Políticas de Proteção Adaptável.

6. Testar e monitorizar as suas políticas

Para políticas DLP, pode:

Teste as suas políticas com o modo de simulação. O modo de simulação permite-lhe ver o efeito de uma política individual sem impor a política. Utilize-a para localizar os itens que correspondem à sua política.

Monitorize as suas políticas com alertas e relatórios incorporados, incluindo atividades de utilizadores de risco fora das políticas DLP.

Para saber mais, confira:

Quando ativar a Proteção Adaptável e as suas políticas estiverem configuradas, pode obter métricas de política, utilizadores com um nível de risco atribuído e as políticas atualmente no âmbito do utilizador.

Para saber mais, confira:

Eliminar o conteúdo de que não precisa

✅ Utilizar a gestão do ciclo de vida dos dados para retenção ou eliminação automática de dados

A gestão do ciclo de vida dos dados utiliza políticas de retenção e, opcionalmente, etiquetas de retenção. Normalmente, são utilizados para reter conteúdo por motivos de conformidade e também podem eliminar automaticamente informações obsoletos.

Por exemplo, a sua organização pode ter requisitos regulamentares que exigem que mantenha o conteúdo durante um determinado período de tempo. Em alternativa, poderá ter conteúdos que pretende eliminar porque são antigos, desatualizados ou já não são necessários.

Se tiver dados obsoletos na sua organização, crie e utilize políticas de retenção. Estas políticas ajudam o Copilot a devolver informações mais precisas dos seus documentos e e-mails.

As políticas de retenção também podem reter pedidos e respostas copilot para requisitos de conformidade, mesmo que os utilizadores eliminem a respetiva atividade Copilot. Para saber mais, veja Saiba mais sobre a retenção das aplicações Copilot & IA.

As definições numa política de retenção aplicam-se ao nível do contentor, como um site do SharePoint ou uma caixa de correio do Exchange. Os dados nesse contentor herdam automaticamente estas definições. Se precisar de exceções para e-mails ou documentos individuais, utilize etiquetas de retenção. Por exemplo, tem uma política de retenção para eliminar dados no OneDrive se os dados tiverem mais de um ano. No entanto, os utilizadores podem aplicar etiquetas de retenção para impedir a eliminação automática de documentos específicos.

Para criar políticas de retenção, inicie sessão no portal do Microsoft Purview como Administrador de Conformidade.

Para saber mais sobre as permissões, veja Gestão do Ciclo de Vida dos Dados – Permissões.

Selecione Soluções Políticas> deRetenção dePolíticas> deGestão> do Ciclo de Vida de Dados.

Selecione Nova política de retenção e siga as instruções. Para obter informações mais específicas, veja Criar e configurar políticas de retenção.

Se necessário, crie e aplique etiquetas de retenção.

Pode utilizar a Gestão do Ciclo de Vida de Dados ou a Gestão de Registos para criar as etiquetas. A gestão de registos inclui mais opções de configuração, como um processo de revisão de eliminação. Uma revisão de eliminação é útil se precisar de confirmação manual antes de os itens serem eliminados automaticamente.

Utilize a Gestão do Ciclo de Vida de Dados para políticas de retenção que gerem a retenção e eliminação automáticas de cargas de trabalho do Microsoft 365 & Microsoft 365 Copilot interações e etiquetas de retenção para quaisquer exceções.

- Em Gestão do Ciclo de Vida de Dados, selecione Etiquetas de retenção>Criar uma etiqueta.

Siga as instruções de configuração e, se precisar de mais ajuda, veja Como criar etiquetas de retenção para a gestão do ciclo de vida dos dados.

Depois de criar as etiquetas de retenção, pode aplicar as etiquetas a documentos e e-mails:

Se tiver aplicado etiquetas de retenção, monitorize-as para ver como estão a ser utilizadas.

Inicie sessão no portal do Microsoft Purview como um dos administradores listados em:

Utilize o Explorador de conteúdos para obter informações sobre os itens com etiquetas de retenção.

Existem algumas formas de abrir o Content Explorer:

- Prevenção >de Perda de DadosExploradores

- Gestão de> RegistosExploradores

- Proteção de informações>Exploradores

Utilize o explorador de atividades para obter uma vista histórica das atividades nos seus conteúdos que têm etiquetas de retenção. Existem filtros diferentes que pode utilizar.

Existem algumas formas de abrir o explorador de atividades:

- Gestão do Ciclo de Vida de> DadosExploradores

- Gestão de> RegistosExploradores

- Prevenção >de Perda de DadosExploradores

- Proteção de informações>Exploradores

Para saber mais, confira:

- Saiba mais sobre as políticas de retenção e rótulos de retenção

- Configurações comuns para políticas de retenção e políticas de rótulo de retenção

Detetar dados confidenciais e conteúdo não conforme nas interações do Copilot

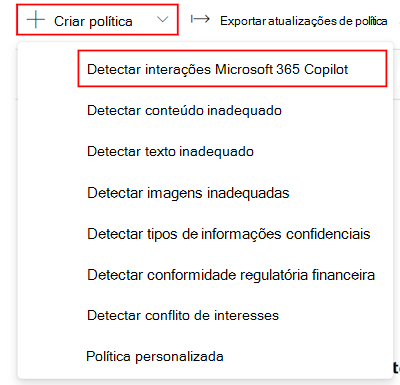

✅ Criar políticas de Conformidade de Comunicação para monitorizar interações com Microsoft 365 Copilot

A Conformidade de Comunicação pode detetar, capturar e agir sobre mensagens potencialmente inadequadas na sua organização. O conteúdo inadequado inclui informações confidenciais, assédio ou ameaçação de idiomas e partilha de conteúdo para adultos.

A Conformidade de Comunicações inclui algumas políticas predefinidas que o ajudam a começar. Recomendamos que utilize estes modelos predefinidos. Também pode criar as suas próprias políticas personalizadas.

Estas políticas monitorizam e avaliam pedidos e respostas com o Copilot.

Inicie sessão no portal do Microsoft Purview como um dos administradores listados em Conformidade de Comunicação – Permissões.

Selecione Solutions Communication ComplianceOverview (Descrição Geral da Conformidade > deComunicaçõesde Soluções>).

Se existirem alguns passos necessários listados, conclua-os. Para saber mais sobre estes passos, consulte Configurar e criar uma política de conformidade de comunicação.

Para as políticas predefinidas, selecione Criar política>Detetar interações Microsoft 365 Copilot:

Esta política copilot ajuda-o a começar. Também existem outros modelos predefinidos que pode utilizar. Em qualquer altura, também pode criar as suas próprias políticas personalizadas.

Para saber mais, confira:

Monitorar suas políticas. Reveja regularmente os relatórios de política e os registos de auditoria para ver as correspondências de políticas & itens resolvidos, incluindo a atividade dos utilizadores.

Para saber mais, veja Utilizar relatórios e auditorias de conformidade de comunicações.

Para saber mais, confira:

- Saiba mais sobre a conformidade em comunicações

- Introdução à conformidade de comunicação

- Criar políticas de Conformidade de Comunicação

Rever e analisar pedidos e respostas do Copilot

✅ Utilizar Gerenciamento da Postura de Segurança de Dados (DSPM) para IA ou Deteção de Dados Eletrónicos para analisar pedidos e respostas de utilizadores do Copilot

Quando os utilizadores introduzem um pedido e obtêm uma resposta do Copilot, pode ver e procurar estas interações. Especificamente, estas funcionalidades ajudam-no:

- Localize informações confidenciais ou conteúdos inapropriados incluídos nas atividades do Copilot.

- Responda a um incidente de transposição de dados quando são divulgadas informações confidenciais ou maliciosas através da atividade relacionada com o Copilot.

- Com a Deteção de Dados Eletrónicos, pode remover informações confidenciais ou conteúdos inapropriados incluídos nas atividades do Copilot.

Existem duas formas de rever e analisar pedidos e respostas do Copilot: Gerenciamento da Postura de Segurança de Dados para IA e Deteção de Dados Eletrónicos.

Gerenciamento da Postura de Segurança de Dados (DSPM) para IA (anteriormente denominado Hub de IA) é uma localização central no portal do Microsoft Purview que monitoriza proativamente a utilização de IA. Inclui Deteção de Dados Eletrónicos e pode utilizá-la para analisar e rever pedidos e respostas do Copilot.

- Inicie sessão no portal do Microsoft Purview como administrador num dos grupos listados em Gerenciamento da Postura de Segurança de Dados para IA – Permissões.

- Selecione Soluções>DSPM paraExplorador de Atividades de IA>.

- Selecione uma atividade existente na lista. Por exemplo, se existir uma atividade de tipos de informações confidenciais , selecione-a.

- Selecione Ver atividade de interação de IA relacionada. Em Detalhes de interação, pode ver a aplicação e o pedido & resposta. Também pode exportar uma atividade.

Para saber mais, confira:

Recursos técnicos e de implementação disponíveis para si

As organizações com um número mínimo de licenças copilot são elegíveis para um co-investimento da Microsoft na implementação e adoção através de Parceiros Da Microsoft elegíveis.

Para saber mais, veja Microsoft 365 Copilot Partner Directory.

Os clientes elegíveis podem pedir assistência técnica e de implementação ao Microsoft FastTrack. O FastTrack fornece orientações e recursos para o ajudar a planear, implementar e adotar o Microsoft 365.

Para saber mais, consulte FastTrack para Microsoft 365.