Remediar configurações incorretas do Defender for Endpoint (sem agente)

O Microsoft Defender for Cloud integra-se nativamente ao Defender for Endpoint para fornecer recursos de deteção e resposta de ponto final (EDR) para máquinas conectadas ao Defender for Cloud.

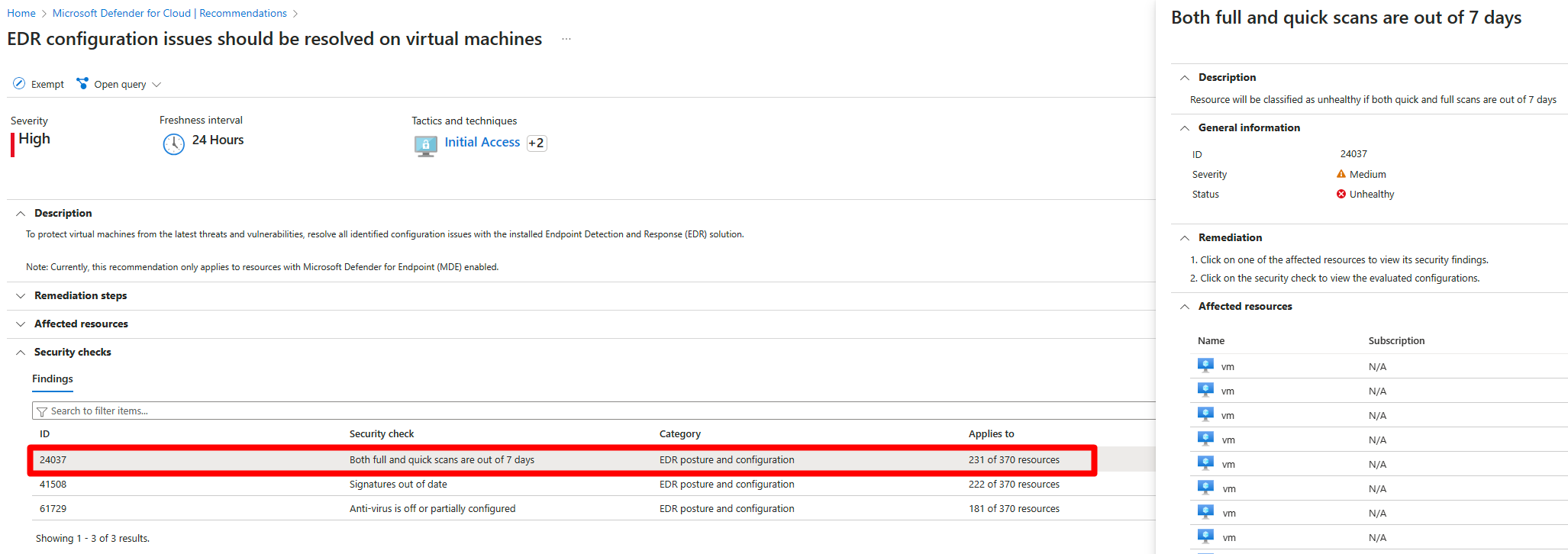

Como parte desses recursos integrados de EDR, o Defender for Cloud verifica máquinas sem agente para avaliar se elas estão executando uma solução EDR. Além disso, para máquinas que usam o Defender for Endpoint como EDR, o Defender for Servers verifica sem agente as máquinas com verificações de segurança que avaliam se o Defender for Endpoint está configurado corretamente. As verificações incluem:

Both full and quick scans are out of 7 daysSignature out of dateAnti-virus is off or partially configured

Quando são encontradas configurações incorretas, o Defender for Cloud faz recomendações para corrigi-las. Este artigo descreve como corrigir essas recomendações.

Nota

- O Defender for Cloud usa a verificação sem agente para avaliar as configurações de EDR.

- A verificação sem agente substitui o agente do Log Analytics (também conhecido como Microsoft Monitoring Agent (MMA)), que era usado anteriormente para coletar dados da máquina.

- O MMA está prestes a se aposentar. A digitalização usando o MMA será preterida em novembro de 2024.

Pré-requisitos

| Requisito | Detalhes |

|---|---|

| Planear | O Defender for Cloud deve estar disponível na assinatura do Azure e um destes planos deve ser habilitado: - Plano 2 do Defender for Servers - Gestão de Postura de Segurança na Nuvem do Defender (CSPM) |

| Verificação sem agente | A verificação sem agente para máquinas deve ser ativada. Ele é ativado por padrão nos planos, mas se você precisar ativá-lo manualmente, siga estas instruções. |

| Máquinas | O Defender for Endpoint deve estar sendo executado como a solução EDR em VMs. |

Investigar recomendações de configuração incorreta

Em Recomendações do Defender for Cloud>.

Procure e selecione uma das seguintes recomendações:

EDR configuration issues should be resolved on virtual machinesEDR configuration issues should be resolved on EC2sEDR configuration issues should be resolved on GCP virtual machines

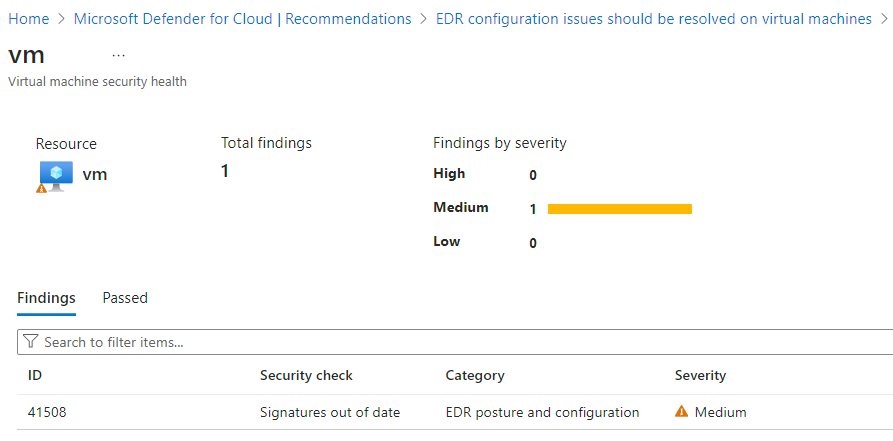

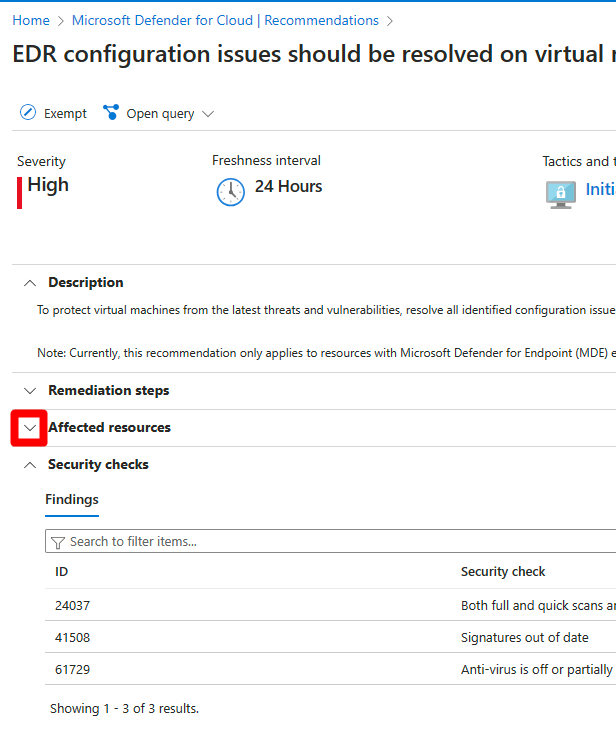

Selecione cada uma das verificações de segurança para examinar os recursos afetados.

Expanda a seção Recursos afetados

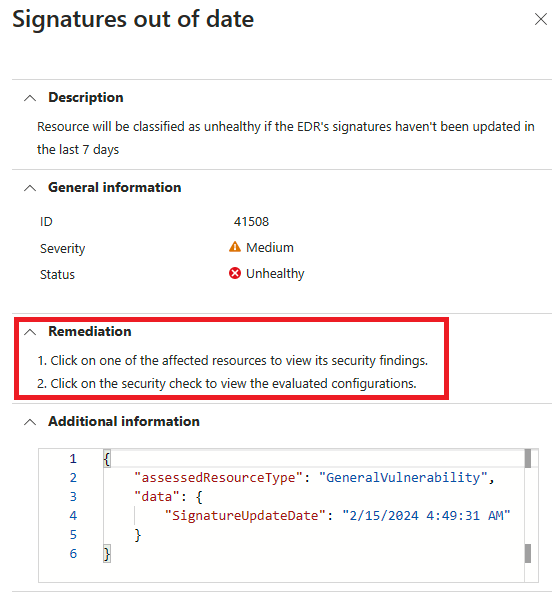

Analise detalhadamente a verificação de segurança e siga as etapas de correção.

Após a conclusão do processo, pode levar até 24 horas até que sua máquina apareça na guia Recursos íntegros .

Conteúdos relacionados

Verifique se as máquinas têm uma solução EDR configurada.