Definir configurações do servidor para autenticação de certificado do Gateway VPN P2S

Este artigo ajuda você a definir as configurações de servidor ponto a site (P2S) do Gateway VPN necessárias para permitir que você conecte com segurança clientes individuais que executam Windows, Linux ou macOS a uma rede virtual (VNet) do Azure. As ligações VPN P2S são úteis quando pretende ligar-se à sua rede virtual a partir de uma localização remota, como quando está em teletrabalho a partir de casa ou de uma conferência. Você também pode usar P2S em vez de uma VPN site a site (S2S) quando tiver apenas alguns clientes que precisam se conectar a uma rede virtual.

As conexões P2S não exigem um dispositivo VPN ou um endereço IP voltado para o público. Existem várias opções de configuração diferentes disponíveis para P2S. Para obter mais informações sobre VPN ponto a site, consulte Sobre VPN ponto a site.

As etapas neste artigo usam o portal do Azure para configurar seu gateway de VPN do Azure para autenticação de certificado ponto a site.

As conexões de autenticação de certificado do Azure P2S usam os seguintes itens:

- Um gateway VPN baseado em rota (não baseado em políticas). Para obter mais informações sobre o tipo de VPN, consulte Configurações do gateway VPN.

- A chave pública (ficheiro .cer) de um certificado de raiz que é carregado para o Azure. Depois que o certificado é carregado, ele é considerado um certificado confiável e usado para autenticação.

- Um certificado de cliente que é gerado a partir do certificado de raiz. O certificado de cliente instalado em cada computador cliente que vai ligar à VNet. Este certificado é utilizado para autenticação de cliente.

- Arquivos de configuração do cliente VPN. O cliente VPN é configurado usando arquivos de configuração do cliente VPN. Esses arquivos contêm as informações necessárias para o cliente se conectar à rede virtual. Cada cliente que estabelece ligação tem de ser configurado com as definições dos ficheiros de configuração.

Pré-requisitos

Este artigo pressupõe os seguintes pré-requisitos:

- Uma rede virtual do Azure.

- Um gateway VPN baseado em rota que é compatível com a configuração P2S que você deseja criar e os clientes VPN de conexão. Para ajudar a determinar a configuração P2S necessária, consulte a tabela do cliente VPN. Se o gateway usa o SKU Básico, entenda que o SKU Básico tem limitações P2S e não suporta autenticação IKEv2 ou RADIUS. Para obter mais informações, consulte Sobre SKUs de gateway.

Se você ainda não tiver um gateway VPN funcional que seja compatível com a configuração P2S que deseja criar, consulte Criar e gerenciar um gateway VPN. Crie um gateway VPN compatível e retorne a este artigo para definir as configurações de P2S.

Gerar certificados

Os certificados são usados pelo Azure para autenticar clientes que se conectam a uma rede virtual por meio de uma conexão VPN ponto a site. Quando conseguir obter um certificado de raiz, carregue as informações da chave pública do certificado de raiz para o Azure. O certificado de raiz é então considerado "fidedigno" pelo Azure para a ligação através do P2S para a rede virtual.

Também pode gerar certificados de cliente a partir do certificado de raiz fidedigna e, em seguida, instalá-los em cada computador do cliente. O certificado de cliente é usado para autenticar o cliente quando ele inicia uma conexão com a rede virtual.

O certificado raiz deve ser gerado e extraído antes de definir as configurações de gateway ponto a site.

Gerar um certificado raiz

Obtenha o arquivo .cer para o certificado raiz. Você pode usar um certificado raiz que foi gerado com uma solução corporativa (recomendado) ou gerar um certificado autoassinado. Depois de criar o certificado raiz, exporte os dados do certificado público (não a chave privada) como um arquivo de .cer X.509 codificado em Base64. Você carrega esse arquivo posteriormente no Azure.

Certificado empresarial: se estiver a utilizar uma solução empresarial, pode utilizar a cadeia de certificados existente. Adquira o arquivo .cer para o certificado raiz que você deseja usar.

Certificado raiz autoassinado: se você não estiver usando uma solução de certificado corporativo, crie um certificado raiz autoassinado. Caso contrário, os certificados criados não serão compatíveis com suas conexões P2S e os clientes receberão um erro de conexão quando tentarem se conectar. Pode utilizar o Azure PowerShell, MakeCert ou OpenSSL. As etapas nos seguintes artigos descrevem como gerar um certificado raiz autoassinado compatível:

- Instruções do PowerShell para Windows 10 ou posterior: estas instruções requerem o PowerShell num computador com o Windows 10 ou posterior. Os certificados de cliente gerados a partir do certificado de raiz podem ser instalados em qualquer cliente P2S suportado.

- Instruções do MakeCert: Use o MakeCert para gerar certificados se você não tiver acesso a um computador com o Windows 10 ou posterior. Embora o MakeCert tenha sido preterido, você ainda pode usá-lo para gerar certificados. Os certificados de cliente gerados a partir do certificado raiz podem ser instalados em qualquer cliente P2S suportado.

- Linux - Instruções OpenSSL

- Linux - instruções strongSwan

Gerar certificados de cliente

Cada computador cliente conectado a uma rede virtual com uma conexão ponto a site deve ter um certificado de cliente instalado. Gerá-lo a partir do certificado raiz e instalá-lo em cada computador cliente. Se você não instalar um certificado de cliente válido, a autenticação falhará quando o cliente tentar se conectar à rede virtual.

Pode optar por gerar um certificado exclusivo para cada cliente ou pode utilizar o mesmo certificado para vários clientes. A vantagem de gerar certificados para cada cliente individual é a capacidade de revogar um único certificado. Caso contrário, se vários clientes usarem o mesmo certificado de cliente para autenticar e você revogá-lo, será necessário gerar e instalar novos certificados para cada cliente que usar esse certificado.

Você pode gerar certificados de cliente usando os seguintes métodos:

Certificado da empresa:

Se você estiver usando uma solução de certificado empresarial, gere um certificado de cliente com o formato name@yourdomain.comde valor de nome comum . Use este formato em vez do formato nome de domínio\nome de usuário.

Verifique se o certificado do cliente é baseado em um modelo de certificado de usuário que tenha a Autenticação de Cliente listada como o primeiro item na lista de usuários. Verifique o certificado clicando duas vezes nele e visualizando Uso Avançado de Chave na guia Detalhes.

Certificado raiz autoassinado: siga as etapas em um dos seguintes artigos de certificado P2S para que os certificados de cliente criados sejam compatíveis com suas conexões P2S.

Quando você gera um certificado de cliente a partir de um certificado raiz autoassinado, ele é instalado automaticamente no computador que você usou para gerá-lo. Se você quiser instalar um certificado de cliente em outro computador cliente, exporte-o como um arquivo .pfx, juntamente com toda a cadeia de certificados. Isso criará um arquivo .pfx que contém as informações do certificado raiz necessárias para o cliente autenticar.

As etapas nestes artigos geram um certificado de cliente compatível, que você pode exportar e distribuir.

Instruções do PowerShell do Windows 10 ou posterior: estas instruções exigem o Windows 10 ou posterior e o PowerShell para gerar certificados. Os certificados gerados podem ser instalados em qualquer cliente P2S suportado.

Instruções do MakeCert: Use o MakeCert se você não tiver acesso a um computador com Windows 10 ou posterior para gerar certificados. Embora o MakeCert tenha sido preterido, você ainda pode usá-lo para gerar certificados. Você pode instalar os certificados gerados em qualquer cliente P2S suportado.

Linux: Veja instruções strongSwan ou OpenSSL .

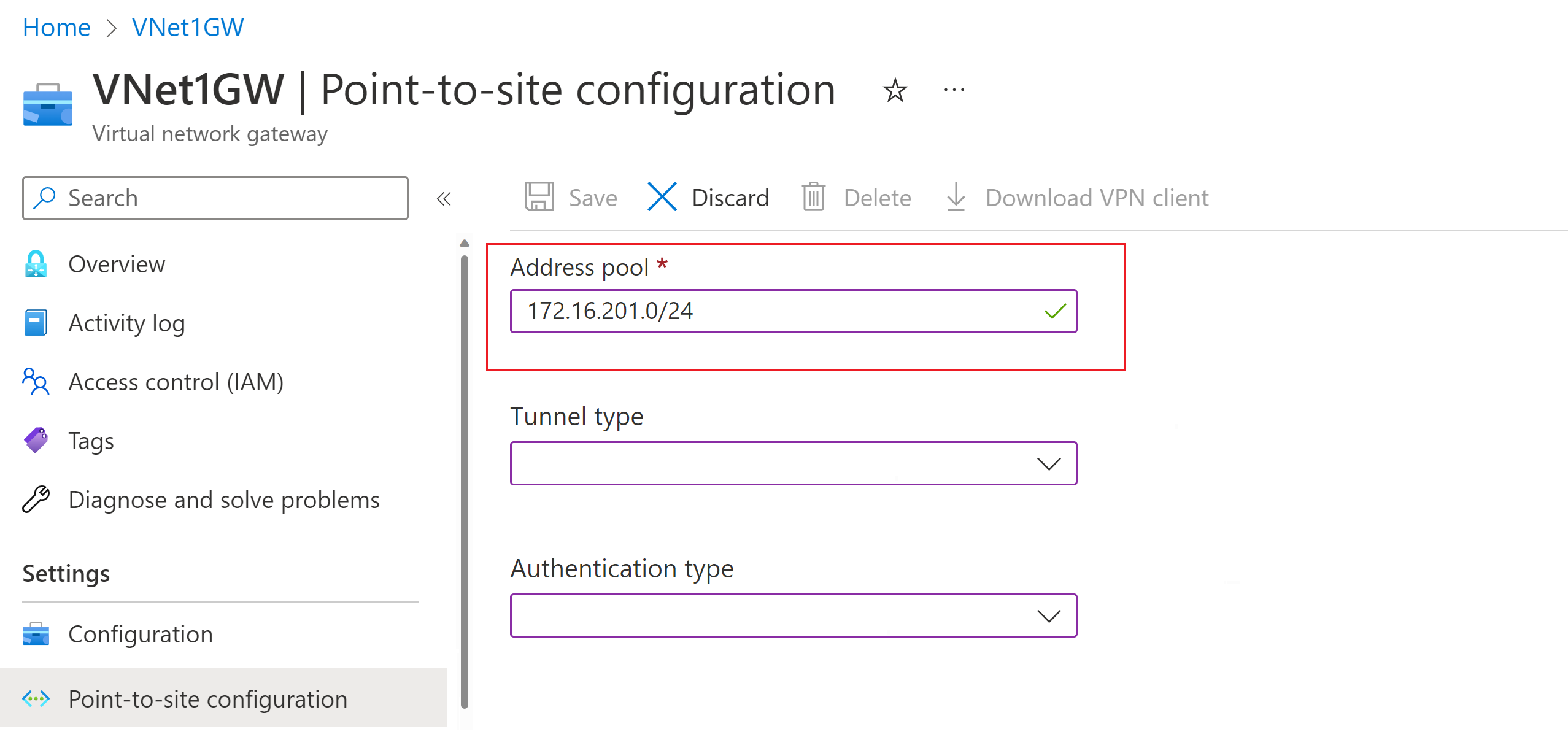

Add the VPN client address pool (Adicionar um conjunto de endereços do cliente VPN)

O conjunto de endereços de cliente é um conjunto de endereços IP privados que especificar. Os clientes que se conectam através de uma VPN ponto a site recebem dinamicamente um endereço IP desse intervalo. Use um intervalo de endereços IP privados que não se sobreponha ao local a partir do qual você se conecta ou à rede virtual à qual deseja se conectar. Se você configurar vários protocolos e o SSTP for um dos protocolos, o pool de endereços configurado será dividido entre os protocolos configurados igualmente.

No portal do Azure, vá para seu gateway de VPN.

Na página do gateway, no painel esquerdo, selecione Configuração ponto a site.

Clique em Configurar agora para abrir a página de configuração.

Na página de configuração Ponto a site, na caixa Conjunto de endereços, adicione o intervalo de endereços IP privados que pretende utilizar. Os clientes VPN recebem dinamicamente um endereço IP do intervalo que especificou. A máscara de sub-rede mínima é de 29 bits para configuração ativa/passiva e 28 bits para configuração ativa/ativa.

Continue para a próxima seção para definir mais configurações.

Especificar o túnel e o tipo de autenticação

Nesta seção, você especifica o tipo de túnel e o tipo de autenticação. Essas configurações podem se tornar complexas. Você pode selecionar opções que contêm vários tipos de túnel na lista suspensa, como IKEv2 e OpenVPN (SSL) ou IKEv2 e SSTP (SSL). Apenas determinadas combinações de tipos de túnel e tipos de autenticação estão disponíveis.

O tipo de túnel e o tipo de autenticação devem corresponder ao software cliente VPN que você deseja usar para se conectar ao Azure. Quando você tem vários clientes VPN se conectando de diferentes sistemas operacionais, planejar o tipo de túnel e o tipo de autenticação é importante. A tabela a seguir mostra os tipos de túnel e os tipos de autenticação disponíveis relacionados ao software cliente VPN.

Tabela do cliente VPN

| Autenticação | Tipo de túnel | SO de Cliente | cliente de VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | forteSwan | |

| OpenVPN | Windows | Cliente VPN do Azure Cliente OpenVPN versão 2.x Cliente OpenVPN versão 3.x |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Azure VPN Client Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Nota

Se você não vir o tipo de túnel ou o tipo de autenticação na página de configuração Ponto a Site, seu gateway está usando a SKU Básica. O SKU Básico não suporta a autenticação IKEv2 ou RADIUS. Se quiser utilizar estas definições, é necessário eliminar e recriar o gateway utilizando um SKU de gateway diferente.

Em Tipo de túnel, selecione o tipo de túnel que você deseja usar. Para este exercício, na lista suspensa, selecione IKEv2 e OpenVPN(SSL).

Para Tipo de autenticação, na lista suspensa, selecione Certificado do Azure.

Adicionar outro endereço IP público

Se você tiver um gateway de modo ativo-ativo, precisará especificar um terceiro endereço IP público para configurar ponto a site. No exemplo, criamos o terceiro endereço IP público usando o valor de exemplo VNet1GWpip3. Se o gateway não estiver no modo ativo-ativo, não será necessário adicionar outro endereço IP público.

Carregar informações de chave pública do certificado raiz

Nesta seção, você carrega dados de certificado raiz público no Azure. Depois que os dados do certificado público são carregados, o Azure os usa para autenticar clientes conectados. Os clientes conectados têm um certificado de cliente instalado gerado a partir do certificado raiz confiável.

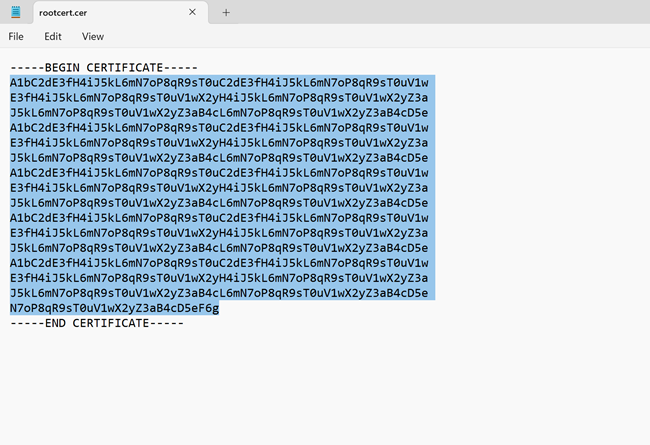

Certifique-se de que exportou o certificado raiz como um X.509 codificado em Base-64 (. CER) nas etapas anteriores. Tem de exportar o certificado neste formato para poder abrir o certificado com o editor de texto. Não é necessário exportar a chave privada.

Abra o certificado com um editor de texto, como o Bloco de Notas. Ao copiar os dados do certificado, certifique-se de copiar o texto como uma linha contínua:

Vá para o gateway de rede virtual -> página de configuração ponto a site na seção Certificado raiz. Esta seção só estará visível se você tiver selecionado o certificado do Azure para o tipo de autenticação.

Na seção Certificado raiz, você pode adicionar até 20 certificados raiz confiáveis.

- Cole os dados do certificado no campo Dados do certificado público.

- Nomeie o certificado.

Não são necessárias rotas adicionais para este exercício. Para obter mais informações sobre o recurso de roteamento personalizado, consulte Anunciar rotas personalizadas.

Selecione Salvar na parte superior da página para salvar todas as definições de configuração.

Gerar arquivos de configuração de perfil de cliente VPN

Todas as definições de configuração necessárias para os clientes VPN estão contidas em um arquivo zip de configuração de perfil de cliente VPN. Os arquivos de configuração de perfil de cliente VPN são específicos para a configuração do gateway VPN P2S para a rede virtual. Se houver alguma alteração na configuração da VPN P2S depois de gerar os arquivos, como alterações no tipo de protocolo VPN ou no tipo de autenticação, você precisará gerar novos arquivos de configuração de perfil de cliente VPN e aplicar a nova configuração a todos os clientes VPN que deseja conectar. Para obter mais informações sobre conexões P2S, consulte Sobre VPN ponto a site.

Você pode gerar arquivos de configuração de perfil de cliente usando o PowerShell ou usando o portal do Azure. Os exemplos a seguir mostram ambos os métodos. Qualquer um dos métodos retorna o mesmo arquivo zip.

Portal do Azure

No portal do Azure, vá para o gateway de rede virtual da rede virtual à qual você deseja se conectar.

Na página de gateway de rede virtual, selecione Configuração ponto a site para abrir a página Configuração ponto a site.

Na parte superior da página de configuração Ponto a Site, selecione Baixar cliente VPN. Isso não baixa o software do cliente VPN, ele gera o pacote de configuração usado para configurar clientes VPN. Leva alguns minutos para o pacote de configuração do cliente gerar. Durante esse tempo, você pode não ver nenhuma indicação até que o pacote gere.

Depois que o pacote de configuração é gerado, seu navegador indica que um arquivo zip de configuração do cliente está disponível. Tem o mesmo nome que o seu gateway.

Descompacte o arquivo para visualizar as pastas. Você usará alguns ou todos esses arquivos para configurar seu cliente VPN. Os arquivos gerados correspondem às configurações de autenticação e tipo de túnel que você configurou no servidor P2S.

Configurar clientes VPN e conectar-se ao Azure

Para conhecer as etapas para configurar seus clientes VPN e conectar-se ao Azure, consulte a tabela do cliente VPN na seção Especificar túnel e tipo de autenticação. A tabela contém links para artigos que fornecem etapas detalhadas para configurar o software cliente VPN.

Adicionar ou remover certificados de raiz fidedigna

Pode adicionar e remover certificados de raiz fidedigna do Azure. Quando você remove um certificado raiz, os clientes que têm um certificado gerado a partir dessa raiz não poderão se autenticar e, como resultado, não poderão se conectar. Se quiser que um cliente faça a autenticação e estabeleça ligação, terá de instalar um novo certificado de cliente gerado a partir de um certificado de raiz considerado fidedigno (carregado) no Azure.

Pode adicionar até 20 ficheiros .cer de certificado de raiz fidedigna ao Azure. Para obter instruções, consulte a seção Carregar um certificado raiz confiável.

Para remover um certificado raiz confiável:

- Navegue até a página de configuração ponto a site do gateway de rede virtual.

- Na secção Certificado de raiz da página, localize o certificado que pretende remover.

- Selecione as reticências ao lado do certificado e, em seguida, selecione Remover.

Revogar um certificado de cliente

Pode revogar certificados de cliente. A lista de revogação de certificados permite negar seletivamente a conectividade P2S com base em certificados de cliente individuais. Isto é diferente da remoção de um certificado de raiz fidedigna. Se remover um certificado de raiz .cer fidedigno do Azure, revoga o acesso a todos os certificados de cliente gerados/assinados pelo certificado de raiz revogado. Quando você revoga um certificado de cliente, em vez do certificado raiz, ele permite que os outros certificados que foram gerados a partir do certificado raiz continuem a ser usados para autenticação.

A prática comum é utilizar o certificado de raiz para gerir o acesso nos níveis de equipa ou organização e utilizar certificados de cliente revogados para controlo de acesso detalhado dos utilizadores individuais.

Pode revogar um certificado de cliente, ao adicionar o thumbprint à lista de revogação.

- Obtenha o thumbprint do certificado de cliente. Para obter mais informações, veja Como obter o Thumbprint de um Certificado.

- Copie as informações para um editor de texto e remova todos os espaços para que seja uma cadeia de caracteres contínua.

- Navegue até à página Configuração ponto a site do gateway de rede virtual. Esta é a mesma página que utilizou para carregar um certificado de raiz fidedigna.

- Na secção Certificados revogados, introduza um nome amigável para o certificado (não tem de ser o CN do certificado).

- Copie e cole a cadeia de thumbprint para o campo Thumbprint.

- O thumbprint valida e é adicionado automaticamente à lista de revogação. Verá uma mensagem no ecrã a indicar que a lista está a atualizar.

- Depois de concluída a atualização, o certificado já não pode ser utilizado para ligar. Os clientes que se tentarem ligar com este certificado irão receber uma mensagem a indicar que o certificado já não é válido.

FAQ Ponto a Site

Para perguntas frequentes, consulte as Perguntas frequentes.

Próximos passos

Assim que a ligação estiver concluída, pode adicionar máquinas virtuais às redes virtuais. Para obter mais informações, veja Máquinas Virtuais. Para compreender melhor o funcionamento em rede e as máquinas virtuais, veja Descrição geral da rede VM do Azure e Linux.

Para obter informações de resolução de problemas P2S, consulte Resolução de problemas de ligações ponto a site do Azure.