Perimetro di sicurezza di rete per database SQL di Azure e Azure Synapse Analytics

Si applica a: Database SQL di Azure

Azure Synapse Analytics (solo pool SQL dedicati)

Il perimetro di sicurezza di rete (anteprima) protegge sia il traffico di rete in ingresso che in uscita tra database SQL di Azure e altre risorse PaaS (Platform as a Service), ad esempio Archiviazione di Azure e Azure Key Vault. Tutti i tentativi effettuati di comunicare con le risorse di Azure che non si trova all'interno del perimetro vengono bloccati.

Importante

- Questo articolo si applica sia a database SQL di Azure sia a pool SQL dedicato (in precedenza SQL DW) in Azure Synapse Analytics. Queste impostazioni si applicano a tutti i database SQL e pool SQL dedicati (in precedenza SQL DW) associati al server. Per semplicità, il termine 'database' fa riferimento a entrambi i database nel database SQL di Azure e in Azure Synapse Analytics. Analogamente, tutti i riferimenti a 'server' indicano il server SQL logico che ospita il database SQL di Azure e i pool SQL dedicati (in precedenza SQL DW) in Azure Synapse Analytics. Questo articolo non si applica a Istanza gestita di SQL di Azure o ai pool SQL dedicati nelle aree di lavoro Azure Synapse Analytics.

Associare database SQL a un perimetro di sicurezza di rete nel portale di Azure

Cercare Perimetro di sicurezza di rete nella barra di ricerca portale di Azure e quindi selezionare il pulsante Crea e creare la risorsa.

Specificare un nome e un'area geografica e scegliere la sottoscrizione.

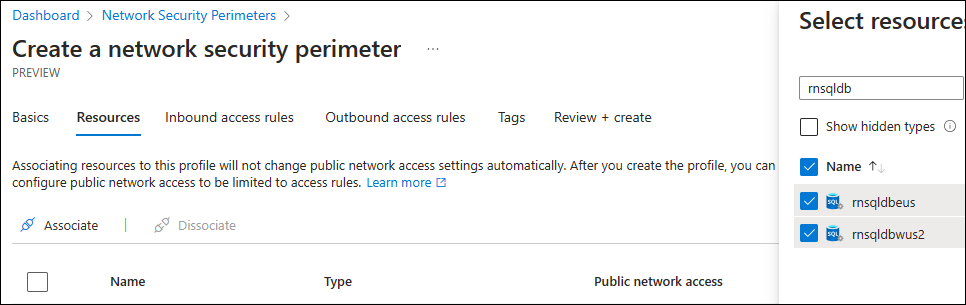

Nella sezione Risorse selezionare il pulsante Associa e passare al database SQL da aggiungere.

Eseguire il resto del processo di creazione senza immettere alcuna regola di accesso in ingresso o regole di accesso in uscita.

Uso di database SQL con un perimetro di sicurezza di rete

Per impostazione predefinita, Network Security Perimeter usa la modalità di apprendimento, che può essere usata per registrare tutto il traffico da e verso database SQL. Il traffico di rete può essere registrato in un'area di lavoro Log Analytics o Archiviazione di Azure account usando la registrazione diagnostica per il perimetro di sicurezza di rete di Azure. Infine, il perimetro di sicurezza di rete può essere impostato sulla modalità applicata . In modalità applicata , qualsiasi accesso negato mostra l'errore seguente:

Error 42118

Login failed because the network security perimeter denied inbound access.

Contenuto correlato

- Guida introduttiva: Creare un perimetro di sicurezza di rete - portale di Azure

- Guida introduttiva: Creare un perimetro di sicurezza di rete - Azure PowerShell

- Guida introduttiva: Creare un perimetro di sicurezza di rete - Interfaccia della riga di comando di Azure

- Architettura della connettività di SQL di Azure