Distribuzione di etichette di riservatezza con criteri di etichetta per la conformità del governo australiano con PSPF

Questo articolo fornisce indicazioni per le organizzazioni governative australiane sulla configurazione dei criteri delle etichette di riservatezza di Microsoft Purview. Lo scopo è illustrare come configurare i criteri di etichetta per allinearsi al meglio ai requisiti descritti in Protective Security Policy Framework (PSPF) e Information Security Manual (ISM).

Affinché le etichette di riservatezza siano selezionabili dagli utenti per gli elementi dell'applicazione, devono essere pubblicate tramite i criteri di etichetta. I criteri di etichetta vengono configurati all'interno del portale di Microsoft Purview nel menu di protezione delle informazioni .

Per istruzioni dettagliate sul processo di creazione di un'etichetta di riservatezza, vedere Creazione di un'etichetta di riservatezza.

Le organizzazioni con requisiti più granulari necessitano di criteri aggiuntivi. Ad esempio, un'organizzazione che vuole che l'etichetta PROTECTED e le etichette secondarie associate siano pubblicate in un subset di utenti, richiede un altro criterio per ottenere questo risultato. È possibile creare un criterio denominato criterio di etichetta protetta , con solo le etichette PROTETTE selezionate. I criteri possono quindi essere pubblicati in un gruppo di utenti protetti .

Importante

Limitare la possibilità di applicare un'etichetta non impedisce l'accesso alle informazioni a cui è applicata l'etichetta. Per applicare la restrizione di accesso in accordo con i criteri di etichetta, è necessario applicare la configurazione, inclusa la prevenzione della perdita dei dati, il contesto di autenticazione e la crittografia delle etichette .

Impostazioni dei criteri di etichetta

I criteri delle etichette di riservatezza contengono varie impostazioni dei criteri, che controllano il comportamento dei client che riconoscono l'etichetta di riservatezza. Queste impostazioni sono importanti per consentire alle organizzazioni governative australiane di soddisfare alcuni requisiti chiave.

Etichetta predefinita

L'opzione Etichetta predefinita indica a Microsoft 365 di applicare automaticamente l'etichetta selezionata agli elementi per impostazione predefinita. Per soddisfare i requisiti PSPF e ISM del governo australiano, le impostazioni predefinite dell'etichetta sono impostate su nessuna.

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8, requisito 2 (requisito di base) (v2018.6) | Valutazione delle informazioni riservate e classificate per la sicurezza: ... Per decidere quale classificazione di sicurezza applicare, l'originatore deve: i. Valutare il valore, l'importanza o la sensibilità delle informazioni ufficiali considerando il potenziale danno al governo, all'interesse nazionale, alle organizzazioni o ai singoli individui, che si verificherebbe se la riservatezza delle informazioni fosse compromessa... ii. Impostare la classificazione di sicurezza al livello ragionevole più basso. |

| ISM-0271 (giugno 2024) | Gli strumenti di contrassegno protettivo non inseriscono automaticamente i contrassegni protettivi nei messaggi di posta elettronica. |

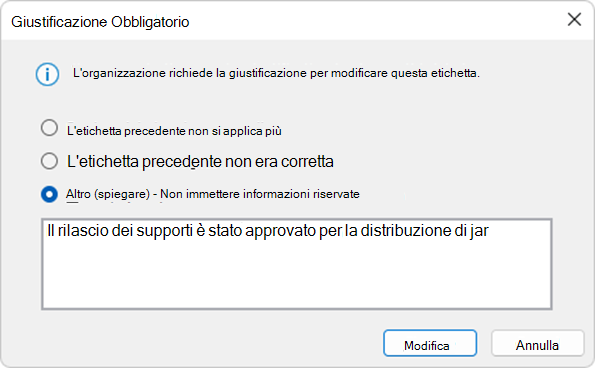

Giustificazione della modifica dell'etichetta

Per le organizzazioni governative australiane, Microsoft consiglia di abilitare la giustificazione delle modifiche delle etichette in tutti i criteri di etichetta.

Per la maggior parte delle organizzazioni, la riservatezza delle informazioni può cambiare nel tempo, ad esempio informazioni sottoposte a embargo, rilasci multimediali e linee di trattene. La giustificazione della modifica dell'etichetta viene attivata nell'evento quando un utente tenta di rimuovere o abbassare un'etichetta applicata. Questa impostazione di criterio richiede agli utenti di fornire un motivo per la modifica:

Tutte le modifiche alle etichette e le relative risposte di giustificazione vengono registrate nel log di controllo e possono essere visualizzate dagli amministratori in Esplora attività di Microsoft Purview.

Avvisi di modifica dell'etichetta

Le modifiche alle etichette possono essere configurate facilmente per l'avviso in Microsoft Sentinel e in altre informazioni di sicurezza e gestione degli eventi (SIEM).

Gli avvisi di etichetta in enti pubblici per tutte le modifiche potrebbero causare un "rumore" non necessario, che può offuscare gli avvisi che richiedono ulteriori indagini. Nell'esempio seguente viene illustrata questa configurazione in un'impostazione per enti pubblici.

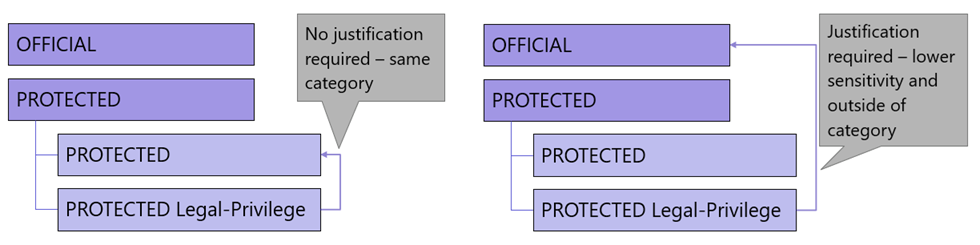

La giustificazione delle modifiche alle etichette non viene attivata automaticamente per le modifiche tra le etichette secondarie. Se si usa una tassonomia delle etichette simile alla configurazione fornita in questo articolo, gli utenti possono aggiungere o rimuovere un indicatore di gestione delle informazioni (IMM) senza dover giustificare l'azione. Tuttavia, queste modifiche alle etichette vengono registrate nel log di controllo.

Le organizzazioni governative devono prendere in considerazione i requisiti di conservazione della giustificazione delle modifiche delle etichette e configurare i criteri di conservazione dei log di controllo in linea con questi. Altre informazioni sul log di controllo e sulle opzioni per la conservazione dei log sono disponibili nel log di controllo.

Considerazioni sulla riclassificazione

La giustificazione delle modifiche alle etichette è una funzionalità in cui le opzioni disponibili differiscono dalla finalità dei requisiti per enti pubblici. Il PSPF afferma che l'originatore è definito l'entità che inizialmente ha generato o ricevuto le informazioni, deve rimanere responsabile del controllo della declassificazione o della riclassificazione:

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 8 Requisito 3 - Declassificazione (v2018.6) | L'originatore deve rimanere responsabile del controllo della sanificazione, della riclassificazione o della declassificazione delle informazioni. Un'entità non deve rimuovere o modificare la classificazione delle informazioni senza l'approvazione dell'originatore. |

Inoltre, l'ISM-1089 afferma che:

| Requisito | Dettagli |

|---|---|

| ISM-1089 (marzo 2023) | Gli strumenti di contrassegno protettivo non consentono agli utenti che rispondono o inoltrano messaggi di posta elettronica di selezionare contrassegni protettivi inferiori a quelli usati in precedenza. |

L'approccio usato in Microsoft Purview è "trust but verify", che consente agli utenti con l'autorizzazione di modificare gli elementi e di modificare l'etichetta applicata a tali elementi. La giustificazione delle modifiche alle etichette fornisce il monitoraggio e la responsabilità per eventuali modifiche.

Coloro che considerano i requisiti di riclassificazione PSPF in linea con l'approccio "trust but verify" di Microsoft devono essere a conoscenza delle opzioni disponibili seguenti.

Approccio basato su criteri

Microsoft consiglia alle organizzazioni governative australiane di guidare con i propri controlli basati su criteri aziendali come metodo principale per soddisfare i requisiti di declassificazione. Inoltre, Microsoft consiglia di rafforzare i controlli basati su criteri con monitoraggio e avvisi per rilevare modelli inappropriati. Ciò è dovuto al fatto che la configurazione impedisce la modifica degli elementi. La conseguenza del risultato del blocco dell'etichetta influisce su utenti e amministratori, in particolare quando si verifica una modifica. Ad esempio, il "blocco" di un'etichetta su un elemento condiviso da un'organizzazione può richiedere l'uso della crittografia, che potrebbe influire su altri servizi, ad esempio i sistemi di gestione dei record. Queste autorizzazioni potrebbero anche dover essere associate al dominio di un utente, che potrebbe essere influenzato dalle modifiche di Machinery of Government (MoG).

Quando le organizzazioni governative stanno valutando le opzioni disponibili, potrebbe essere opportuno ricordare che PSPF include sia una scala di maturità che categorie di requisiti di base e di supporto. Le organizzazioni devono prendere le proprie decisioni in merito all'importanza di questo requisito di supporto per soddisfare i propri obiettivi PSPF e valutare il requisito in base a:

- usabilità

- potenziale impatto sull'utente

- impatto sulla maturità complessiva del PSPF

- potenziale di MoG

Approccio basato sulla prevenzione della perdita dei dati

Questo approccio usa funzionalità aggiuntive di Microsoft 365 sovrapposte a Microsoft Purview per attenuare i rischi correlati all'esfiltrazione delle informazioni. Un esempio è la posizione in cui la prevenzione della perdita dei dati viene usata per impedire l'uscita delle informazioni riservate dall'organizzazione. Gli elementi possono essere identificati come sensibili principalmente in base all'etichetta applicata, ma anche in base alle informazioni che contengono. L'implementazione di un secondo livello di prevenzione della perdita dei dati incentrato sul contenuto anziché solo sull'etichetta riduce la capacità dell'utente malintenzionato di esfiltrare informazioni dopo l'abbassamento o la rimozione di un'etichetta. Per altre informazioni su questo approccio a più livelli, vedere Impedire la distribuzione inappropriata delle informazioni classificate per la sicurezza e limitare la distribuzione delle informazioni sensibili. Queste funzionalità possono anche essere estese ai dispositivi tramite Endpoint DLP ed estese ad altre applicazioni cloud tramite Defender for Cloud Apps.

Le organizzazioni possono usare la prevenzione della perdita dei dati per identificare e risolvere la declassificazione. Un esempio è la posizione in cui viene usato il tipo di informazioni riservate (SIT) per identificare 'SEC=OFFICIAL:Sensitive' in un contrassegno soggetto, ma la conversazione di posta elettronica è stata etichettata come OFFICIAL. Nel corpo delle conversazioni, un contrassegno di sensibilità più elevato viene identificato dalla prevenzione della perdita dei dati, in modo che la conversazione possa essere bloccata o indirizzata ai team di sicurezza per ulteriori azioni. Un esempio di approccio che valuta i contrassegni applicati agli elementi anziché all'etichetta di riservatezza è disponibile in Controllo della posta elettronica delle informazioni contrassegnate tramite DLP.

Approccio basato sul rischio dell'utente

Le organizzazioni possono estendere i controlli DLP correlando le informazioni DLP con una gamma di segnali utente che possono indicare modelli di comportamento dannoso. Questa funzionalità viene resa disponibile tramite Gestione dei rischi Insider Microsoft Purview (IRM).

IRM avvisa gli utenti amministratori che tentano ripetutamente di esfiltrare le informazioni come "rischiose" e consentono ai team di sicurezza di intervenire. Questo strumento ha la possibilità di inserire feed di dati HR e correlare le attività di esfiltrazione dei dati con i segnali HR, ad esempio la data di fine del contratto in sospeso. Questa funzionalità segnala agli amministratori che hanno finalità dannose può essere identificata e gestita tempestivamente, rimuovendo il rischio di declassificazione ed esfiltrazione dannosa.

Per approfondire ulteriormente questa funzionalità, è possibile abilitare le funzionalità di Protezione adattiva in IRM, che possono limitare automaticamente l'accesso e la capacità dell'utente rischioso di esfiltrare le informazioni etichettate in seguito a un evento di rischio. Ciò consente di proteggere le informazioni implementando immediatamente i controlli anziché attendere che i team di sicurezza agiscano in caso di avvisi.

Con le informazioni protette da un approccio a più livelli, sono necessarie restrizioni rigide di riclassificazione solo per i record specificati nell'Archives Act con blocco delle etichette per i record specifici dell'Archives Act Commonwealth.

Prevenzione delle modifiche di riclassificazione

Esistono due opzioni per impedire la riclassificazione utili per i diversi requisiti dei casi d'uso.

Approccio basato sulla crittografia

Un'altra opzione per impedire le modifiche alle etichette consiste nell'usare la crittografia basata su etichette insieme alle autorizzazioni che limitano la capacità dell'utente di modificare le proprietà degli elementi. Le autorizzazioni di comproprietario consentono modifiche alle proprietà, inclusa l'etichetta applicata, mentre le autorizzazioni di coautore consentono la modifica degli elementi, ma non le relative proprietà. Tale configurazione deve essere supportata da una struttura di gruppo per supportare l'allocazione di tali autorizzazioni a quelle che le richiedono. Questa configurazione dovrebbe anche considerare gli altri aspetti per etichettare la crittografia descritti nella crittografia delle etichette di riservatezza.

Per altre informazioni sulle autorizzazioni di Azure Rights Management necessarie per supportare questa operazione, vedere Configurare i diritti di utilizzo per Azure Information Protection (AIP).For more information on the required Azure Rights Management permissions to support this, see Configure usage rights for Azure Information Protection (AIP).

Approccio "blocco" dell'etichetta

La sezione 24 e la sezione 26 dell'Archives Act vietano l'eliminazione o la modifica di alcuni tipi di record del Commonwealth. Le modifiche alle etichette sono metadati di un record e possono costituire una modifica di tale record. Per impedire le modifiche alle etichette, le organizzazioni possono implementare etichette di conservazione che usano le funzionalità Gestione record Microsoft Purview per bloccare gli elementi in uno stato. Dopo il blocco, gli elementi e l'etichetta di riservatezza associata non possono essere modificati, impedendo la riclassificazione. La configurazione di Microsoft 365 in questo modo consente alle organizzazioni di soddisfare i requisiti di PSPF e Archive Act per tali tipi di record commonwealth.

Per altre informazioni su come impedire modifiche agli elementi tramite etichette di record, vedere Dichiarare i record usando le etichette di conservazione.

Etichettatura obbligatoria

I criteri di etichetta consentono di richiedere agli utenti di selezionare un'etichetta per documenti e messaggi di posta elettronica. Questa impostazione richiede agli utenti di selezionare un'etichetta ogni volta che:

- Salvare un nuovo elemento (file o posta elettronica),

- Provare a inviare un messaggio di posta elettronica senza etichetta oppure

- Modificare un elemento che non ha già un'etichetta applicata.

Questa impostazione garantisce che tutti gli elementi abbiano contrassegni protettivi e altri controlli associati applicati.

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8, Requisito 1 (requisito principale) - Identificazione delle aziende informative (v2018.6) | L'originatore deve determinare se le informazioni generate sono informazioni ufficiali (destinate all'uso come record ufficiale) e se tali informazioni sono riservate o classificate per la sicurezza. |

| Criteri PSPF 8, requisito 2 (requisito di base) - Valutare la riservatezza e la classificazione di sicurezza delle aziende informative (v2018.6) | Per decidere quale classificazione di sicurezza applicare, l'originatore deve: i. valutare il valore, l'importanza o la sensibilità delle informazioni ufficiali considerando il potenziale danno per il governo, l'interesse nazionale, le organizzazioni o i singoli individui, che si verificherebbe se la riservatezza delle informazioni fosse compromessa ... ii. impostare la classificazione di sicurezza al livello ragionevole più basso. |

Consiglio

Anche se l'impostazione di etichettatura obbligatoria garantisce che gli elementi abbiano etichette applicate, è consigliabile che le raccomandazioni di etichettatura automatica basate sul client e configurate e abilitate per guidare gli utenti su un'applicazione di etichette accurata. Altre informazioni su questa funzionalità sono disponibili nell'articolo Etichettatura automatica basata su client .

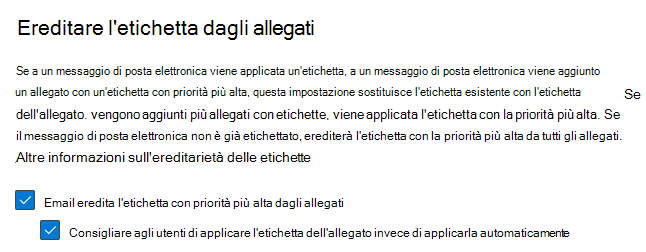

Ereditarietà delle etichette

L'impostazione di ereditarietà delle etichette consente ai messaggi di posta elettronica di ereditare la riservatezza dei relativi allegati. Ciò entra in vigore se un elemento con una sensibilità più elevata viene collegato a un messaggio di posta elettronica con un'etichetta di riservatezza inferiore applicata. Questa impostazione consente di garantire che gli elementi altamente sensibili non vengano divulgati in modo inappropriato tramite messaggi di posta elettronica con sensibilità inferiore.

Come per tutti i processi di etichettatura automatica, l'automazione non eseguirà l'override di un'etichetta applicata manualmente. Per ottenere la maggior parte dei vantaggi, le organizzazioni governative australiane devono selezionare entrambe le opzioni. La selezione di entrambe le opzioni consente agli elementi appena creati di ereditare la riservatezza degli allegati. Nelle situazioni in cui un utente ha già applicato un'etichetta, la seconda opzione entra in vigore e consiglia di aumentare la sensibilità del messaggio di posta elettronica in modo che corrisponda.

Questa impostazione è allineata ai requisiti seguenti:

| Requisito | Dettagli |

|---|---|

| ISM-0270 (giugno 2024) | I contrassegni protettivi vengono applicati ai messaggi di posta elettronica e riflettono la massima sensibilità o classificazione dell'oggetto, del corpo e degli allegati. |

| ISM-0271 (giugno 2024) | Gli strumenti di contrassegno protettivo non inseriscono automaticamente i contrassegni protettivi nei messaggi di posta elettronica. |

L'ereditarietà delle etichette garantisce che:

- Tutti i controlli correlati al flusso di posta elettronica o alla prevenzione della perdita dei dati associati all'etichetta del messaggio di posta elettronica (ad esempio, quelli illustrati in impedire la distribuzione della posta elettronica di informazioni classificate) vengono applicati in base agli allegati del messaggio di posta elettronica.

- Se l'etichetta ereditata include controlli avanzati, ad esempio la crittografia delle etichette, il messaggio di posta elettronica applica questi controlli (come illustrato in Crittografia etichette di riservatezza).

Pagina della Guida personalizzata

L'opzione della pagina della Guida personalizzata consente alle organizzazioni di fornire un collegamento tramite un'opzione "Altre informazioni" visualizzata nella parte inferiore del menu dell'etichetta. L'utente viene indirizzato all'URL di un sito che fornisce informazioni su come applicare correttamente le etichette di riservatezza e informare gli utenti dei loro obblighi di contrassegno o classificazione.

Insieme alle descrizioni comando per le etichette, il sito Web "Altre informazioni" viene usato dal personale per determinare quale etichetta è più appropriata per un elemento. Questo è in linea con il criterio PSPF 8 Requisito 2, in quanto consente agli utenti di valutare le informazioni riservate e classificate per la sicurezza.

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8, requisito 2 (requisito di base): valutazione delle informazioni classificate per la sicurezza (v2018.6) | Per decidere quale classificazione di sicurezza applicare, l'originatore deve: i. valutare il valore, l'importanza o la sensibilità delle informazioni ufficiali considerando il potenziale danno per il governo, l'interesse nazionale, le organizzazioni o i singoli individui, che si verificherebbe se la riservatezza delle informazioni fosse compromessa ... ii. impostare la classificazione di sicurezza al livello ragionevole più basso. |

Le organizzazioni usano in genere una intranet del personale o una posizione simile per pubblicare contenuti rilevanti per i requisiti e i processi di classificazione. Questo stesso sito può essere una destinazione appropriata per questo collegamento "Altre informazioni". Esistono altri usi per un sito di questo tipo, che viene ulteriormente illustrato in Avvisi out-of-place dei dati.

Ordinamento dei criteri

Come indicato all'inizio di questo articolo, è possibile configurare più criteri di etichetta per distribuire diversi set di etichette o opzioni di criteri diversi per il gruppo di utenti. In questi scenari, come per le etichette, l'ordinamento dei criteri è importante. Gli utenti nell'ambito di più criteri ricevono tutte le etichette che sono state loro assegnate tramite i vari criteri, ma riceveranno solo le impostazioni dai criteri con l'ordine più alto.

Criteri di etichetta di esempio

L'esempio di etichetta seguente illustra una configurazione tipica dei criteri per le organizzazioni governative australiane. I criteri protetti seguenti hanno lo scopo di illustrare come un set di etichette può essere pubblicato solo in un subset di utenti e non sarà richiesto da ogni organizzazione:

| Nome criterio | Ordine | Etichette pubblicate | Pubblicato in |

|---|---|---|---|

| Tutti i criteri utente | 0 | -UFFICIOSO -UFFICIALE - OFFICIAL: Sensibile - OFFICIAL: Privacy personale sensibile - OFFICIAL: Privilegio legale riservato - OFFICIAL: Segreto legislativo sensibile - UFFICIALE: GABINETTO NAZIONALE SENSIBILE |

Tutti gli utenti |

| Criteri di test | 1 | Tutti | Testare gli account utente |

| Criteri protetti | 2 | -PROTETTO - PROTECTED Personal-Privacy - PROTECTED Legal-Privilege - PROTECTED Legislative-Secrecy - ARMADIO PROTETTO - GABINETTO NAZIONALE PROTETTO |

Gruppo "Utenti protetti" di Microsoft 365 |

Questi criteri possono essere configurati con le impostazioni seguenti, che si allineano meglio ai requisiti del governo australiano:

| Opzione criteri | Impostazione |

|---|---|

| Gli utenti devono fornire una giustificazione per rimuovere un'etichetta o abbassarne la classificazione. | VIA |

| Richiedere agli utenti di applicare un'etichetta ai messaggi di posta elettronica e ai documenti. | VIA |

| Richiedere agli utenti di applicare un'etichetta al contenuto di Power BI. | VIA |

| Fornire agli utenti un collegamento a una pagina della Guida personalizzata. | inserire l'URL del sito della Guida basato su Intranet |

| Etichetta predefinita per i documenti. | Nessuno |

| Etichetta predefinita per i messaggi di posta elettronica. | Nessuno |

| Ereditare l'etichetta dagli allegati. - Email eredita l'etichetta con priorità più alta dagli allegati. - Consigliare agli utenti di applicare l'etichetta dell'allegato invece di applicarla automaticamente. |

VIA VIA |

| Etichetta predefinita per riunioni ed eventi del calendario. | Nessuno |

| Richiedere agli utenti di applicare un'etichetta alle riunioni e agli eventi del calendario. | VIA |

| Etichetta predefinita per siti e gruppi. | Nessuno |

| Richiedere agli utenti di applicare un'etichetta ai propri gruppi o siti. | VIA |

| Etichetta predefinita per Power BI. | Nessuno |

Modifiche ai criteri di etichetta

Il personale responsabile della gestione delle modifiche alla configurazione dei criteri di etichetta o etichetta deve notare che le modifiche richiedono un massimo di 24 ore per la distribuzione delle modifiche agli utenti e la sincronizzazione con i dispositivi client. Questo deve essere fattorinato in finestre di test e modifiche tecniche.

Consiglio

Quando una configurazione deve essere testata rapidamente dagli utenti, questi utenti possono disconnettersi dal client Outlook o Office Microsoft 365 Apps e quindi eseguire di nuovo l'accesso. Quando il client accede, riceverà una copia più recente dei criteri allocati, accelerando il processo di distribuzione dell'etichetta o dei criteri.