Richieste di riautenticazione e durata della sessione per l'autenticazione a più fattori Microsoft Entra

Microsoft Entra ID include più impostazioni che determinano la frequenza con cui gli utenti devono ripetere l'autenticazione. Questa riautenticazione potrebbe comportare solo un primo fattore, ad esempio password, Fast IDentity Online (FIDO) o Microsoft Authenticator senza password. Oppure potrebbe richiedere l'autenticazione a più fattori (MFA). È possibile configurare queste impostazioni di riautenticazione in base alle esigenze per il proprio ambiente e l'esperienza utente desiderata.

La configurazione predefinita di Microsoft Entra ID per la frequenza di accesso utente è una finestra mobile di 90 giorni. Chiedere agli utenti le credenziali spesso sembra una cosa sensata da fare, ma può essere controproducente. Se gli utenti vengono formati a immettere le proprie credenziali senza pensare, possono fornirle involontariamente a un prompt dannoso.

Potrebbe sembrare allarmante non chiedere a un utente di accedere di nuovo. Tuttavia, qualsiasi violazione dei criteri IT revoca la sessione. Alcuni esempi includono una modifica della password, un dispositivo non conforme o un'operazione per disabilitare un account. È anche possibile revocare in modo esplicito le sessioni degli utenti usando PowerShell Microsoft Graph.

Questo articolo illustra in dettaglio le configurazioni consigliate e il funzionamento delle varie impostazioni e l'interazione tra loro.

Impostazioni consigliate

Per offrire agli utenti il giusto equilibrio tra sicurezza e facilità d'uso chiedendo loro di accedere con la frequenza corretta, è consigliabile usare le configurazioni seguenti:

- Se si dispone di Microsoft Entra ID P1 o P2:

- Abilitare l'accesso Single Sign-On (SSO) tra applicazioni usando dispositivi gestiti o SSO facile.

- Se è necessaria la riautenticazione, usare un criterio di frequenza di accesso condizionale di Microsoft Entra.

- Per gli utenti che accedono da dispositivi non gestiti o per scenari di dispositivi mobili, le sessioni del browser persistente potrebbero non essere preferibili. In alternativa, è possibile usare l'accesso condizionale per abilitare le sessioni del browser persistente con i criteri di frequenza di accesso. Limitare la durata a un tempo appropriato in base al rischio di accesso, dove un utente con meno rischi può avere sessioni più lunghe.

- Se si dispone di una licenza di Microsoft 365 Apps o di una licenza gratuita di Microsoft Entra ID:

- Abilitare l'accesso SSO tra applicazioni usando dispositivi gestiti o SSO facile.

- Mantenere abilitata l'opzione Mostra per rimanere connessi e guidare gli utenti ad accettare l'accesso? all'accesso.

- Per gli scenari di dispositivi mobili, assicurarsi che gli utenti usino l'app Microsoft Authenticator. Questa app è un broker per altre app federate microsoft Entra ID e riduce le richieste di autenticazione nel dispositivo.

La ricerca mostra che queste impostazioni sono appropriate per la maggior parte dei tenant. Alcune combinazioni di queste impostazioni, ad esempio Memorizza l'autenticazione a più fattori e l'opzione Mostra per rimanere connessi, possono comportare richieste troppo frequenti agli utenti di eseguire l'autenticazione. Le normali richieste di riautenticazione sono negative per la produttività degli utenti e possono rendere gli utenti più vulnerabili agli attacchi.

Configurare le impostazioni per la durata della sessione di Microsoft Entra

Per ottimizzare la frequenza delle richieste di autenticazione per gli utenti, è possibile configurare le impostazioni per la durata della sessione di Microsoft Entra. Comprendere le esigenze dell'azienda e degli utenti e configurare le impostazioni che offrono il miglior equilibrio per l'ambiente.

Criteri di durata della sessione

Senza alcuna impostazione di durata della sessione, la sessione del browser non dispone di cookie permanenti. Ogni volta che gli utenti chiudono e aprono il browser, ricevono una richiesta di riautenticazione. Nei client di Office, il periodo di tempo predefinito è una finestra mobile di 90 giorni. Con questa configurazione predefinita di Office, se l'utente reimposta la password o la sessione è inattiva per più di 90 giorni, l'utente deve ripetere l'autenticazione con i fattori necessari per primo e secondo.

Un utente potrebbe visualizzare più richieste di autenticazione a più fattori in un dispositivo che non ha un'identità in Microsoft Entra ID. Quando ogni applicazione ha un proprio token di aggiornamento OAuth non condiviso con altre app client, vengono restituite più richieste. In questo scenario, l'autenticazione a più fattori invia più richieste per ogni applicazione che richiede la convalida di un token di aggiornamento OAuth con MFA.

In Microsoft Entra ID, i criteri più restrittivi per la durata della sessione determinano quando l'utente deve ripetere l'autenticazione. Si consideri uno scenario in cui si abilitano entrambe le impostazioni seguenti:

- Mostra l'opzione per rimanere connessi, che usa un cookie del browser persistente

- Ricordare l'autenticazione a più fattori con un valore di 14 giorni

In questo esempio, l'utente deve ripetere l'autenticazione ogni 14 giorni. Questo comportamento segue i criteri più restrittivi, anche se l'opzione Mostra per rimanere connesso da sola non richiederebbe all'utente di ripetere l'autenticazione nel browser.

Dispositivi gestiti

I dispositivi aggiunti a Microsoft Entra ID tramite l'aggiunta a Microsoft Entra o l'aggiunta ibrida Microsoft Entra ricevono un token di aggiornamento primario (PRT) per l'uso dell'accesso SSO tra le applicazioni.

Questa richiesta pull consente a un utente di accedere una sola volta nel dispositivo e consente al personale IT di assicurarsi che il dispositivo soddisfi gli standard per la sicurezza e la conformità. Se è necessario chiedere a un utente di accedere più frequentemente in un dispositivo aggiunto per alcune app o scenari, è possibile usare i criteri di frequenza di accesso condizionale.

Opzione per rimanere connesso

Quando un utente seleziona Sì nell'opzione Mantieni accesso? durante l'accesso, la selezione imposta un cookie permanente nel browser. Questo cookie persistente memorizza sia i primi che i secondi fattori e si applica solo per le richieste di autenticazione nel browser.

Se si dispone di una licenza Microsoft Entra ID P1 o P2, è consigliabile usare un criterio di accesso condizionale per la sessione del browser persistente. Questo criterio sovrascrive l'opzione Mostra per rimanere connesso e offre un'esperienza utente migliorata. Se non si dispone di una licenza microsoft Entra ID P1 o P2, è consigliabile abilitare l'opzione Mostra per rimanere connessi per gli utenti.

Per altre informazioni sulla configurazione dell'opzione per consentire agli utenti di rimanere connessi, vedere Gestire il prompt "Rimanere connessi?".

Opzione per ricordare l'autenticazione a più fattori

L'impostazione Memorizza autenticazione a più fattori consente di configurare un valore compreso tra 1 e 365 giorni. Imposta un cookie permanente nel browser quando un utente seleziona l'opzione Non chiedere di nuovo x giorni all'accesso.

Anche se questa impostazione riduce il numero di autenticazioni nelle app Web, aumenta il numero di autenticazioni per i client di autenticazione moderni, ad esempio i client di Office. Questi client normalmente effettuano richieste solo dopo la reimpostazione della password o un'inattività di 90 giorni. Tuttavia, l'impostazione di questo valore su meno di 90 giorni riduce le richieste di autenticazione a più fattori predefinite per i client Office e aumenta la frequenza di autenticazione. Quando si usa questa impostazione in combinazione con l'opzione Mostra per rimanere connessi o i criteri di accesso condizionale, potrebbe aumentare il numero di richieste di autenticazione.

Se si usa Memorizza l'autenticazione a più fattori e si dispone di una licenza Microsoft Entra ID P1 o P2, valutare la possibilità di eseguire la migrazione di queste impostazioni alla frequenza di accesso condizionale. In caso contrario, è consigliabile usare l'opzione Mostra per rimanere connessi .

Per altre informazioni, vedere Ricordare l'autenticazione a più fattori.

Gestione della sessione di autenticazione con l'accesso condizionale

L'amministratore può usare i criteri di frequenza di accesso per scegliere una frequenza di accesso valida sia per il primo che per il secondo fattore sia nel client che nel browser. È consigliabile usare queste impostazioni, insieme all'uso di dispositivi gestiti, in scenari in cui è necessario limitare le sessioni di autenticazione. Ad esempio, potrebbe essere necessario limitare una sessione di autenticazione per le applicazioni aziendali critiche.

La sessione persistente nel browser consente agli utenti di rimanere connessi dopo la chiusura e la riapertura della finestra del browser. Come l'opzione Mostra per rimanere connesso , imposta un cookie permanente nel browser. Tuttavia, poiché l'amministratore lo configura, non richiede all'utente di selezionare Sì nell'opzione Mantieni l'accesso ? . In questo modo, offre un'esperienza utente migliore. Se si usa l'opzione Mostra per rimanere connessi , è consigliabile abilitare invece i criteri sessione del browser persistente.

Per altre informazioni, vedere Configurare i criteri di durata della sessione adattiva.

Durata dei token configurabile

L'impostazione Durata token configurabile consente la configurazione di una durata per un token che microsoft Entra ID rilascia. La gestione delle sessioni di autenticazione con l'accesso condizionale sostituisce questo criterio. Se si usano ora le durate dei token configurabili , è consigliabile avviare la migrazione ai criteri di accesso condizionale.

Esaminare la configurazione del tenant

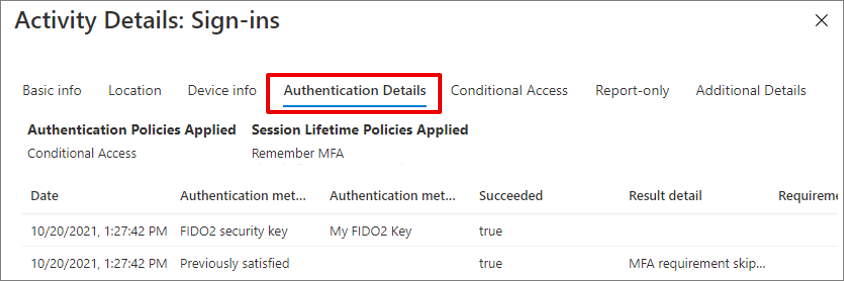

Dopo aver compreso il funzionamento delle varie impostazioni e la configurazione consigliata, è possibile controllare i tenant. È possibile iniziare esaminando i log di accesso per comprendere quali criteri di durata della sessione sono stati applicati durante l'accesso.

In ogni log di accesso passare alla scheda Dettagli autenticazione ed esplorare Criteri di durata sessione applicati. Per altre informazioni, vedere Informazioni sui dettagli dell'attività del log di accesso.

Per configurare o esaminare l'opzione Mostra per rimanere connessi :

- Accedi all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

- Passare a Identity Company Branding (Personalizzazione aziendale delle identità>). Quindi, per ogni impostazione locale, selezionare Mostra opzione per rimanere connessi.

- Selezionare Sì e quindi Salva.

Per ricordare le impostazioni di autenticazione a più fattori nei dispositivi attendibili:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei criteri di autenticazione.

- Passa a Protezione>Autenticazione a più fattori.

- In Configura, selezionare Impostazioni MFA aggiuntive basate sul cloud.

- Nel riquadro Impostazioni del servizio di autenticazione a più fattori scorrere fino a Ricordare le impostazioni di autenticazione a più fattori e selezionare la casella di controllo.

Per configurare i criteri di accesso condizionale per la frequenza di accesso e le sessioni persistenti del browser:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Protezione>Accesso condizionale.

- Configurare un criterio usando le opzioni per la gestione delle sessioni consigliate in questo articolo.

Per esaminare la durata dei token, usare Microsoft Graph PowerShell per eseguire query sui criteri di Microsoft Entra. Disabilitare tutti i criteri applicati.

Se nel tenant sono abilitate più impostazioni, è consigliabile aggiornare le impostazioni in base alle licenze disponibili. Ad esempio, se si dispone di una licenza microsoft Entra ID P1 o P2, è consigliabile usare solo i criteri di accesso condizionale della frequenza di accesso e della sessione del browser persistente. Se si dispone di una licenza di Microsoft 365 Apps o di una licenza gratuita di Microsoft Entra ID, è consigliabile usare l'opzione Mostra per rimanere connessi alla configurazione.

Se sono state abilitate le durate dei token configurabili, tenere presente che questa funzionalità verrà rimossa a breve. Pianificare una migrazione a un criterio di accesso condizionale.

La tabella seguente riepiloga le raccomandazioni in base alle licenze:

| Categoria | Microsoft 365 Apps o Microsoft Entra ID Free | Microsoft Entra ID P1 o P2 |

|---|---|---|

| SSO | Aggiunta a Microsoft Entra o aggiunta ibrida a Microsoft Entra o single sign-on facile per dispositivi non gestiti | Microsoft Entra join o Microsoft Entra hybrid join |

| Impostazioni di riautenticazione | Mostra opzione per rimanere connesso | Criteri di accesso condizionale per la frequenza di accesso e le sessioni del browser persistente |