Archivio degli aggiornamenti precedenti per Microsoft Defender for Cloud Apps

Questo articolo è un archivio che descrive gli aggiornamenti eseguiti nelle versioni precedenti di Defender for Cloud Apps. Per visualizzare l'elenco delle novità più recenti, vedere Novità di Defender for Cloud Apps.

Dicembre 2023

Nuovi indirizzi IP per l'accesso al portale e la connessione dell'agente SIEM

Gli indirizzi IP usati per l'accesso al portale e le connessioni dell'agente SIEM sono stati aggiornati. Assicurarsi di aggiungere i nuovi indirizzi IP all'elenco di indirizzi consentiti del firewall di conseguenza per mantenere il servizio completamente funzionante. Per altre informazioni, vedere:

Allineamenti del periodo di backlog per le analisi iniziali

È stato allineato il periodo di backlog per le analisi iniziali dopo la connessione di una nuova app a Defender for Cloud Apps. Tutti i connettori di app seguenti hanno un periodo di backlog di analisi iniziale di sette giorni:

Per altre informazioni, vedere Connettere le app per ottenere visibilità e controllo con Microsoft Defender for Cloud Apps.

Supporto di SSPM per più app connesse

Defender for Cloud Apps fornisce raccomandazioni sulla sicurezza per le applicazioni SaaS per evitare possibili rischi. Queste raccomandazioni vengono visualizzate tramite Microsoft Secure Score dopo aver creato un connettore per un'applicazione.

Defender for Cloud Apps ha ora migliorato il supporto di SSPM includendo le app seguenti: (anteprima)

SSPM è ora supportato anche per Google Workspace in disponibilità generale.

Nota

Se si dispone già di un connettore per una di queste app, il punteggio in Punteggio di sicurezza potrebbe essere aggiornato automaticamente di conseguenza.

Per altre informazioni, vedere:

- Gestione del comportamento di sicurezza SaaS (SSPM)

- Visibilità della configurazione dell'utente, della governance delle app e della sicurezza

- Microsoft Secure Score

Novembre 2023

Defender for Cloud Apps rotazione del certificato dell'applicazione

Defender for Cloud Apps prevede di ruotare il certificato dell'applicazione. Se in precedenza il certificato legacy è stato considerato attendibile in modo esplicito e gli agenti SIEM sono attualmente in esecuzione nelle versioni più recenti di Java Development Kit (JDK), è necessario considerare attendibile il nuovo certificato per garantire che il servizio agente SIEM continui. Anche se è probabile che non sia necessaria alcuna azione, è consigliabile eseguire i comandi seguenti per convalidare:

In una finestra della riga di comando passare alla cartella bin dell'installazione java, ad esempio:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Eseguire il comando qui riportato:

keytool -list -keystore ..\lib\security\cacertsSe vengono visualizzati i quattro alias seguenti, significa che in precedenza il certificato è stato considerato attendibile in modo esplicito ed è necessario intervenire. Se questi alias non sono presenti, non deve essere necessaria alcuna azione.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Se è necessario intervenire, è consigliabile considerare attendibili i nuovi certificati per evitare problemi dopo la rotazione completa dei certificati.

Per altre informazioni, vedere la guida alla risoluzione dei problemi relativa alle nuove versioni di Java .

Supporto di CSPM in Microsoft Defender per il cloud

Con la continua convergenza Microsoft Defender for Cloud Apps in Microsoft Defender XDR, le connessioni CSPM (Cloud Security Posture Management) sono completamente supportate tramite Microsoft Defender per il cloud.

È consigliabile connettere gli ambienti Azure, AWS e Google Cloud Platform (GCP) a Microsoft Defender per il cloud per ottenere le funzionalità CSPM più recenti.

Per altre informazioni, vedere:

- Che cos'è Microsoft Defender for Cloud?

- Cloud Security Posture Management (CSPM) in Defender for Cloud

- Connettere le sottoscrizioni di Azure a Microsoft Defender per il cloud

- Connettere l'account AWS a Microsoft Defender per il cloud

- Connettere il progetto GCP a Microsoft Defender per il cloud

Nota

I clienti che usano ancora il portale di Defender for Cloud Apps classico non vedono più le valutazioni della configurazione della sicurezza per gli ambienti Azure, AWS e GCP.

Modalità di test per gli utenti amministratori (anteprima)

Un utente amministratore potrebbe voler testare le correzioni di bug del proxy imminenti prima che la versione più recente Defender for Cloud Apps venga distribuita completamente a tutti i tenant. A tale scopo, Defender for Cloud Apps offre ora una modalità di test, disponibile nella barra degli strumenti Amministrazione Visualizza.

Quando si usa la modalità di test, solo gli utenti amministratori vengono esposti a eventuali modifiche fornite nelle correzioni di bug. Non c'è alcun effetto sugli altri utenti. È consigliabile inviare commenti e suggerimenti sulle nuove correzioni al team di supporto Microsoft per velocizzare i cicli di rilascio.

Al termine del test della nuova correzione, disattivare la modalità di test per tornare alle normali funzionalità.

Ad esempio, l'immagine seguente mostra il nuovo pulsante Modalità test nella barra degli strumenti Amministrazione Visualizza, disposto su OneNote usato in un browser.

Per altre informazioni, vedere Diagnosticare e risolvere i problemi con la barra degli strumenti Visualizzazione Amministrazione e la modalità di test.

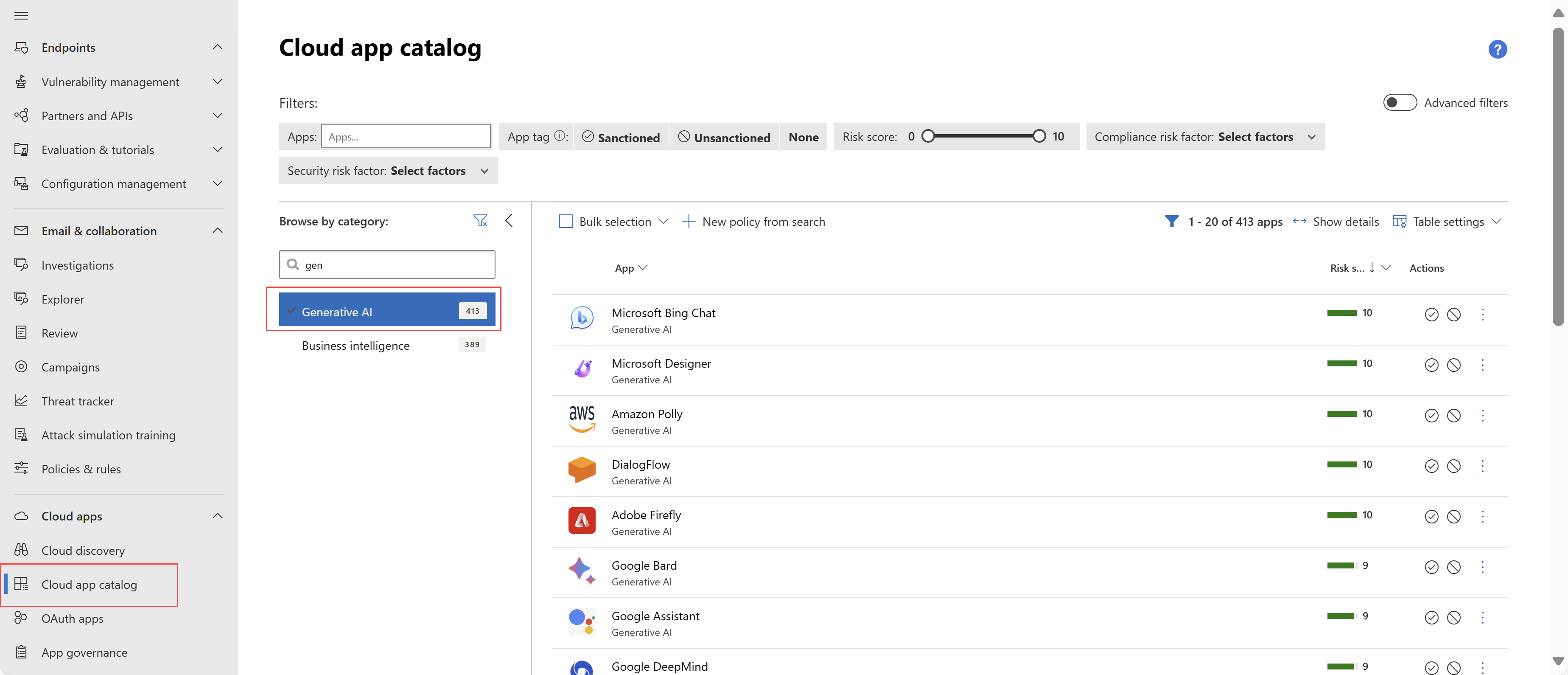

Nuova categoria di catalogo di app cloud per l'intelligenza artificiale generativa

Il catalogo di app Defender for Cloud Apps supporta ora la nuova categoria generativa di intelligenza artificiale per le app LLM (Large Language Model), ad esempio Microsoft Bing Chat, Google Bard, ChatGPT e altro ancora. Insieme a questa nuova categoria, Defender for Cloud Apps ha aggiunto centinaia di app generative correlate all'intelligenza artificiale al catalogo, offrendo visibilità sul modo in cui le app di intelligenza artificiale generative vengono usate nell'organizzazione e consentendo di gestirle in modo sicuro.

Ad esempio, è possibile usare l'integrazione di Defender for Cloud Apps con Defender per endpoint per approvare o bloccare l'utilizzo di app LLM specifiche in base a un criterio.

Per altre informazioni, vedere Trovare l'app cloud e calcolare i punteggi di rischio.

Disponibilità generale per altri eventi SHADOW IT di individuazione con Defender per endpoint

Defender for Cloud Apps è ora possibile individuare gli eventi di rete IT shadow rilevati dai dispositivi Defender per endpoint che funzionano nello stesso ambiente di un proxy di rete, in disponibilità generale.

Per altre informazioni, vedere Individuare le app tramite Defender per endpoint quando l'endpoint si trova dietro un proxy di rete e Integrare Microsoft Defender per endpoint.

Ottobre 2023

Reindirizzamento automatico alla disponibilità generale Microsoft Defender XDR

Ora tutti i clienti vengono reindirizzati automaticamente a Microsoft Defender XDR dal portale di Microsoft Defender for Cloud Apps classico, poiché il reindirizzamento è disponibile a livello generale. Gli amministratori possono comunque aggiornare l'impostazione di reindirizzamento in base alle esigenze per continuare a usare il portale di Defender for Cloud Apps classico.

L'integrazione di Defender for Cloud Apps all'interno di Microsoft Defender XDR semplifica il processo di rilevamento, analisi e mitigazione delle minacce per utenti, app e dati, in modo da poter esaminare molti avvisi e eventi imprevisti da un unico riquadro di vetro, in un unico sistema XDR.

Per altre informazioni, vedere Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

Settembre 2023

Altre informazioni di individuazione per gli eventi IT shadow (anteprima)

Defender for Cloud Apps è ora possibile individuare gli eventi di rete IT shadow rilevati dai dispositivi Defender per endpoint che funzionano nello stesso ambiente di un proxy di rete.

Per altre informazioni, vedere Individuare le app tramite Defender per endpoint quando l'endpoint si trova dietro un proxy di rete (anteprima) e Integrare Microsoft Defender per endpoint.

Frequenza NRT continua supportata per la tabella CloudAPPEvents (anteprima)

Defender for Cloud Apps supporta ora la frequenza continua (NRT) per le regole di rilevamento tramite la tabella CloudAppEvents.

L'impostazione di un rilevamento personalizzato da eseguire nella frequenza continua (NRT) consente di aumentare la capacità dell'organizzazione di identificare le minacce più velocemente. Per altre informazioni, vedere Creare e gestire regole di rilevamento personalizzate.

Agosto 2023

Nuove raccomandazioni sulla sicurezza in Punteggio di sicurezza (anteprima)

Sono state aggiunte nuove raccomandazioni Microsoft Defender for Cloud Apps come azioni di miglioramento del punteggio di sicurezza Microsoft. Per altre informazioni, vedere Novità di Microsoft Secure Score e Microsoft Secure Score.

Aggiornamenti del connettore di Microsoft 365

Sono stati apportati gli aggiornamenti seguenti al connettore Microsoft 365 di Defender for Cloud Apps:

- (Anteprima) Aggiornamento del supporto di SSPM con nuove raccomandazioni sulla sicurezza di benchmark CIS .

- Allineato i nomi delle raccomandazioni esistenti in modo che corrispondano al benchmark CIS.

Per visualizzare i dati correlati, assicurarsi di aver configurato il connettore Microsoft 365. Per altre informazioni, vedere Connettere Microsoft 365 a Microsoft Defender for Cloud Apps.

Luglio 2023

Agente di raccolta log versione 0.255.0

Defender for Cloud Apps ha rilasciato il Defender for Cloud Apps log collector versione 0.255.0, inclusi gli aggiornamenti per amazon-corretto e le dipendenze aperte.

Il nome file della nuova versione è columbus-0.255.0-signed.jare il nome dell'immagine è mcaspublic.azurecr.io/public/mcas/logcollector, con il latest/0.255.0 tag .

Per aggiornare l'agente di raccolta log, assicurarsi di arrestare l'agente di raccolta log nell'ambiente, rimuovere l'immagine corrente, installarne una nuova e aggiornare i certificati.

Per altre informazioni, vedere Gestione avanzata dell'agente di raccolta log.

Il connettore ServiceNow supporta ora la versione di Utah

Il connettore Defender for Cloud Apps ServiceNow supporta ora la versione di ServiceNow Utah. Per altre informazioni, vedere Connettere ServiceNow a Microsoft Defender for Cloud Apps

Aggiornamenti del connettore google workspace

Il connettore Google Workspace supporta ora:

- (Anteprima) Strumenti SaaS Security Posture Management (SSPM) per una maggiore visibilità degli errori di configurazione della postura delle app SaaS rispetto alle configurazioni di app ideali. Le funzionalità di SSPM consentono di ridurre in modo proattivo il rischio di violazioni e attacchi senza dover essere un esperto di sicurezza per ogni piattaforma.

- Controllo Abilita autenticazione a più fattori . Per visualizzare i dati correlati, assicurarsi di aver configurato il connettore Google Workspace.

Per altre informazioni, vedere Connettere Google Workspace a Microsoft Defender for Cloud Apps.

Connettori personalizzati con la piattaforma open app connector (anteprima)

la nuova piattaforma del connettore di app aperta e senza codice di Defender for Cloud Apps consente ai fornitori SaaS di creare connettori di app per le app SaaS.

Creare connettori Defender for Cloud Apps per estendere le funzionalità di sicurezza delle app tra gli ecosistemi SaaS dei clienti, proteggendo i dati, riducendo i rischi e rinforzando il comportamento di sicurezza Generale saaS.

Per altre informazioni, vedere Microsoft Defender for Cloud Apps piattaforma open app connector.

Nuovi connettori di app per Asana e Miro (anteprima)

Defender for Cloud Apps supporta ora i connettori di app predefiniti per Asana e Miro, che possono contenere dati critici dell'organizzazione e sono quindi destinazioni per gli attori malintenzionati. Connettere queste app a Defender for Cloud Apps per informazioni dettagliate migliorate sulle attività degli utenti e sul rilevamento delle minacce con rilevamenti anomalie basati su Machine Learning.

Per altre informazioni, vedere:

Consolidamento dei criteri di accesso e sessione

Defender for Cloud Apps semplifica ora l'uso dei criteri di sessione e di accesso. In precedenza, per creare criteri di sessione o di accesso per un'app host, ad esempio Exchange, Teams o Gmail, i clienti devono creare un criterio separato per qualsiasi app di risorse pertinente, ad esempio SharePoint, OneDrive o Google Drive. A partire dall'11 luglio 2023, è ora necessario creare un solo criterio nell'app ospitata.

Per altre informazioni, vedere:

- Controllare le app cloud con i criteri

- Criteri di accesso in Microsoft Defender for Cloud Apps

- Criteri di sessione

Reindirizzamento automatico a Microsoft Defender XDR (anteprima)

I clienti che usano le funzionalità di anteprima vengono reindirizzati automaticamente a Microsoft Defender XDR dal portale di Microsoft Defender for Cloud Apps classico. Gli amministratori possono comunque aggiornare l'impostazione di reindirizzamento in base alle esigenze per continuare a usare il portale di Defender for Cloud Apps classico.

Per altre informazioni, vedere Reindirizzamento degli account da Microsoft Defender for Cloud Apps a Microsoft Defender XDR.

Giugno 2023

Nota

A partire da giugno 2023, gli aggiornamenti per la governance delle app vengono elencati insieme ad altri Microsoft Defender per le funzionalità cloud. Per informazioni sulle versioni precedenti, vedere Novità del componente aggiuntivo per la governance delle app per Defender for Cloud Apps.

Nuovi indirizzi IP per i controlli di accesso e sessione

Gli indirizzi IP usati per i servizi di accesso e di controllo sessione sono stati aggiornati. Assicurarsi di aggiornare l'elenco di autorizzazioni del firewall di conseguenza per mantenere il servizio completamente funzionante. Gli indirizzi appena aggiunti includono:

| Data center | INDIRIZZI IP pubblici |

|---|---|

| Brasile meridionale | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| Stati Uniti occidentali 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Europa settentrionale | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Canada centrale | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Asia orientale | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Australia sud-occidentale | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| India centrale | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Asia sudorientale | 20.24.14.233 |

| Francia centrale | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Europa occidentale | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| Regno Unito orientale | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| Stati Uniti orientali | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Per altre informazioni, vedere Requisiti di rete.

La governance delle app è ora disponibile come parte della licenza di Defender for Cloud Apps

La governance delle app è ora inclusa come parte delle licenze Microsoft Defender for Cloud Apps e non richiede più una licenza per i componenti aggiuntivi.

Nel portale di Microsoft Defender passare a Impostazioni App > cloud Stato del servizio di governance > delle app > per abilitare la governance delle app, se disponibile, o iscriversi all'elenco di attesa.

I titolari esistenti di licenze di valutazione per il componente aggiuntivo per la governance delle app hanno tempo fino al 31 luglio 2023 per abilitare l'interruttore e mantenere l'accesso alla governance dell'app.

Per altre informazioni, vedere:

- Defender for Cloud Apps di governance delle app in Microsoft Defender XDR

- Attivare la governance delle app per Microsoft Defender for Cloud Apps.

Convergenza OAuth per la governance delle app

Per i clienti che hanno abilitato la governance delle app, sono disponibili funzionalità consolidate di monitoraggio e imposizione dei criteri per tutte le app OAuth nella governance delle app.

Nel portale di Microsoft Defender sono state unite tutte le funzionalità originariamente nelle app > cloud OAuth in Governance delle app, in cui è possibile gestire tutte le app OAuth in un unico riquadro.

Per altre informazioni, vedere Visualizzare le app.

Esperienza di ricerca migliorata per le attività delle app OAuth

La governance delle app semplifica ora l'esecuzione della ricerca con i dati dell'app al livello successivo, fornendo informazioni approfondite sulle app OAuth, consentendo al SOC di identificare le attività di un'app e le risorse a cui ha eseguito l'accesso.

Le informazioni dettagliate sulle app OAuth includono:

- Query predefinite che consentono di semplificare l'analisi

- Visibilità dei dati tramite la visualizzazione risultati

- Possibilità di includere i dati dell'app OAuth, ad esempio i dettagli delle attività di risorse, app, utenti e app nei rilevamenti personalizzati.

Per altre informazioni, vedere Cercare le minacce nelle attività dell'app.

Aggiornamento dell'igiene delle app con Microsoft Entra

A partire dal 1° giugno 2023, la gestione delle app inutilizzate, delle credenziali inutilizzate e delle credenziali in scadenza sarà disponibile solo per i clienti di governance delle app con Microsoft Entra Workload Identities Premium.

Per altre informazioni, vedere Proteggere le app con le funzionalità di igiene delle app e Che cosa sono le identità del carico di lavoro?.

Maggio 2023

I criteri di generazione del comportamento non generano più avvisi (anteprima). A partire dal 28 maggio 2023, i criteri che generano comportamenti in Microsoft Defender XDR ricerca avanzata non generano avvisi. I criteri continuano a generare comportamenti indipendentemente dall'abilitazione o dalla disabilitazione nella configurazione del tenant.

Per altre informazioni, vedere Analizzare i comportamenti con la ricerca avanzata (anteprima).

Applicazioni non bloccabili (anteprima): per impedire agli utenti di causare accidentalmente tempi di inattività, Defender for Cloud Apps impedisce ora di bloccare i servizi Microsoft critici per l'azienda. Per altre informazioni, vedere Governare le app individuate.

Aprile 2023

Defender for Cloud Apps versione 251-252

domenica 30 aprile 2023

L'integrazione Microsoft Defender for Cloud Apps in Microsoft Defender XDR è disponibile a livello generale. Per altre informazioni, vedere Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

L'opzione di reindirizzamento automatico è Disponibile a livello generale. Gli amministratori possono usare questa opzione per reindirizzare gli utenti dal portale di Defender for Cloud Apps autonomo a Microsoft Defender XDR.

Per impostazione predefinita, questa opzione è impostata su Off. Gli amministratori devono acconsentire esplicitamente passando all'interruttore su Sì per usare esclusivamente l'esperienza di Microsoft Defender XDR.

Per altre informazioni, vedere Reindirizzamento degli account da Microsoft Defender for Cloud Apps a Microsoft Defender XDR.

Aggiornamenti delle pagine delle impostazioni:

Le funzionalità nelle pagine seguenti sono completamente integrate in Microsoft Defender XDR e pertanto non hanno una propria esperienza autonoma in Microsoft Defender XDR:

- Impostazioni > di Azure AD Identity Protection

- Impostazioni > Governance app

- Impostazioni > Microsoft Defender per identità

Le pagine seguenti sono pianificate per la deprecazione insieme al portale di Microsoft Defender for Cloud Apps:

- Impostazioni Impostazioni > di esportazione

- Log > attività Log del traffico Web

Defender for Cloud Apps versione 250

24 aprile 2023

Connettore dell'app Zoom per SSPM (anteprima pubblica)

Le app Defender per cloud ora supportano un nuovo connettore di app Zoom per SSPM. Per altre informazioni, vedere Connettere Zoom a Microsoft Defender for Cloud Apps.

2 aprile 2023

- Nuovo tipo di dati "comportamenti" in Microsoft Defender XDR ricerca avanzata (anteprima)

Per migliorare la protezione dalle minacce e ridurre l'affaticamento degli avvisi, è stato aggiunto un nuovo livello di dati denominato "comportamenti" all'esperienza di Microsoft Defender for Cloud Apps nella ricerca avanzata Microsoft Defender XDR. Questa funzionalità ha lo scopo di fornire informazioni rilevanti per le indagini identificando anomalie o altre attività che possono essere correlate a scenari di sicurezza, ma che non indicano necessariamente attività dannose o eventi imprevisti della sicurezza. In questa prima fase, alcuni dei Microsoft Defender per i rilevamenti anomalie dell'app cloud verranno presentati anche come comportamenti. Nelle fasi future, questi rilevamenti genereranno solo comportamenti e non avvisi. Per altre informazioni, vedere Analizzare i comportamenti con la ricerca avanzata (anteprima).

Marzo 2023

Defender for Cloud Apps versione 249

19 marzo 2023

-

Reindirizzamento automatico da Microsoft Defender for Cloud Apps al portale di Microsoft Defender (anteprima)

Un nuovo interruttore di reindirizzamento automatico consente di attivare il reindirizzamento automatico da Microsoft Defender for Cloud Apps a Microsoft Defender XDR. Dopo aver abilitato l'impostazione di reindirizzamento, gli utenti che accedono al portale di Microsoft Defender for Cloud Apps verranno automaticamente indirizzati al portale di Microsoft Defender. Il valore predefinito dell'interruttore è impostato su Disattivato e gli amministratori devono esplicitamente acconsentire esplicitamente al reindirizzamento automatico e iniziare a usare esclusivamente il Microsoft Defender XDR. È comunque possibile rifiutare esplicitamente le esperienze Microsoft Defender XDR e usare Microsoft Defender for Cloud Apps portale autonomo. Questa operazione può essere eseguita disattivando l'interruttore. Per altre informazioni, vedere Reindirizzamento degli account da Microsoft Defender for Cloud Apps a Microsoft Defender XDR.

Versione di marzo 2023 della governance delle app

- Anteprima pubblica dell'igiene delle app: La governance delle app offre ora informazioni dettagliate e funzionalità dei criteri per le app inutilizzate, le app con credenziali inutilizzate e le app con credenziali in scadenza. Ognuna di queste funzionalità ha un criterio predefinito predefinito ed è anche possibile definire criteri personalizzati. È possibile esportare queste informazioni dettagliate dall'elenco delle app per creare report e valutare facilmente l'intera organizzazione.

Defender for Cloud Apps versione 248

5 marzo 2023

Tempi di caricamento più veloci per le sessioni protette

Sono stati apportati miglioramenti significativi al tempo di caricamento delle pagine Web protette dai criteri di sessione. Gli utenti finali con ambito ai criteri di sessione, da un desktop o da un dispositivo mobile, possono ora godere di un'esperienza di esplorazione più veloce e semplice. È stato registrato un miglioramento compreso tra il 10% e il 40%, a seconda dell'applicazione, della rete e della complessità della pagina Web.Supporto per la versione di Tokyo ServiceNow

Il connettore Defender for Cloud Apps per ServiceNow supporta ora la versione di ServiceNow Tokyo. Con questo aggiornamento è possibile proteggere le versioni più recenti di ServiceNow usando Defender for Cloud Apps. Per altre informazioni, vedere Connettere ServiceNow a Microsoft Defender for Cloud Apps.

Febbraio 2023

Versione di febbraio 2023 della governance delle app

- Esperienza di analisi degli avvisi migliorata: La governance delle app offre ora informazioni aggiuntive che gli amministratori devono analizzare e correggere eventi imprevisti e avvisi. Questo miglioramento include altri dettagli in Cosa è successo e Azioni consigliate nella storia dell'avviso nelle pagine di avviso Microsoft Defender XDR. Queste informazioni sono disponibili per tutti gli avvisi di governance delle app, inclusi gli avvisi attivati da regole di rilevamento delle minacce, criteri predefiniti e criteri definiti dall'utente. Altre informazioni sull'esperienza di avviso avanzata.

- Anteprima pubblica delle funzionalità di igiene delle app per la governance delle app: Informazioni dettagliate e controlli sulla governance delle app inutilizzate, app con credenziali inutilizzate e app con credenziali in scadenza avviate in anteprima pubblica il 15 febbraio 2023. Gli amministratori possono ordinare, filtrare ed esportare in base alla data dell'ultimo utilizzo dell'app, alle credenziali non usate e alla data di scadenza delle credenziali. Un criterio predefinito per le app inutilizzate, le app con credenziali inutilizzate e le app con credenziali in scadenza non sono disponibili.

Defender for Cloud Apps versione 246 e 247

19 febbraio 2023

Annunci di aggiornamento delle funzionalità di SaaS Security Posture Management (SSPM) (ga e anteprima pubblica)

Sono stati apportati importanti miglioramenti alla governance e alla protezione delle applicazioni SaaS (Software as a Service) di terze parti. Questi miglioramenti includono valutazioni per identificare configurazioni di sicurezza rischiose usando Microsoft Defender for Cloud Apps e un'integrazione più uniforme nell'esperienza di Punteggio di sicurezza Microsoft. Salesforce e ServiceNow sono ora stati rilasciati per la disponibilità generale, mentre Okta, GitHub, Citrix ShareFile e DocuSign sono attualmente in anteprima pubblica. Per altre informazioni, vedere Connettere le app per ottenere visibilità e controllo con Microsoft Defender for Cloud Apps.Le azioni di governance dei criteri di rilevamento del malware sono ora disponibili (anteprima)

Le azioni automatiche per i file rilevati dai criteri di rilevamento malware sono ora disponibili come parte della configurazione dei criteri. Le azioni differiscono da app a app. Per altre informazioni, vedere Azioni di governance del malware (anteprima).Aggiornamento della versione dell'agente di raccolta log

È stata rilasciata una nuova versione dell'agente di raccolta log con le correzioni di vulnerabilità più recenti.

Nuova versione: columbus-0.246.0-signed.jar

Nome immagine: tag mcaspublic.azurecr.io/public/mcas/logcollector: latest/0.246.0 image id : eeb3c4f1a64cL'immagine Docker è stata ricompilata con questi aggiornamenti:

Nome dipendenza Dalla versione Alla versione Commenti amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s La serie 1.1.1 è disponibile ed è supportata fino all'11 set 2023. Ftpd puro 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 è stato rilasciato nel novembre 2022 org.jacoco 0.7.9 0.8.8 Versione 0.8.8 del 05 aprile 2022 Per iniziare a usare la nuova versione, è necessario arrestare gli agenti di raccolta log, rimuovere l'immagine corrente e installare quella nuova.

Per verificare che la nuova versione sia in esecuzione, eseguire il comando seguente all'interno del contenitore Docker:

cat /var/adallom/versions | grep columbus-

Gennaio 2023

Defender for Cloud Apps versione 244 e 245

22 gennaio 2023

-

Criteri file: esplorazione di più SIT

Defender for Cloud Apps include già la possibilità di esplorare le corrispondenze dei file di criteri che contengono tipi di informazioni sensibili (SIT). Ora, Defender for Cloud Apps consente anche di distinguere tra più SIT nella stessa corrispondenza di file. Questa funzionalità, nota come prova breve, consente Defender for Cloud Apps gestire e proteggere meglio i dati sensibili dell'organizzazione. Per altre informazioni, vedere Esaminare l'evidenza (anteprima).

Aggiornamenti realizzato nel 2022

Nota

A partire dal 28 agosto 2022, gli utenti a cui è stato assegnato un ruolo lettore di sicurezza di Azure AD non potranno gestire gli avvisi di Microsoft Defender for Cloud Apps. Per continuare a gestire gli avvisi, il ruolo dell'utente deve essere aggiornato a un operatore di sicurezza di Azure AD.

Defender for Cloud Apps versione 240, 241, 242 e 243

25 dicembre 2022

-

Protezione delle identità di Azure AD

Gli avvisi di Azure AD Identity Protection arrivano direttamente a Microsoft Defender XDR. I criteri di Microsoft Defender for Cloud Apps non influiranno sugli avvisi nel portale di Microsoft Defender. I criteri di protezione delle identità di Azure AD verranno rimossi gradualmente dall'elenco dei criteri delle app cloud nel portale di Microsoft Defender. Per configurare gli avvisi da questi criteri, vedere Configurare il servizio avvisi IP di Azure AD.

Defender for Cloud Apps versione 237, 238 e 239

30 ottobre 2022

L'integrazione nativa di Microsoft Defender for Cloud Apps in Microsoft Defender XDR è ora disponibile in anteprima pubblica

L'intera esperienza Defender for Cloud Apps in Microsoft Defender XDR è ora disponibile per l'anteprima pubblica.Gli amministratori secOps e di sicurezza possono sfruttare questi vantaggi principali:

- Tempo e costi risparmiati

- Esperienza di indagine olistica

- Dati e segnali aggiuntivi nella ricerca avanzata

- Protezione integrata in tutti i carichi di lavoro di sicurezza

Per altre informazioni, vedere Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

Versione di ottobre 2022 della governance delle app

- Sono state aggiunte informazioni dettagliate e correzioni per i contenuti sensibili: la governance delle app offre informazioni dettagliate e funzionalità di correzione automatizzate tramite criteri predefiniti e personalizzati per le app che accedono al contenuto con etichette Microsoft Purview Information Protection. Gli amministratori aziendali hanno ora visibilità sui carichi di lavoro a cui accedono queste app e se accedono ai dati sensibili in questi carichi di lavoro. Con criteri predefiniti e personalizzati, gli amministratori ricevono avvisi sulle app che hanno tentato di accedere ai dati sensibili. Inoltre, la governance delle app può disattivare automaticamente le app non conformi.

- Copertura estesa per includere tutte le app non API Graph: la governance delle app ha ampliato la copertura per proteggere più app nel tenant. Oltre alle app OAuth che usano Microsoft API Graph, la governance delle app offre ora visibilità e protezione per tutte le app OAuth registrate in Microsoft Entra ID. Altre informazioni sulla copertura della governance delle app.

Defender for Cloud Apps versione 236

18 settembre 2022

-

Il connettore API Egnyte è disponibile a livello generale

Il connettore API Egnyte è disponibile a livello generale, offrendo visibilità e controllo più approfonditi sull'utilizzo dell'app Egnyte da parte dell'organizzazione. Per altre informazioni, vedere Come Defender for Cloud Apps aiuta a proteggere l'ambiente Egnyte.

Defender for Cloud Apps versione 235

4 settembre 2022

Aggiornamento della versione dell'agente di raccolta log

È stata rilasciata una nuova versione dell'agente di raccolta log con le correzioni di vulnerabilità più recenti.Nuova versione: columbus-0.235.0-signed.jar

Modifiche principali:

- L'immagine Docker è stata ricompilata con gli aggiornamenti più recenti

- La libreria Openssl è stata aggiornata da 1.1.1l a 1.1.1q

- fasterxml.jackson.core.version è stato aggiornato dalla 2.13.1 alla 2.13.3

Se si vuole aggiornare la versione, arrestare gli agenti di raccolta log, rimuovere l'immagine corrente e installarne una nuova.

Per verificare la versione, eseguire questo comando all'interno del contenitore Docker:cat var/adallom/versions | grep columbus-

Per altre informazioni, vedere Configurare il caricamento automatico dei log per i report continui.Onboarding dell'applicazione nei controlli sessione (anteprima)

Il processo di onboarding di un'applicazione da usare per i controlli sessione è stato migliorato e dovrebbe aumentare la frequenza di esito positivo del processo di onboarding. Per eseguire l'onboarding di un'applicazione:- Passare all'elenco Controllo app per l'accesso condizionale in Impostazioni ->Controllo app per l'accesso condizionale.

- Dopo aver selezionato Onboard with session control (Esegui onboarding con controllo sessione), viene visualizzato un modulo Modifica questa app .

- Per eseguire l'onboarding dell'applicazione nei controlli sessione, è necessario selezionare l'opzione Usa l'app con controlli sessione .

Per altre informazioni, vedere Distribuire il controllo app per l'accesso condizionale per le app del catalogo con Azure AD.

Defender for Cloud Apps versione 234

21 agosto 2022

Parità di caratteristiche tra offerte commerciali e governative

È stato consolidato il flusso che consente di usare Microsoft Defender for Cloud Apps dati tramite Microsoft Defender XDR. Per utilizzare questi dati in Microsoft Defender per il cloud, è necessario usare Microsoft Defender XDR. Per altre informazioni, vedere Microsoft Defender XDR offre un'esperienza XDR unificata ai clienti GCC, GCC High e DoD eConnettere Microsoft Defender XDR dati a Microsoft Sentinel.Protezione delle app che usano porte non standard con i controlli sessione

Questa funzionalità consente Microsoft Defender for Cloud Apps di applicare criteri di sessione per le applicazioni che usano numeri di porta diversi da 443. Splunk e altre applicazioni che usano porte diverse da 443 saranno ora idonee per il controllo sessione.

Questa funzionalità non prevede alcun requisito di configurazione. La funzionalità è attualmente in modalità anteprima. Per altre informazioni, vedere Proteggere le app con Microsoft Defender for Cloud Apps controllo app per l'accesso condizionale.

Defender for Cloud Apps versione 232 e 233

7 agosto 2022

-

Tecniche MITRE

La Defender for Cloud Apps rilevamento delle anomalie della protezione dalle minacce includerà ora tecniche MITRE e sottotecniche, se del caso, oltre alla tattica MITRE già esistente. Questi dati saranno disponibili anche nel riquadro laterale dell'avviso in Microsoft Defender XDR. Per altre informazioni, vedere Come analizzare gli avvisi di rilevamento anomalie.

Importante

Deprecazione dei domini di suffisso proxy precedenti per i controlli sessione (implementazione graduale)

Dal 15 settembre 2022 Defender for Cloud Apps non supporterà più i domini suffisso nel formato<appName>.<region>.cas.ms.

Nel novembre 2020 è stato spostato in domini suffisso sotto forma di , ma è stato comunque specificato il tempo di <appName>.mcas.mstolleranza per passare dai suffissi precedenti.

Gli utenti finali avranno pochissime possibilità di riscontrare problemi di navigazione in un dominio di questo tipo. Tuttavia, possono verificarsi situazioni in cui possono verificarsi problemi, ad esempio se i segnalibri vengono salvati nel vecchio modulo di dominio o un collegamento precedente viene archiviato in un punto qualsiasi.

Se gli utenti riscontrano il messaggio seguente:

La connessione per questo sito non è sicura.

missing.cert.microsoft.sharepoint.com.us.cas.ms inviato una risposta non valida

Devono sostituire manualmente la sezione .<region>.cas.ms URL con .mcas.us.

Versione di luglio 2022 della governance delle app

- Sono stati aggiunti altri criteri predefiniti: la governance delle app ha rilasciato altri cinque criteri predefiniti per rilevare comportamenti anomali delle app. Questi criteri vengono attivati per impostazione predefinita, ma è possibile disattivarli se si sceglie di attivarli. Altre informazioni sono disponibili qui

- Nuova raccolta video: la governance delle app ha creato una nuova libreria di brevi video sulle funzionalità nella governance delle app, su come usarle e su come ottenere altre informazioni. Dai un'occhiata qui

- Disponibilità generale per l'integrazione del punteggio di sicurezza: l'integrazione di Microsoft Secure Score con il componente aggiuntivo per la governance delle app (AppG) per Microsoft Defender for Cloud Apps (MDA) ha raggiunto la disponibilità generale. I clienti di AppG ricevono ora consigli in Punteggio di sicurezza, consentendo loro di proteggere le app OAuth di Microsoft 365. Perché questa integrazione è importante? Secure Score è una rappresentazione del comportamento di sicurezza di un'organizzazione e un punto di ingresso per varie opportunità per migliorare tale postura. Seguendo le raccomandazioni del punteggio di sicurezza, i clienti migliorano la resilienza rispetto alle minacce note ed emergenti. AppG è una funzionalità di sicurezza e gestione dei criteri progettata per le app abilitate per OAuth che accedono ai dati di Microsoft 365. Grazie alla profonda integrazione nei carichi di lavoro e alle funzionalità di rilevamento delle minacce, AppG è particolarmente adatto per ridurre in modo significativo le superfici di attacco di grandi dimensioni negli ecosistemi delle app aziendali. Seguendo le raccomandazioni correlate ad AppG e abilitando le impostazioni dei criteri proposte, le aziende possono proteggere sia le app che i dati da un uso improprio e dall'effettiva attività di attore non valido.

Defender for Cloud Apps versione 231

10 luglio 2022

-

Hash di malware disponibili per SharePoint e OneDrive (anteprima)

Oltre agli hash dei file disponibili per il malware rilevato nelle app di archiviazione non Microsoft, ora i nuovi avvisi di rilevamento malware forniscono hash per il malware rilevato in SharePoint e OneDrive. Per altre informazioni, vedere Rilevamento di malware.

Defender for Cloud Apps versione 230

26 giugno 2022

-

Funzionalità di gestione del comportamento di sicurezza SaaS per Salesforce e ServiceNow

Le valutazioni del comportamento di sicurezza sono disponibili per Salesforce e ServiceNow. Per altre informazioni, vedere Gestione del comportamento di sicurezza per le app SaaS.

Defender for Cloud Apps versione 227, 228 e 229

martedì 14 giugno 2022

miglioramenti del controllo Amministrazione

Sono state aggiunte attività di amministrazione Defender for Cloud Apps aggiuntive:- Stato di monitoraggio dei file - Attivazione/disattivazione

- Creazione ed eliminazione di criteri

- La modifica dei criteri è stata arricchita con più dati

- gestione Amministrazione: aggiunta ed eliminazione di amministratori

Per ognuna delle attività elencate in precedenza, è possibile trovare i dettagli nel log attività. Per altre informazioni, vedere Amministrazione controllo delle attività.

DocuSign API Connector è disponibile a livello generale

Il connettore API DocuSign è disponibile a livello generale, offrendo visibilità e controllo più approfonditi sull'utilizzo dell'app DocuSign da parte dell'organizzazione. Per altre informazioni, vedere Come Defender for Cloud Apps consente di proteggere l'ambiente DocuSign.

Versione di maggio 2022 della governance delle app

- Criteri predefiniti GA: la governance delle app ha rilasciato un set di criteri predefiniti per rilevare comportamenti anomali delle app. Questi criteri vengono attivati per impostazione predefinita, ma è possibile disattivarli se si sceglie di attivarli. Altre informazioni sono disponibili qui

- Disponibilità generale del carico di lavoro di Teams: la governance delle app ha aggiunto informazioni dettagliate, funzionalità dei criteri e governance per il carico di lavoro di Teams. È possibile visualizzare l'utilizzo dei dati, l'utilizzo delle autorizzazioni e la creazione di criteri per le autorizzazioni e l'utilizzo di Teams.

- Avvisi di governance delle app unificati nelle code degli avvisi e degli eventi imprevisti M365D: la coda degli avvisi di governance delle app è stata unificata con l'esperienza di avvisi Microsoft Defender XDR e viene aggregata in eventi imprevisti.

Defender for Cloud Apps versione 226

1° maggio 2022

-

Miglioramenti nel rilevamento di malware per le app di archiviazione non Microsoft

Defender for Cloud Apps ha introdotto miglioramenti importanti nel meccanismo di rilevamento delle app di archiviazione non Microsoft. In questo modo si riduce il numero di avvisi falsi positivi.

Defender for Cloud Apps versione 225

24 aprile 2022

-

Supporto per le versioni di Roma e San Diego ServiceNow

Il connettore Defender for Cloud Apps per ServiceNow supporta ora le versioni di ServiceNow di Roma e San Diego. Con questo aggiornamento è possibile proteggere le versioni più recenti di ServiceNow usando Defender for Cloud Apps. Per altre informazioni, vedere Connettere ServiceNow a Microsoft Defender for Cloud Apps.

Defender for Cloud Apps versione 222, 223 e 224

3 aprile 2022

-

Livelli di gravità aggiornati per i rilevamenti di anomalie Defender for Cloud Apps

I livelli di gravità per Defender for Cloud Apps avvisi di rilevamento anomalie predefiniti vengono modificati per riflettere meglio il livello di rischio in caso di avvisi positivi reali. I nuovi livelli di gravità sono visibili nella pagina dei criteri: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps versione 221

20 febbraio 2022

-

Connettore di app Egnyte disponibile in anteprima pubblica

Un nuovo connettore di app per Egnyte è disponibile in anteprima pubblica. È ora possibile connettere Microsoft Defender for Cloud Apps ad Atlassian per monitorare e proteggere utenti e attività. Per altre informazioni, vedere Connettere Egnyte a Microsoft Defender for Cloud Apps (anteprima).

Defender for Cloud Apps versione 220

6 febbraio 2022

-

Nuovo agente di raccolta log di Cloud Discovery

L'agente di raccolta log di Cloud Discovery è stato aggiornato a Ubuntu 20.04. Per installarlo, vedere Configurare il caricamento automatico dei log per i report continui.

Defender for Cloud Apps versione 218 e 219

23 gennaio 2022

-

Connettore di app Atlassian disponibile in anteprima pubblica

Un nuovo connettore di app per Atlassian è disponibile in anteprima pubblica. È ora possibile connettere Microsoft Defender for Cloud Apps ad Atlassian per monitorare e proteggere utenti e attività. Per altre informazioni, vedere Connettere Atlassian a Microsoft Defender for Cloud Apps (anteprima).

Aggiornamenti realizzato nel 2021

Defender for Cloud Apps versione 216 e 217

26 dicembre 2021

Attività non Microsoft nella ricerca avanzata

Le attività delle app non Microsoft sono ora incluse nella tabella CloudAppEvent in Microsoft Defender XDR ricerca avanzata. Per altre informazioni, vedere il post di blog Microsoft Defender XDR Tech Community.Il connettore API NetDocuments è ora disponibile a livello generale

Il connettore API NetDocuments è disponibile a livello generale e offre maggiore visibilità e controllo sull'uso dell'app NetDocument nell'organizzazione. Per altre informazioni, vedere How Cloud App Security helps protect your NetDocuments

Defender for Cloud Apps versione 214 e 215

28 novembre 2021

-

Connettore di app NetDocuments disponibile in anteprima pubblica

Un nuovo connettore di app per NetDocuments è disponibile in anteprima pubblica. È ora possibile connettere Microsoft Defender for Cloud Apps a NetDocuments per monitorare e proteggere utenti e attività. Per altre informazioni, vedere Connettere NetDocuments a Microsoft Defender for Cloud Apps.

Cloud App Security versione 212 e 213

31 ottobre 2021

I viaggi non consentiti, l'attività da paesi/aree geografiche non frequenti, l'attività da indirizzi IP anonimi e l'attività da indirizzi IP sospetti non verranno applicati agli accessi non riusciti.

Dopo una revisione approfondita della sicurezza, è stato deciso di separare la gestione degli accessi non riusciti dagli avvisi indicati in precedenza. D'ora in poi, verranno attivati solo da casi di accesso riusciti e non da accessi o tentativi di attacco non riusciti. L'avviso di accesso non riuscito di massa verrà comunque applicato se è presente un numero elevato anomalo di tentativi di accesso non riusciti in un utente. Per altre informazioni, vedere Analisi comportamentale e rilevamento anomalie.Nuovo rilevamento anomalie: ISP insolito per un'app OAuth

Sono stati estesi i rilevamenti anomalie per includere l'aggiunta sospetta di credenziali con privilegi a un'app OAuth. Il nuovo rilevamento è ora disponibile e abilitato automaticamente. Il rilevamento può indicare che un utente malintenzionato ha compromesso l'app e la usa per attività dannose. Per altre informazioni, vedere Unusual ISP for an OAuth app (ISP insolito per un'app OAuth).Nuovo rilevamento: attività da indirizzi IP associati a password spray

Questo rilevamento confronta gli indirizzi IP che eseguono attività riuscite nelle applicazioni cloud con gli indirizzi IP identificati dalle origini di intelligence sulle minacce di Microsoft come recenti attacchi di spray password. Avvisa gli utenti che sono stati vittime di campagne di spray password e sono riusciti ad accedere alle applicazioni cloud da quegli INDIRIZZI IP dannosi. Questo nuovo avviso viene generato dall'attività esistente dai criteri degli indirizzi IP sospetti . Per altre informazioni, vedere Attività da indirizzi IP sospetti.I connettori api Smartsheet e OneLogin sono ora disponibili a livello generale

I connettori API Smartsheet e OneLogin sono ora disponibili a livello generale. È ora possibile connettere Microsoft Cloud App Security a Smartsheet e a OneLogin per monitorare e proteggere utenti e attività. Per altre informazioni, vedere Connettere Smartsheet e Connetti OneLogin.Nuova integrazione di Shadow IT con Open Systems

È stata aggiunta l'integrazione nativa con Open Systems che offre visibilità IT shadow sull'uso delle app e sul controllo sull'accesso alle app. Per altre informazioni, vedere Integrare Cloud App Security con Open Systems.

Cloud App Security versione 209, 210 e 211

10 ottobre 2021

Il connettore API Slack è ora disponibile a livello generale

Il connettore api Slack è disponibile in generale, offrendo maggiore visibilità e controllo sul modo in cui l'app viene usata nell'organizzazione. Per altre informazioni, vedere Come Cloud App Security aiuta a proteggere Slack Enterprise.La nuova esperienza di avviso per le app monitorate con Microsoft Defender per endpoint è ora disponibile a livello generale

Cloud App Security ha esteso l'integrazione nativa con Microsoft Defender per endpoint. È ora possibile applicare il blocco soft all'accesso alle app contrassegnate come monitorate usando la funzionalità di protezione di rete di Microsoft Defender per endpoint. Gli utenti finali possono ignorare il blocco. Il report di bypass del blocco è disponibile nell'esperienza dell'app individuata da Cloud App Security. Per altre informazioni, vedere:Nuova esperienza dell'app individuata nella disponibilità generale

Nell'ambito del miglioramento continuo delle esperienze delle entità, viene introdotta un'esperienza di app scoperta modernizzata per coprire le app Web individuate e le app OAuth e fornire una visualizzazione unificata di un'entità applicazione. Per altre informazioni, vedere Uso della pagina dell'app.

Cloud App Security versione 208

22 agosto 2021

Nuova esperienza dell'app individuata nell'anteprima pubblica

Nell'ambito del miglioramento continuo delle esperienze delle entità, viene introdotta un'esperienza di app scoperta modernizzata per coprire le app Web individuate e le app OAuth e fornire una visualizzazione unificata di un'entità applicazione. Per altre informazioni, vedere Uso della pagina dell'app.Componente aggiuntivo per la governance delle app per Cloud App Security disponibile in anteprima pubblica

Il componente aggiuntivo per la governance delle app per Microsoft Cloud App Security è una funzionalità di sicurezza e gestione dei criteri progettata per le app abilitate per OAuth che accedono ai dati di Microsoft 365 tramite le API di Microsoft Graph. La governance delle app offre visibilità completa, correzione e governance su come queste app accedono, usano e condividono i dati sensibili archiviati in Microsoft 365 tramite informazioni dettagliate interattive e avvisi e azioni automatizzati dei criteri. Per altre informazioni:Connettore di app Smartsheet disponibile in anteprima pubblica

Un nuovo connettore di app per Smartsheet è disponibile in anteprima pubblica. È ora possibile connettere Microsoft Cloud App Security a Smartsheet per monitorare e proteggere utenti e attività. Per altre informazioni, vedere Connettere Smartsheet a Microsoft Cloud App Security.

Cloud App Security versione 207

8 agosto 2021

-

Nuova esperienza di avviso per le app monitorate con Microsoft Defender per endpoint (anteprima pubblica)

Cloud App Security ha esteso l'integrazione nativa con Microsoft Defender per endpoint (MDE). È ora possibile applicare il blocco soft all'accesso alle app contrassegnate come monitorate usando la funzionalità di protezione di rete di Microsoft Defender per endpoint. Gli utenti finali possono ignorare il blocco. Il report di bypass del blocco è disponibile nell'esperienza dell'app individuata da Cloud App Security. Per altre informazioni, vedere:

Cloud App Security versione 206

25 luglio 2021

-

Nuovo parser di log di Cloud Discovery Open Systems

Cloud Discovery di Cloud App Security analizza un'ampia gamma di log del traffico per classificare e assegnare punteggi alle app. Cloud Discovery include ora un parser di log predefinito per supportare il formato Open Systems. Per un elenco dei parser di log supportati, vedere Firewall e proxy supportati.

Cloud App Security versione 205

11 luglio 2021

Connettore app Zendesk disponibile in anteprima pubblica

Un nuovo connettore di app per Zendesk è disponibile in anteprima pubblica. È ora possibile connettere Microsoft Cloud App Security a Zendesk per monitorare e proteggere utenti e attività. Per altre informazioni, vedere Connect Zendesk.Nuovo parser Cloud Discovery per Wandera

Cloud Discovery in Cloud App Security analizza un'ampia gamma di log del traffico per classificare e assegnare punteggi alle app. Cloud Discovery include ora un parser di log predefinito per supportare il formato Wandera. Per un elenco dei parser di log supportati, vedere Firewall e proxy supportati.

Cloud App Security versione 204

27 giugno 2021

-

Connettori di app Slack e OneLogin disponibili in anteprima pubblica

I nuovi connettori di app sono ora disponibili per Slack e OneLogin in anteprima pubblica. È ora possibile connettere Microsoft Cloud App Security a Slack e a OneLogin per monitorare e proteggere utenti e attività. Per altre informazioni, vedere Connettere Slack e Connect OneLogin.

Cloud App Security versione 203

13 giugno 2021

Esporre il server di pubblicazione verificato che indica nelle app OAuth di O365

Cloud App Security ora indica se un server di pubblicazione di un'app OAuth di Microsoft 365 è stato verificato da Microsoft per abilitare una maggiore attendibilità delle app. Questa funzionalità è in un'implementazione graduale. Per altre informazioni, vedere Uso della pagina dell'app OAuth.Amministratore Cloud App Security di Azure Active Directory

È stato aggiunto un ruolo di amministratore Cloud App Security ad Azure Active Directory (Azure AD), consentendo l'assegnazione di funzionalità di amministratore globale per Cloud App Security da solo tramite Azure AD. Per altre informazioni, vedere Ruoli di Microsoft 365 e Azure AD con accesso a Cloud App Security.Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Esportare i domini di app e tag personalizzati per ogni app individuata

L'esportazione in CSV nella pagina delle app individuate include ora i tag dell'app personalizzata dell'applicazione e i domini Web associati. Per altre informazioni, vedere Uso delle app individuate.Importante

URL proxy avanzato per i controlli di accesso (implementazione graduale)

A partire dall'inizio di luglio 2021, l'endpoint di accesso verrà modificato da<mcas-dc-id>.access-control.cas.msaaccess.mcas.ms. Assicurarsi di aggiornare le regole dell'appliance di rete prima della fine di giugno, in quanto ciò può causare problemi di accesso. Per altre informazioni, vedere Controlli di accesso e sessione

Cloud App Security versione 200, 201 e 202

30 maggio 2021

-

Contesto di autenticazione (autenticazione dettagliata) nell'anteprima pubblica

È stata aggiunta la possibilità di proteggere gli utenti che usano asset proprietari e con privilegi richiedendo la rivalutazione dei criteri di accesso condizionale di Azure AD nella sessione. Ad esempio, se viene rilevata una modifica nell'indirizzo IP perché un dipendente in una sessione altamente sensibile è passato dall'ufficio al bar al piano inferiore, è possibile configurare il passaggio per autenticare nuovamente l'utente. Per altre informazioni, vedere Richiedere l'autenticazione dettagliata (contesto di autenticazione) su un'azione rischiosa.

Cloud App Security versione 199

18 aprile 2021

Disponibilità del dashboard integrità dei servizi

Il dashboard avanzato dell'integrità del servizio Cloud App Security è ora disponibile nel portale di Amministrazione Microsoft 365 per gli utenti con autorizzazioni di monitoraggio dell'integrità del servizio. Altre informazioni sui ruoli Amministrazione Microsoft 365. Nel dashboard è possibile configurare le notifiche, consentendo agli utenti pertinenti di rimanere aggiornati con lo stato Cloud App Security corrente. Per informazioni su come configurare le notifiche tramite posta elettronica e altre informazioni sul dashboard, vedere Come controllare l'integrità del servizio Microsoft 365.Supporto AIP deprecato

La gestione delle etichette dal portale di Azure Information Protection (versione classica) è deprecata a partire dal 1° aprile 2021. I clienti senza supporto esteso AIP devono eseguire la migrazione delle etichette a Microsoft Purview Information Protection per continuare a usare le etichette di riservatezza in Cloud App Security. Senza la migrazione al supporto esteso Microsoft Purview Information Protection o AIP, i criteri di file con etichette di riservatezza verranno disabilitati. Per altre informazioni, vedere Informazioni sulla migrazione dell'etichettatura unificata.Implementazione di DLP quasi in tempo reale completata per Dropbox, ServiceNow, AWS e Salesforce

È disponibile una nuova analisi dei file quasi in tempo reale in Dropbox, ServiceNow e Salesforce. In AWS è disponibile una nuova individuazione di bucket S3 quasi in tempo reale. Per altre informazioni, vedere Connettere le app.Anteprima pubblica per l'override delle etichette di riservatezza dei privilegi

Cloud App Security supporta l'override delle etichette di riservatezza per i file etichettati all'esterno di Cloud App Security. Per altre informazioni, vedere Come integrare Microsoft Purview con Defender for Cloud Apps.Eventi di ricerca avanzata estesi

Gli eventi disponibili sono stati espansi in Cloud App Security. Microsoft Defender XDR Ricerca avanzata include ora i dati di telemetria di Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype for Business e Power Automate, oltre a Exchange Online e Teams, disponibili fino ad ora. Per altre informazioni, vedere App e servizi trattati.

Cloud App Security versione 198

Data di rilascio: 4 aprile 2021

Esclusione delle entità dei gruppi di Azure Active Directory dall'individuazione

È stata aggiunta la possibilità di escludere le entità individuate in base ai gruppi di Azure Active Directory importati. L'esclusione dei gruppi di Azure AD nasconderà tutti i dati correlati all'individuazione per tutti gli utenti di questi gruppi. Per altre informazioni, vedere Escludere entità.Supporto del connettore API per le versioni di ServiceNow Orlando e Paris

È stato aggiunto il supporto per il connettore API ServiceNow alle versioni di Orlando e Parigi. Per altre informazioni, vedere Connettere ServiceNow a Microsoft Cloud App Security.Applicare sempre l'azione selezionata anche se i dati non possono essere analizzati

È stata aggiunta una nuova casella di controllo ai criteri di sessione che considera tutti i dati che non possono essere analizzati come corrispondenza per i criteri.Nota

Avviso di deprecazione: questa funzionalità sostituisce sia Considera crittografato come corrispondenzache Considera i file che non possono essere analizzati come corrispondenti, oltre ad aggiungere nuove funzionalità. I nuovi criteri conterrà la nuova casella di controllo per impostazione predefinita, deselezionata per impostazione predefinita. I criteri preesistenti verranno migrati nella nuova casella di controllo il 30 maggio. I criteri con una o entrambe le opzioni selezionate avranno la nuova opzione selezionata per impostazione predefinita; tutti gli altri criteri verranno deselezionati.

Cloud App Security versione 197

Data di rilascio: 21 marzo 2021

Avviso di deprecazione della pagina di stato

Il 29 aprile Cloud App Security deprecerà la pagina dello stato di integrità del servizio, sostituendola con il dashboard integrità dei servizi all'interno del portale di Amministrazione Microsoft 365. La modifica è allineata Cloud App Security ad altri servizi Microsoft e offre una panoramica avanzata del servizio.Nota

Solo gli utenti con autorizzazioni di integrità del servizio Monitoraggio possono accedere al dashboard. Per altre informazioni, vedere Informazioni sui ruoli di amministratore.

Nel dashboard è possibile configurare le notifiche, consentendo agli utenti pertinenti di rimanere aggiornati con lo stato Cloud App Security corrente. Per informazioni su come configurare le notifiche tramite posta elettronica e altre informazioni sul dashboard, vedere Come controllare l'integrità del servizio Microsoft 365.

Collegamento per il consenso dell'app OAuth

È stata aggiunta la possibilità di definire l'ambito delle indagini sulle attività alle attività di consenso di specifiche app OAuth direttamente dalla visualizzazione dell'app OAuth. Per altre informazioni, vedere Come analizzare le app OAuth sospette.

Cloud App Security versione 195 e 196

Data di rilascio: 7 marzo 2021

Individuazione IT shadow migliorata con Microsoft Defender per endpoint

È stata ulteriormente migliorata l'integrazione di Defender per endpoint usando segnali avanzati per l'agente defender, offrendo un'individuazione più accurata delle app e un contesto utente dell'organizzazione.Per sfruttare i miglioramenti più recenti, assicurarsi che gli endpoint dell'organizzazione siano aggiornati con gli aggiornamenti più recenti Windows 10:

- KB4601383: Windows 10, versione 1809

- KB4601380: Windows 10, versione 1909

- KB4601382: Windows 10, versione 20H2, versione 21H1 Insider

Durata della sessione configurabile

Stiamo consentendo ai clienti di configurare una durata della sessione più breve per il controllo app per l'accesso condizionale. Per impostazione predefinita, le sessioni sottoposte a proxy per Cloud App Security hanno una durata massima di 14 giorni. Per altre informazioni sulla riduzione della durata delle sessioni, contattare Microsoft all'indirizzo mcaspreview@microsoft.com.

Cloud App Security versione 192, 193 e 194

Data di rilascio: 7 febbraio 2021

Aggiornamenti alla pagina Criteri

È stata aggiornata la pagina Criteri aggiungendo una scheda per ogni categoria di criteri. È stata aggiunta anche una scheda Tutti i criteri per fornire un elenco completo di tutti i criteri. Per altre informazioni sulla categorizzazione dei criteri, vedere Tipi di criteri.Esportazione avanzata di app OAuth di Microsoft 365

Sono state migliorate le attività di esportazione delle app OAuth di Microsoft 365 nel file CSV con l'URL di reindirizzamento delle app OAuth. Per altre informazioni sull'esportazione delle attività dell'app OAuth, vedere Controllo delle app OAuth.Aggiornamenti all'interfaccia del portale

Nei prossimi mesi, Cloud App Security aggiorna l'interfaccia utente per offrire un'esperienza più coerente nei portali di sicurezza di Microsoft 365. Altre informazioni

Cloud App Security versione 189, 190 e 191

Data di rilascio: 10 gennaio 2021

Nuova versione dell'agente di raccolta log

L'agente di raccolta log aggiornato per l'individuazione IT shadow è ora disponibile. Include gli aggiornamenti seguenti:- È stata aggiornata la versione Pure-FTPd alla versione più recente: 1.0.49. TLS < 1.2 è ora disabilitato per impostazione predefinita.

- È stata disabilitata la funzionalità di frame "octet-counted" in RSyslog per impedire l'elaborazione non riuscita.

Per altre informazioni, vedere Configurare il caricamento automatico dei log per i report continui.

Nuovo rilevamento anomalie: aggiunta sospetta di credenziali a un'app OAuth

Sono stati estesi i rilevamenti anomalie per includere l'aggiunta sospetta di credenziali con privilegi a un'app OAuth. Il nuovo rilevamento è ora disponibile e abilitato automaticamente. Il rilevamento può indicare che un utente malintenzionato ha compromesso l'app e la usa per attività dannose. Per altre informazioni, vedere Aggiunta insolita di credenziali a un'app OAuth.Controllo avanzato per le attività di individuazione IT shadow

È stato aggiornato il controllo per le attività IT shadow per includere le azioni eseguite dagli amministratori. Le nuove attività seguenti sono ora disponibili nel log attività e possono essere usate come parte dell'esperienza di analisi Cloud App Security.- Assegnazione di tag o rimozione di tag alle app

- Creazione, aggiornamento o eliminazione di agenti di raccolta log

- Creazione, aggiornamento o eliminazione di origini dati

Nuovi endpoint API REST di arricchimento dei dati

Sono stati aggiunti gli endpoint api di arricchimento dati seguenti che consentono di gestire completamente gli intervalli di indirizzi IP usando l'API. Usare lo script di gestione di esempio per iniziare. Per altre informazioni sugli intervalli, vedere Uso di intervalli IP e tag.

Aggiornamenti realizzato nel 2020

Nota

I nomi dei prodotti di Protezione dalle minacce di Microsoft stanno cambiando. Altre informazioni su questo e altri aggiornamenti sono disponibili qui. I nuovi nomi verranno usati nelle versioni future.

Cloud App Security versione 187 e 188

Data di rilascio: 22 novembre 2020

Nuova integrazione it shadow con Menlo Security

È stata aggiunta l'integrazione nativa con Menlo Security che offre visibilità IT shadow sull'uso delle app e sul controllo sull'accesso alle app. Per altre informazioni, vedere Integrare Cloud App Security con Menlo Security.Nuovo parser di log WatchGuard di Cloud Discovery

Cloud App Security Cloud Discovery analizza un'ampia gamma di log del traffico per classificare e assegnare punteggi alle app. Cloud Discovery include ora un parser di log predefinito per supportare il formato WatchGuard. Per un elenco dei parser di log supportati, vedere Firewall e proxy supportati.Nuova autorizzazione per il ruolo di amministratore globale di Cloud Discovery

Cloud App Security ora consente agli utenti con il ruolo di amministratore globale di Cloud Discovery di creare token API e usare tutte le API correlate a Cloud Discovery. Per altre informazioni sul ruolo, vedere Ruoli di amministratore Cloud App Security predefiniti.Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Dispositivo di scorrimento di sensibilità migliorato: Viaggio impossibile

È stato aggiornato il dispositivo di scorrimento di riservatezza per gli spostamenti impossibili per configurare livelli di sensibilità diversi per ambiti utente diversi, consentendo un controllo avanzato sulla fedeltà degli avvisi per gli ambiti utente. Ad esempio, è possibile definire un livello di riservatezza superiore per gli amministratori rispetto ad altri utenti dell'organizzazione. Per altre informazioni su questo criterio di rilevamento anomalie, vedere Viaggio impossibile.Suffisso url proxy avanzato per i controlli sessione (implementazione graduale)

Il 7 giugno 2020 è stato avviato l'implementazione graduale dei controlli sessione proxy avanzati per usare un suffisso unificato che non include aree denominate. Ad esempio, gli utenti visualizzano<AppName>.mcas.msil suffisso anziché<AppName>.<Region>.cas.ms. Se si bloccano regolarmente i domini nelle appliance o nei gateway di rete, assicurarsi di consentire l'elenco di tutti i domini elencati in Controlli di accesso e sessione.

Cloud App Security versione 184, 185 e 186

Data di rilascio: 25 ottobre 2020

Nuova esperienza migliorata di monitoraggio e gestione degli avvisi

Nell'ambito dei miglioramenti in corso per il monitoraggio e la gestione degli avvisi, la pagina avvisi Cloud App Security è stata migliorata in base al feedback dell'utente. Nell'esperienza avanzata, gli stati Risolti e Ignorati vengono sostituiti dallo stato Chiuso con un tipo di risoluzione. Altre informazioniNuova impostazione di gravità globale per i segnali inviati a Microsoft Defender per endpoint

È stata aggiunta la possibilità di impostare l'impostazione di gravità globale per i segnali inviati a Microsoft Defender per endpoint. Per altre informazioni, vedere Come integrare Microsoft Defender per endpoint con Cloud App Security.Nuovo report delle raccomandazioni sulla sicurezza

Cloud App Security offre valutazioni della configurazione della sicurezza per Azure, Amazon Web Services (AWS) e Google Cloud Platform (GCP) che forniscono informazioni dettagliate sulle lacune di configurazione della sicurezza nell'ambiente multicloud. È ora possibile esportare report dettagliati sulle raccomandazioni di sicurezza per monitorare, comprendere e personalizzare gli ambienti cloud per proteggere meglio l'organizzazione. Per altre informazioni sull'esportazione del report, vedere Report consigli sulla sicurezza.Suffisso url proxy avanzato per i controlli sessione (implementazione graduale)

Il 7 giugno 2020 è stato avviato l'implementazione graduale dei controlli sessione proxy avanzati per usare un suffisso unificato che non include aree denominate. Ad esempio, gli utenti visualizzano<AppName>.mcas.msil suffisso anziché<AppName>.<Region>.cas.ms. Se si bloccano regolarmente i domini nelle appliance o nei gateway di rete, assicurarsi di consentire l'elenco di tutti i domini elencati in Controlli di accesso e sessione.Aggiornamenti al Catalogo app cloud

Sono stati apportati gli aggiornamenti seguenti al Catalogo app cloud:- Teams Amministrazione Center è stato aggiornato come app autonoma

- Amministrazione Microsoft 365 Center è stato rinominato portale di Office

Aggiornamento della terminologia

Il termine computer è stato aggiornato al dispositivo nell'ambito dell'impegno generale di Microsoft per allineare la terminologia tra i prodotti.

Cloud App Security versione 182 e 183

Data di rilascio: 6 settembre 2020

-

Controlli di accesso e sessione per portale di Azure disponibilità generale

Controllo app per l'accesso condizionale per il portale di Azure è ora disponibile a livello generale. Per altre informazioni, vedere Proteggere le app con Microsoft Defender for Cloud Apps controllo app per l'accesso condizionale.

Cloud App Security versione 181

Data di rilascio: 9 agosto 2020

Nuovo parser di log Menlo Security di Cloud Discovery

Cloud App Security Cloud Discovery analizza un'ampia gamma di log del traffico per classificare e assegnare punteggi alle app. Cloud Discovery include ora un parser di log predefinito per supportare il formato CEF di Menlo Security. Per un elenco dei parser di log supportati, vedere Firewall e proxy supportati.Il nome di Azure Active Directory (AD) Cloud App Discovery viene visualizzato nel portale

Per le licenze di Azure AD P1 e P2, il nome del prodotto nel portale è stato aggiornato a Cloud App Discovery. Altre informazioni su Cloud App Discovery.

Cloud App Security versione 179 e 180

Data di rilascio: 26 luglio 2020

Nuovo rilevamento anomalie: attività di download di file di app OAuth sospette

Sono stati estesi i rilevamenti anomalie per includere attività di download sospette da parte di un'app OAuth. Il nuovo rilevamento è ora disponibile e abilitato automaticamente per avvisare l'utente quando un'app OAuth scarica più file da Microsoft SharePoint o Microsoft OneDrive in modo insolito per l'utente.Miglioramenti delle prestazioni tramite la memorizzazione nella cache del proxy per i controlli sessione (implementazione graduale)

Sono stati apportati miglioramenti aggiuntivi delle prestazioni ai controlli sessione, migliorando i meccanismi di memorizzazione nella cache del contenuto. Il servizio migliorato è ancora più semplificato e offre una maggiore velocità di risposta quando si usano i controlli di sessione. I controlli sessione non memorizzano nella cache il contenuto privato, allineandosi agli standard appropriati per memorizzare nella cache solo il contenuto condiviso (pubblico). Per altre informazioni, vedere Funzionamento del controllo sessione.Nuova funzionalità: Salvare le query di configurazione della sicurezza

È stata aggiunta la possibilità di salvare le query per i filtri del dashboard di configurazione della sicurezza per Azure, Amazon Web Services (AWS) e Google Cloud Platform (GCP). Ciò consente di semplificare ancora di più le indagini future riutilizzando le query comuni. Altre informazioni sulle raccomandazioni per la configurazione della sicurezza.Avvisi di rilevamento anomalie avanzati

Sono state estese le informazioni fornite per gli avvisi di rilevamento anomalie per includere un mapping alla corrispondente tattica MITRE ATT&CK. Questo mapping consente di comprendere la fase e l'impatto dell'attacco e di facilitare le indagini. Altre informazioni su Come analizzare gli avvisi di rilevamento anomalie.Logica di rilevamento avanzata: attività ransomware

È stata aggiornata la logica di rilevamento per l'attività ransomware per garantire una maggiore accuratezza e un volume di avvisi ridotto. Per altre informazioni su questo criterio di rilevamento anomalie, vedere Attività ransomware.Report del comportamento di sicurezza delle identità: Visibilità dei tag

Sono stati aggiunti tag di entità ai report del comportamento di sicurezza delle identità che forniscono informazioni aggiuntive sulle entità. Ad esempio, il tag Sensitive consente di identificare gli utenti a rischio e di assegnare priorità alle indagini. Altre informazioni sull'analisi degli utenti a rischio.

Cloud App Security versione 178

Data di rilascio: 28 giugno 2020

Nuove configurazioni di sicurezza per Google Cloud Platform (implementazione graduale)

Sono state ampliate le configurazioni di sicurezza multicloud per fornire raccomandazioni sulla sicurezza per Google Cloud Platform, in base al benchmark CIS GCP. Con questa nuova funzionalità, Cloud App Security offre alle organizzazioni un'unica visualizzazione per il monitoraggio dello stato di conformità in tutte le piattaforme cloud, incluse le sottoscrizioni di Azure, gli account AWS e ora i progetti GCP.Disponibilità generale dei nuovi connettori di app

Sono stati aggiunti i connettori di app seguenti al portfolio di connettori API disponibili a livello generale, offrendo maggiore visibilità e controllo sul modo in cui le app vengono usate nell'organizzazione:Nuova disponibilità generale per il rilevamento di malware in tempo reale

Sono stati espansi i controlli sessione per rilevare potenziali malware usando Microsoft Threat Intelligence durante il caricamento o il download di file. Il nuovo rilevamento è ora disponibile a livello generale e può essere configurato per bloccare automaticamente i file identificati come potenziali malware. Per altre informazioni, vedere Bloccare il malware durante il caricamento o il download.Accesso avanzato e controlli di sessione con qualsiasi disponibilità generale IdP

Il supporto dei controlli di accesso e sessione per le app SAML configurate con qualsiasi provider di identità è ora disponibile a livello generale. Per altre informazioni, vedere Proteggere le app con Microsoft Defender for Cloud Apps controllo app per l'accesso condizionale.Miglioramento dell'analisi del computer rischioso

Cloud App Security consente di identificare i computer a rischio nell'ambito dell'indagine di individuazione IT shadow. A questo punto, è stato aggiunto il livello di rischio Microsoft Defender Advanced Threat Protection Machine alla pagina dei computer che offre agli analisti più contesto durante l'analisi dei computer nell'organizzazione. Per altre informazioni, vedere Analizzare i dispositivi in Cloud App Security.Nuova funzionalità: disabilitazione self-service del connettore app (implementazione graduale)

È stata aggiunta la possibilità di disabilitare i connettori di app direttamente in Cloud App Security. Per altre informazioni, vedere Disabilitare i connettori di app.

Cloud App Security versione 177

Data di rilascio: 14 giugno 2020

Nuovo rilevamento malware in tempo reale (anteprima, implementazione graduale)

Sono stati espansi i controlli sessione per rilevare potenziali malware usando Microsoft Threat Intelligence durante il caricamento o il download di file. Il nuovo rilevamento è ora disponibile e può essere configurato per bloccare automaticamente i file identificati come potenziali malware. Per altre informazioni, vedere Bloccare il malware durante il caricamento o il download.Nuovo supporto dei token di accesso per i controlli di accesso e sessione

È stata aggiunta la possibilità di considerare il token di accesso e le richieste di codice come account di accesso durante l'onboarding delle app per l'accesso e i controlli di sessione. Per usare i token, selezionare l'icona a forma di ingranaggio delle impostazioni, selezionare Controllo app per l'accesso condizionale, modificare l'app pertinente (menu > a tre punti Modifica app), selezionare Considera token di accesso e richieste di codice come account di accesso dell'app e quindi selezionare Salva. Per altre informazioni, vedere Proteggere le app con Microsoft Defender for Cloud Apps controllo app per l'accesso condizionale.Suffisso url proxy avanzato per i controlli sessione (implementazione graduale)

Il 7 giugno 2020 è stato avviato l'implementazione graduale dei controlli sessione proxy avanzati per usare un suffisso unificato che non include aree denominate. Ad esempio, gli utenti visualizzano<AppName>.mcas.msil suffisso anziché<AppName>.<Region>.cas.ms. Se si bloccano regolarmente i domini nelle appliance o nei gateway di rete, assicurarsi di consentire l'elenco di tutti i domini elencati in Controlli di accesso e sessione.Nuova documentazione

Cloud App Security documentazione è stata espansa per includere il nuovo contenuto seguente:- Uso dell'API REST Cloud App Security: informazioni sulle funzionalità dell'API e sull'integrazione delle applicazioni con Cloud App Security.

- Analizzare gli avvisi di rilevamento anomalie: acquisire familiarità con gli avvisi UEBA disponibili, il loro significato, identificare il rischio che rappresentano, comprendere l'ambito di una violazione e l'azione che è possibile intraprendere per correggere la situazione.

Cloud App Security versione 176

Data di rilascio: 31 maggio 2020

Nuova funzionalità di privacy delle attività